Bilgisayar korsanları, algılamadan kaçınırken her sayfada gizlice kötü amaçlı kodları çalıştırmak için WordPress Mu-Plugins (“Mutuldu Kullanım Eklentileri”) dizini kullanıyor.

Teknik ilk olarak Şubat 2025’te Sucuri’deki güvenlik araştırmacıları tarafından gözlemlendi, ancak evlat edinme oranları artıyor ve tehdit aktörleri şu anda üç farklı kötü amaçlı kod türü çalıştırmak için klasörü kullanıyor.

Sucuri’nin güvenlik analisti Puja Srivastava, “Mu-Plugins içinde çok fazla enfeksiyon görmemiz, saldırganların bu dizini kalıcı bir dayanak olarak aktif olarak hedeflediğini gösteriyor.”

“Olması Gereken” kötü amaçlı yazılım

Mutlaka Kullanılmalı Eklentiler (Mu-Plugins), yönetici kontrol panelinde etkinleştirilmesine gerek kalmadan her sayfa yükünde otomatik olarak yürütülen özel bir WordPress eklentisidir.

Bunlar içinde depolanan PHP dosyalarıdır.wp-content/mu-plugins/‘Sayfa yüklendiğinde otomatik olarak yürütülen dizin ve “Filtre” filtresi kontrol edilmedikçe normal “Eklentiler” Yönetici sayfasında listelenmez.

Mu-Plugins, özel güvenlik kuralları, performans ayarları ve değişkenleri veya diğer kodları dinamik olarak değiştirme için site çapında işlevselliği uygulamak gibi meşru kullanım durumlarına sahiptir.

Bununla birlikte, Mu-Plugins her sayfa yükünde çalıştığından ve standart eklenti listesinde görünmediğinden, kimlik bilgilerini çalmak, kötü amaçlı kod enjekte etmek veya HTML çıkışını değiştirmek gibi çok çeşitli kötü niyetli etkinlikler gerçekleştirmek için kullanılabilirler.

Sucuri, saldırganların finansal olarak motive olmuş operasyonların bir parçası gibi görünen Mu-Plugins dizinine dikildiği üç yük keşfetti.

Bunlar aşağıdaki gibi özetlenmiştir:

- Redirect.php: Ziyaretçileri (botlar ve oturum açmış yöneticiler hariç) kötü amaçlı bir web sitesine (güncellemeler[.]net) kötü amaçlı yazılım indirme için kandırmak için sahte bir tarayıcı güncelleme istemini görüntüler.

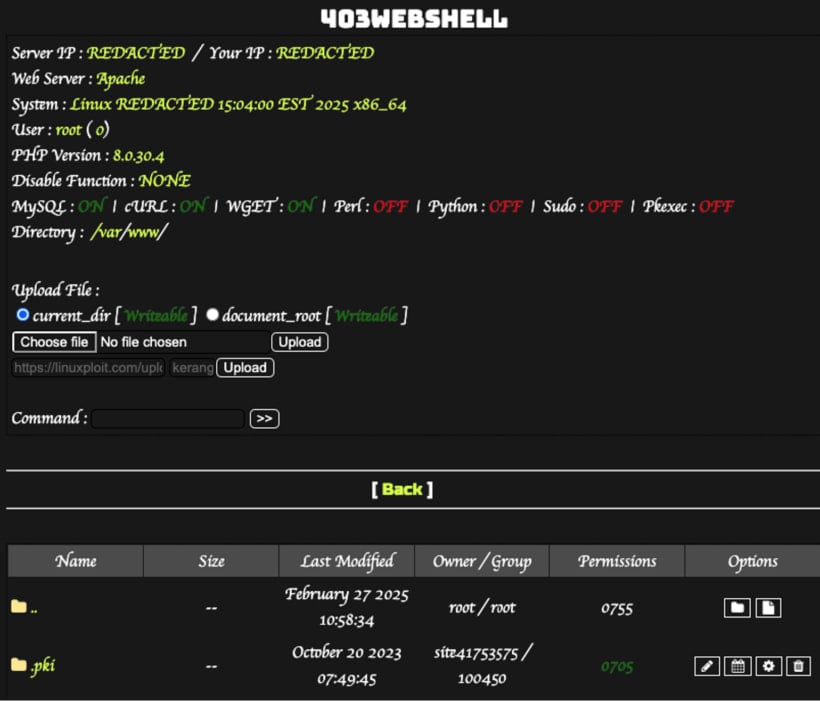

- index.php: Bir GitHub deposundan PHP kodunu getiren ve yürüten bir arka kapı görevi gören webshell.

- Custom-js-yükleyici.php: Sitedeki tüm görüntüleri açık içerikle değiştiren JavaScript’i yükler ve bunun yerine gölgeli pop -up’ları açarak tüm giden bağlantıları kaçırır.

Kaynak: meyve suları

Webshell vakası, saldırganların sunucudaki komutları uzaktan yürütmesine, verileri çalmasına ve üyelere/ziyaretçilere aşağı akış saldırıları başlatmasına izin verdiği için özellikle tehlikelidir.

Diğer iki yük, gölgeli yönlendirmeler nedeniyle bir sitenin itibarına ve SEO puanlarına zarar verdikleri ve ziyaretçinin bilgisayarlarına kötü amaçlı yazılım yüklemeye çalıştığı için de zarar verebilir.

Sucuri kesin enfeksiyon yolunu belirlememiştir, ancak saldırganların eklentiler ve temalar veya zayıf yönetici hesap kimlik bilgileri üzerindeki bilinen güvenlik açıklarından yararlandığını varsaymaktadır.

WordPress sitesi yöneticilerinin eklentilerine ve temalarına güvenlik güncellemeleri uygulaması, ihtiyaç duymayanları devre dışı bırakması veya kaldırması ve ayrıcalıklı hesapları güçlü kimlik bilgileri ve çok faktörlü kimlik doğrulaması ile korumaları önerilir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.