Yeni keşfedilen bir teknik, tehdit aktörlerinin kötü niyetli ISO dosyaları sunmak için Microsoft Outlook’un spam filtrelerini atlatmalarını ve kuruluşları sofistike kimlik avı kampanyalarına maruz bırakmasını sağlıyor.

Bypass, kötü niyetli bağlantıları iyi huylu URL’ler olarak gizlemek için köprü içi gizlemeden yararlanır ve saldırganların kötü amaçlı yazılım yüklü disk görüntü dosyalarını doğrudan mağdurların gelen kutularına dağıtmasını sağlar.

Afine tarafından yapılan bir rapora göre, güvenlik araştırmacıları bu yöntemin, özellikle Outlook’un yerel spam filtrelemesine bağımlı kuruluşlar için e -posta güvenlik savunmalarını zayıflattığı konusunda uyarıyor.

Gelişen ISO dosya sömürü taktikleri

Bu geliştirme, güvenilmez yürütülebilir dosyaları engellemek için tasarlanmış bir güvenlik özelliği olan Microsoft Defender SmartScreen’i atlamak için ISO dosyalarını kullanma saldırganları hakkındaki son vahiyleri takip ediyor.

Daha önceki kampanyalarda, tehdit aktörleri, kullanıcıları indirildikten sonra ISO dosyalarından kötü amaçlı yazılımlar çıkarmaya ve çalıştırmak için kandırmak için sosyal mühendisliği kullandılar.

Bununla birlikte, yeni tanımlanan yöntem, e-posta düzeyinde savunmalardan kaçmaya odaklanır ve kötü amaçlı dosyaların kullanıcıların birincil gelen kutularına tespit edilmemesine izin verir.

Araştırmacılar, ISO dosyalarının geleneksel uç nokta algılama mekanizmalarını atlama yetenekleri nedeniyle saldırganlar için cazip kaldıklarını vurgulamaktadır.

Yürütülebilir (.exe) dosyalarının aksine, disk görüntüleri doğal olarak kötü niyetli olarak işaretlenmez, bu da tehdit aktörlerinin içine komut dosyaları, fidye yazılımı veya casus yazılım gömmesini sağlar.

Baypas nasıl çalışır

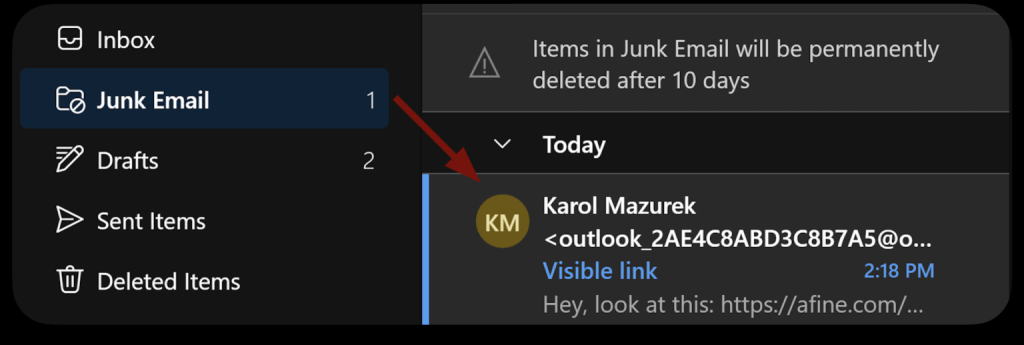

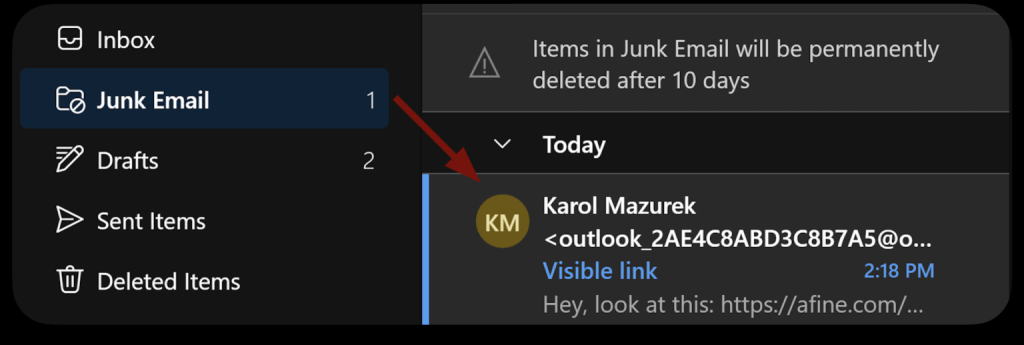

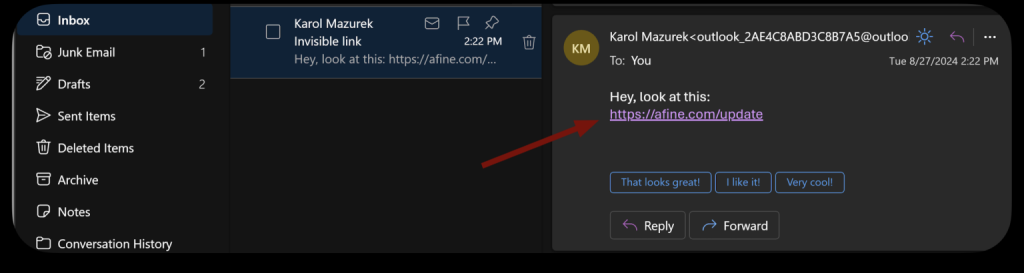

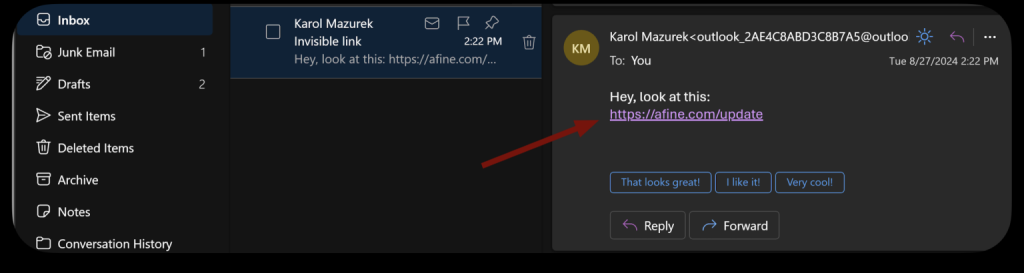

Outlook’un spam filtreleme sistemi tipik olarak .iso veya .exe gibi yüksek riskli dosya uzantılarına doğrudan bağlantılar içeren e-postaları karantinaya çıkarır.

Örneğin, https: // kötü niyetli görünür bağlantılı bir e -posta[.]com/update.iso neredeyse her zaman işaretlenir ve önemsiz klasöre yönlendirilir.

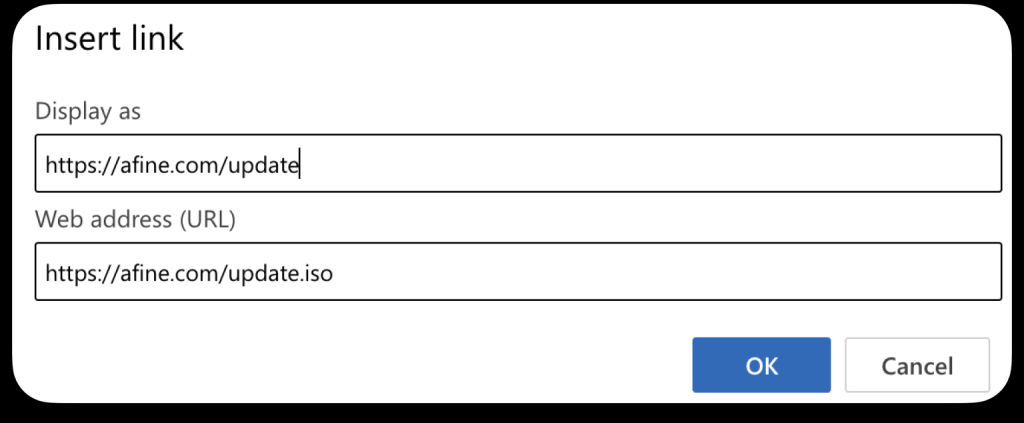

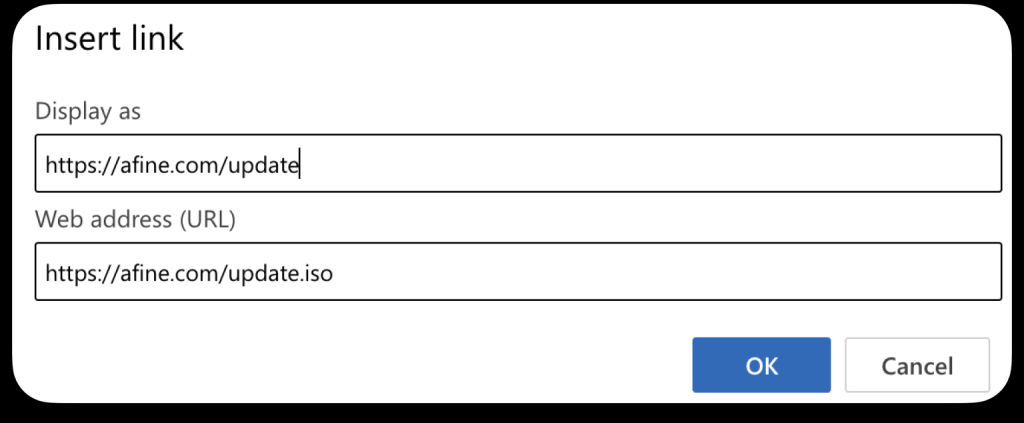

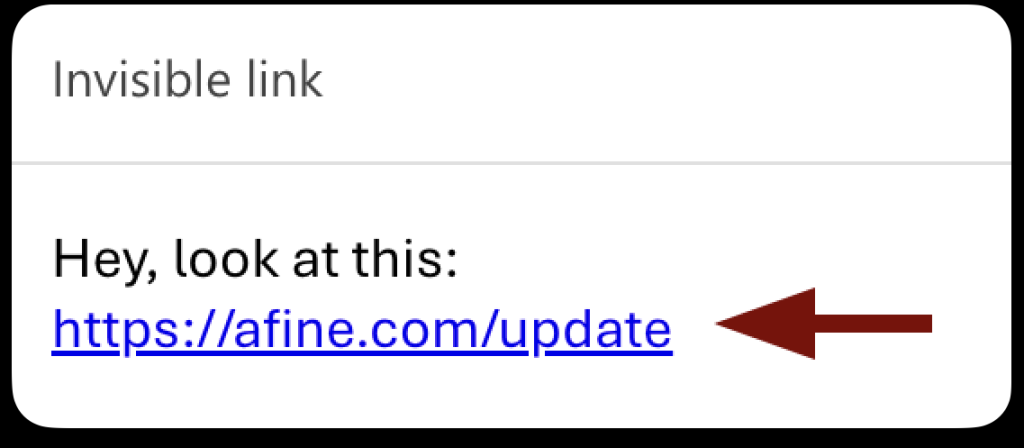

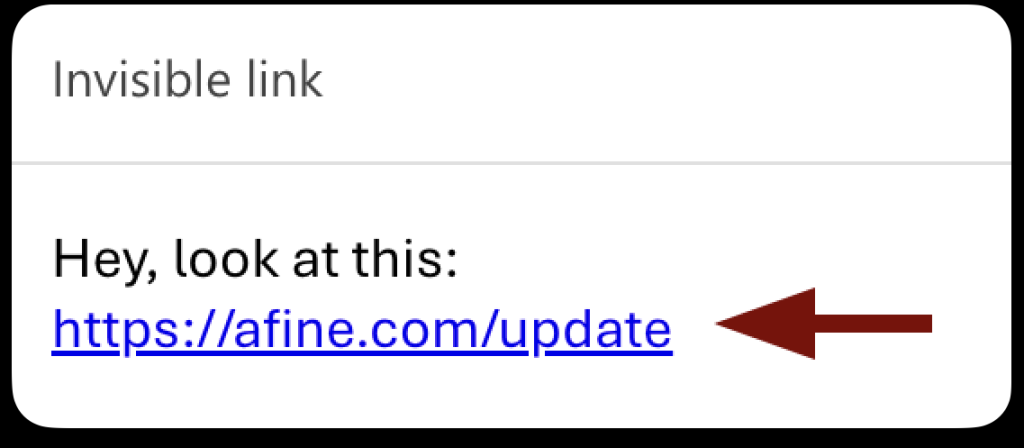

Bununla birlikte, saldırganlar artık HTML gizlemesini kullanarak kötü niyetli URL’leri görünüşte zararsız köprüler altına yerleştiriyorlar:

https://trusted[.]com/security-updateBurada, görünür metin meşru bir güvenlik güncellemesine bağlanıyor gibi görünüyor, ancak tıklamak, kötü amaçlı yazılım içeren bir disk görüntüsü olan Update.iso’nun indirilmesini tetikliyor.

Kavram kanıtı testi, Outlook filtrelerinin temel HREF özniteliğini analiz edemediğini ve bu e-postaların spam algılamasını atlamasına izin verdiğini doğruladı.

Saldırı yüzeyinin genişletilmesi

Bu güvenlik açığı, saldırganların artık güvenliği ihlal edilmiş web sitelerine veya ikincil yüklere güvenmesi gerekmediğinden, kimlik avı kampanyaları engelini önemli ölçüde düşürüyor.

ISO dosyalarını doğrudan e -posta yoluyla teslim ederek, tehdit aktörleri şu olabilir:

- Gerçek Zamanlı URL itibar kontrollerini atlatın: Birçok e -posta güvenlik aracı, bilinen kötü amaçlı etkinlik için bağlantılı alanları tarar, ancak dosya yolunu veya uzantısını yok sayar.

- Kullanıcı Güvenini İstismar: Gizilmiş bağlantılar meşru yazılım güncellemelerini veya belge paylaşım portallarını taklit ederek kullanıcı etkileşimi olasılığını artırır.

- Download sonrası korumalardan kaçın: Önceki saldırılarda gösterildiği gibi, ISO dosyaları, kullanıcılar içerilen dosyaları manuel olarak çıkardığında ve yürüttüğünde akıllı ekran uyarılarını atlayabilir.

Gelişmiş e-posta güvenlik altyapısı olmayan kuruluşlar-özellikle küçük ve orta ölçekli işletmeler-orantısız olarak risk altındadır.

Microsoft, Outlook’un spam filtreleme mantığını güncelleyip güncellemeyeceği hakkında henüz yorum yapmadı.

Bağımsız araştırmacılar, çözümün HREF özniteliklerini ayrıştırmayı ve tehdit istihbarat beslemeleriyle çapraz referans dosyası uzantılarını gerektirdiğini savunuyorlar.

O zamana kadar, kuruluşlar yüksek risk almalı ve kötü niyetli ISO dosya etkinliğini tanımlamak için uç nokta algılama ve yanıt (EDR) araçlarına öncelik vermelidir.

Free Webinar: Better SOC with Interactive Malware Sandbox for Incident Response, and Threat Hunting - Register Here