Veriti Research, ağların% 40’ının ‘herhangi bir/herhangi bir’ bulut erişimine izin verdiğini ve kritik güvenlik açıklarını ortaya koyduğunu ortaya koyuyor. Xworm ve Sliver C2 gibi kötü amaçlı yazılımların bulut yanlış yapılandırmalarını nasıl kullandıklarını öğrenin.

Veriti tarafından Hackread.com ile paylaşılan son araştırmalar, kötü niyetli amaçlar için bulut altyapısını kullanan siber suçluların endişe verici eğilimine ışık tutuyor. Çalışma, bulut platformlarının giderek daha fazla kötü amaçlı yazılım yüklerini barındırmak ve sunmak için değil, aynı zamanda komut ve kontrol merkezleri olarak da hizmet etmek için kullanıldığını ortaya koymaktadır.

Özellikle bulgu, ağların% 40’ından fazlasının en az bir büyük bulut sağlayıcısı ile sınırsız iletişime izin vermesidir. Bu “herhangi bir/herhangi bir” yapılandırma, saldırganların verileri kolayca dışarı atmasına ve kötü amaçlı yazılımları görünüşte güvenilir bulut kaynaklarından dağıtmasına olanak tanıyan önemli bir güvenlik açığı yaratır.

Veriti’nin araştırması, bulut depolama alanından yararlanan kötü amaçlı yazılım kampanyalarının belirli örneklerini vurguladı. En dikkat çekici örnekler, Xworm kötü amaçlı yazılımların kötü amaçlı yürütülebilir ürünlerini dağıtmak için Amazon Web Hizmetleri (AWS) S3 depolama alanını kullanmasını içerir. Benzer şekilde, bir Remcos kampanyası, bilinen güvenlik açıklarından yararlanan kötü niyetli RTF dosyaları kullandı ve yükler AWS S3’te de barındırıldı.

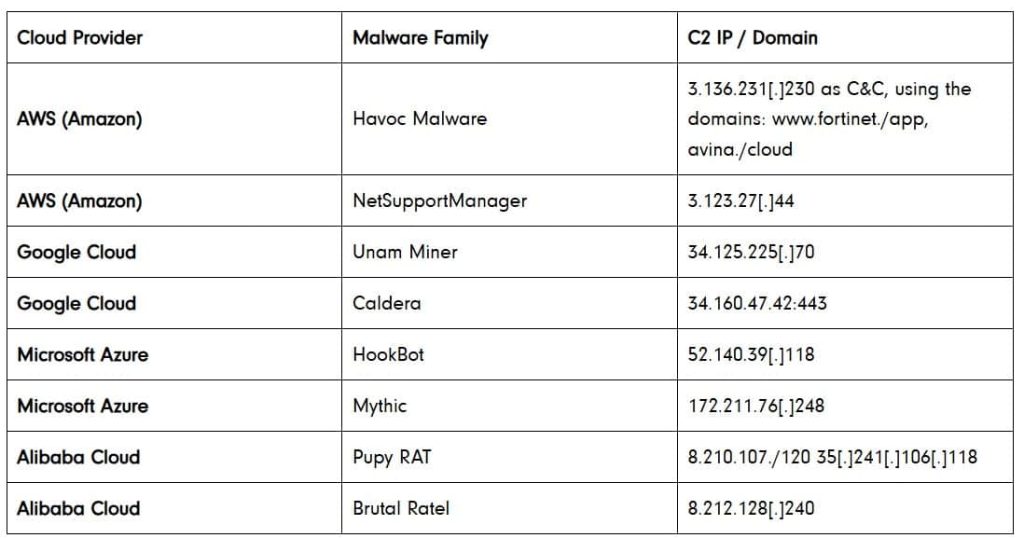

Kötü amaçlı yazılım dağıtımının ötesinde, bulut platformları aktif olarak komut ve kontrol (C2) sunucuları olarak kullanılmaktadır. AWS, Google Cloud, Microsoft Azure ve Alibaba Cloud gibi büyük bulut sağlayıcılardan altyapı kullanılarak Havoc, NetsupportManager, UNAM Miner, Mythic, Mythic, Pupy Rat, Caldera, Hookbot ve Alibaba Cloud da dahil olmak üzere çeşitli kötü amaçlı yazılım aileleri gözlendi.

Araştırmacılar ayrıca, Mirai ve NJrat gibi bulut tabanlı saldırılarda yaygın olarak bulunan kötü amaçlı yazılım suşlarını belgelediler ve bulut ortamlarının artan kötüye kullanımını daha da vurguladılar. Veriti’nin raporu, Stealthy C2 operasyonları ve sömürme sonrası taktikler için ileri süreli tehdit (APT) grupları tarafından silahlandırılan Sliver C2’nin artan kullanımıdır.

Bilgileriniz için Sliver C2, başlangıçta penetrasyon testi için geliştirilen ancak şimdi tehdit aktörleri tarafından silahlandırılıyor. Genellikle, son Ivanti Connect Secure ve Politika Güvenli Güvenlik Açıkları da dahil olmak üzere sıfır gün güvenlik açıklarından arka kapılar oluşturmak ve istismar etmek için pas tabanlı kötü amaçlı yazılımlarla kullanılır.

Ayrıca, çalışma AWS, Azure ve Alibaba Cloud’daki buluta barındırılan hizmetleri etkileyen kritik güvenlik açıklarını ortaya koymuştur. CVE numaraları ile tanımlanan bu güvenlik açıkları, kuruluşların bulut güvenliğine proaktif bir yaklaşım benimseme ihtiyacını vurgulamaktadır.

Bulut hizmetlerinin artan kötüye kullanılması, Güvenlik İlk Yaklaşım Araştırmacılar, bu gelişen tehditlere karşı korumak için.

“Veriti Research’in bulguları, kuruluşların bulut güvenlik stratejilerini yeniden düşünmesi için kritik ihtiyacı vurgulamaktadır. Kötü amaçlı yazılım barındırma, C2 operasyonları ve sömürü için bulut hizmetlerinin artan kötüye kullanılması proaktif, güvenlik ilk bir yaklaşım gerektiriyor ”dedi.

Bu, “herhangi bir/herhangi bir” ağ kuralının kısıtlanmasını, tehdit izlemesi için bulut-doğal güvenlik çözümlerinin uygulanmasını ve daha güçlü bulut güvenlik politikalarının uygulanmasını içermelidir.