Siber güvenlik uzmanları, Windows sistemlerinde kötü amaçlı yazılım çalıştırmak için AppDomainManager Injection olarak bilinen nispeten bilinmeyen bir teknikten yararlanan saldırılarda artış gözlemlediler.

Kavram 2017 yılında kamuoyuna duyurulmuş ve o tarihten bu yana çok sayıda kavram kanıtı ve açıklayıcı blog yayınlanmış olsa da, kavramın gerçek anlamda istismar edildiği durumlar oldukça nadirdir.

Ancak son olaylar, muhtemelen ulus-devlet destekli gruplar tarafından kullanımında potansiyel bir artış olabileceğini düşündürüyor.

Saldırı Akışı ve Teknikleri

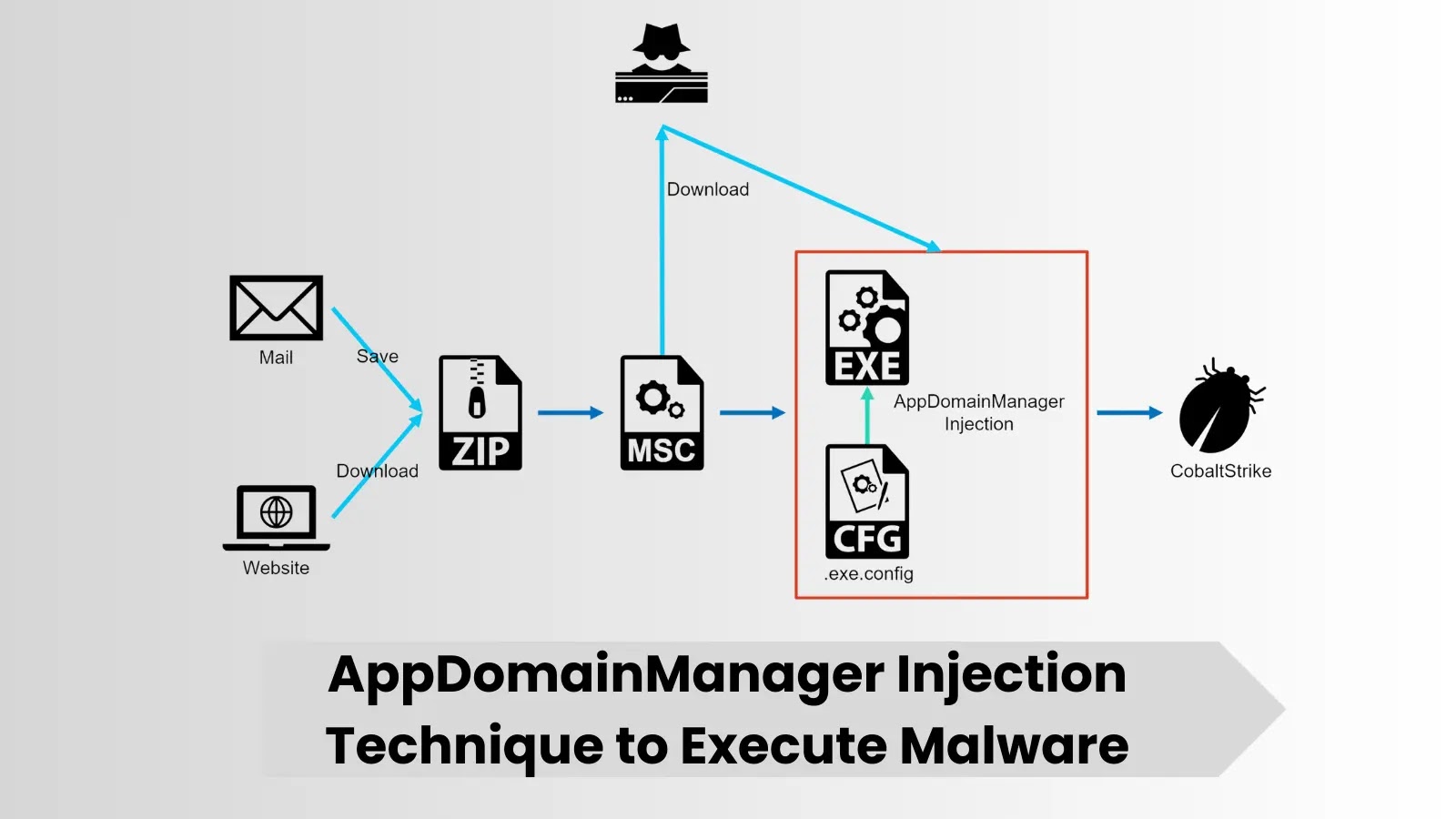

Saldırılar genellikle kötü amaçlı bir web sitesinden indirilen veya bir spear phishing e-postasına eklenen bir ZIP dosyasının dağıtımıyla başlar. ZIP dosyasının içinde, açıldığında saldırıyı tetikleyen kötü amaçlı bir MSC dosyası bulunur.

Bu saldırılarda kullanılan dikkat çekici tekniklerden biri de, kullanıcının MSC dosyasındaki herhangi bir bağlantıya tıklamasına gerek kalmadan kötü amaçlı eylemlerin gerçekleştirilmesine olanak tanıyan “GrimResource”dur.

Bu kötü amaçlı MSC dosyaları genellikle PDF veya Windows sertifika dosyalarına benzeyen simgelerle gizlenir ve bu da kullanıcılar tarafından tespit edilmesini zorlaştırır.

Dosyalar istismar edildi apds.dll gömülü JavaScript kodunu yürütmek için GrimResource’u kullanarak, nihayetinde meşru bir Microsoft ikili dosyasının yürütülmesine yol açar, oncesvc.exekötü amaçlı bir yapılandırmayla.

NTT raporuna göre, biraz karışık olsa da, çalıştırılan son VBScript kodu aşağıdaki gibidir; dört dosyayı indirip kaydeder ve sadece dosya adı değiştirilmiş meşru Microsoft dfsvc.exe olan oncesvc.exe’yi çalıştırır.

Are You From SOC/DFIR Teams? - Try Advanced Malware and Phishing Analysis With ANY.RUN - 14-Day Free Trial

AppDomainManager Enjeksiyonu Açıklandı

AppDomainManager Enjeksiyonu, .NET Framework’ün sürüm yönlendirme özelliğini kullanır. Bir yapılandırma dosyası oluşturarak (oncesvc.exe.config) belirli ayarlarla saldırganlar meşru bir EXE dosyasını manipüle ederek harici, kötü amaçlı bir DLL yükleyebilirler.

Bu DLL, şundan miras alan bir sınıf içeriyor: AppDomainManager sınıf, saldırganların zararlı eylemleri gerçekleştirmesine olanak tanır InitializeNewDomain işlev.

Bu teknik siber güvenlik uzmanları arasında bilinir ancak gerçek saldırı senaryolarında yaygın olarak tanınmaz. Kötü amaçlı davranışın meşru bir EXE dosyasından kaynaklanıyormuş gibi görünmesini sağlayarak tespit çabalarını karmaşıklaştırır.

Son saldırılar, genellikle gelişmiş kalıcı tehditlerle (APT’ler) ilişkilendirilen bir araç olan CobaltStrike işaretlerinin kullanımıyla ilişkilendirildi.

Analiz, Asya’daki hükümet ve askeri örgütleri hedef alan bir grup olan APT41 tarafından kullanılan taktiklerle benzerlikler olduğunu öne sürüyor. Bu kampanyadaki potansiyel hedefler arasında Tayvan’daki hükümet kurumları, Filipinler’deki ordu ve Vietnam’daki enerji örgütleri yer alıyor.

AppDomainManager Injection’ın göreceli belirsizliği ve etkililiği, onu özellikle ulus devletler tarafından desteklenen saldırganlar için güçlü bir araç haline getiriyor.

Siber güvenlik uzmanları, geleneksel DLL yan yüklemelerine göre tespiti daha zor olduğundan, kuruluşların bu tür saldırıları tespit etmek için tespit yeteneklerini artırmalarını öneriyor.

Son kötü amaçlı yazılım saldırılarında AppDomainManager Injection’ın istismarı, siber tehditlerin gelişen manzarasını vurgulamaktadır. Saldırganlar yenilik yapmaya devam ettikçe, bu tür teknikleri anlamak ve azaltmak dünya çapındaki kuruluşlar için hayati önem taşımaktadır.

Kötü amaçlı yazılımları analiz etme Bu karmaşık tehditlere karşı koymak için düzenli olarak imzanın güncellenmesi ve yeni tehditlere karşı uyanıklığın artırılması ve proaktif güvenlik önlemlerinin alınması esastır.

Tehlike Göstergeleri (IoC)

- krislab[.]alan

- msn-microsoft[.]kuruluş

- s2cloud-amazon[.]com

- s3bucket-azure[.]çevrimiçi

- s3cloud-azure[.]com

- s3-microsoft[.]com

- trendmicrotech[.]com

- visualstudio-microsoft[.]com

- x araçları[.]yüksek sesle gülmek

Download Free Cybersecurity Planning Checklist for SME Leaders (PDF) – Free Download