‘Bronze Starlight’ olarak bilinen Çin bağlantılı APT (gelişmiş kalıcı tehdit) grubunun, Ivacy VPN sağlayıcısı tarafından kullanılan geçerli bir sertifika kullanılarak imzalanmış kötü amaçlı yazılımla Güneydoğu Asya kumar endüstrisini hedef aldığı görüldü.

Geçerli bir sertifika kullanmanın ana yararı, güvenlik önlemlerini atlamak, sistem uyarılarıyla şüphe uyandırmaktan kaçınmak ve meşru yazılım ve trafikle karışmaktır.

Kampanyayı analiz eden SentinelLabs’e göre, sertifika ‘Ivacy VPN’ VPN ürününün Singapurlu bir satıcısı olan PMG PTE LTD’ye ait.

Mart 2023’te gözlemlenen siber saldırılar, muhtemelen ESET’in 2022’nin 4. Çeyreği – 2023’ün 1. Çeyreği raporunda tanımladığı “ChattyGoblin Operasyonu”nun sonraki bir aşamasıdır.

Ancak SentinelLabs, Çinli tehdit aktörleri arasında kapsamlı araç paylaşımı nedeniyle belirli kümelerle ilişki kurmanın zor olduğunu söylüyor.

DLL yandan yükleme

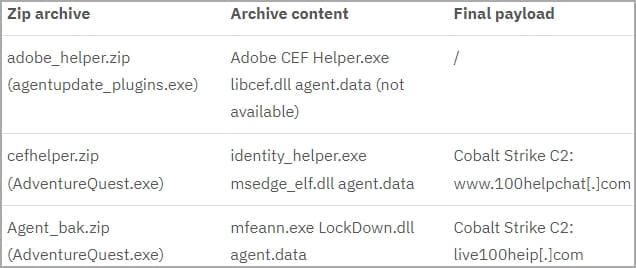

Saldırılar, muhtemelen Alibaba kovalarından parola korumalı ZIP arşivleri getiren trojenleştirilmiş sohbet uygulamaları aracılığıyla hedef sisteme .NET yürütülebilir dosyalarının (agentupdate_plugins.exe ve AdventureQuest.exe) bırakılmasıyla başlar.

AdventureQuest.exe kötü amaçlı yazılım örneği ilk olarak güvenlik araştırmacısı tarafından bulundu Kötü Amaçlı YazılımAvcı ekibi Mayıs ayında, kod imzalama sertifikasının resmi Ivacy VPN yükleyicileri için kullanılanla aynı olduğunu fark ettiklerinde.

Bu arşivler, DLL hırsızlığına duyarlı Adobe Creative Cloud, Microsoft Edge ve McAfee VirusScan gibi savunmasız yazılım sürümlerini içerir. Bronze Starlight bilgisayar korsanları, hedeflenen sistemlere Cobalt Strike işaretlerini yerleştirmek için bu savunmasız uygulamaları kullanır.

Kötü amaçlı DLL’ler (libcef.dll, msedge_elf.dll ve LockDown.dll) meşru program yürütülebilir dosyalarıyla birlikte arşivlerde paketlenir ve Windows bunların yürütülmesine C:\Windows\System32’de depolanan aynı DLL’nin daha güvenli sürümlerine göre öncelik verir. kötü amaçlı kodun çalışmasına izin verir.

SentinelLabs, .NET yürütülebilir dosyalarının, kötü amaçlı yazılımın Amerika Birleşik Devletleri, Almanya, Fransa, Rusya, Hindistan, Kanada veya Birleşik Krallık’ta çalışmasını önleyen bir coğrafi çit kısıtlaması içerdiğini belirtiyor.

Bu ülkeler, bu kampanyanın hedef kapsamı dışındadır ve tespit ve analizden kaçınmak için hariç tutulmuştur. Ancak geofencing uygulamasındaki bir hatadan dolayı çalışmamaktadır.

Geçerli bir sertifikayı kötüye kullanma

Gözlemlenen saldırıların ilgi çekici bir yönü, Ivacy VPN’in arkasındaki firma olan PMG PTE LTD’ye ait bir kodlama sertifikası kullanıyor.

Aslında aynı sertifika, VPN sağlayıcısının web sitesinden bağlantı verilen resmi Ivacy VPN yükleyicisini imzalamak için kullanılır.

SentinelLabs, “Bir noktada PMG PTE LTD imzalama anahtarının çalınmış olması muhtemeldir – bilinen Çinli tehdit aktörlerinin kötü amaçlı yazılım imzalamayı etkinleştirmek için kullandıkları tanıdık bir tekniktir.”

“VPN sağlayıcıları, tehdit aktörlerinin hassas kullanıcı verilerine ve iletişimlerine potansiyel olarak erişmelerini sağladığı için kritik hedeflerdir.”

Sertifika çalındıysa, güvenlik araştırmacıları, tehdit aktörlerinin VPN sağlayıcısında başka nelere eriştiği konusunda endişeleniyor.

PMG PTE LTD, bu ifşaya bir kamu açıklamasıyla yanıt vermedi, bu nedenle bilgisayar korsanlarının sertifikaya tam olarak nasıl eriştikleri belirsizliğini koruyor.

Bu arada, DigiCert iptal edildi ve “Temel Gereksinimler” yönergelerini ihlal ettiği için sertifikayı Haziran 2023’ün başlarında geçersiz kıldı.

BleepingComputer, kötüye kullanılan kod imzalama sertifikası hakkında Ivacy ile iletişime geçti, ancak bir yanıt alamadı.