Bilgisayar korsanları, kötü amaçlı yazılım ve kripto para madenciliği yazılımlarını düşürmek için Rejetto’nun HTTP Dosya Sunucusu’nun (HFS) eski sürümlerini hedef alıyor.

Güvenlik şirketi AhnLab’daki tehdit araştırmacıları, tehdit aktörlerinin kimlik doğrulaması gerektirmeden keyfi komutların yürütülmesine izin veren kritik öneme sahip bir güvenlik sorunu olan CVE-2024-23692’yi istismar ettiğine inanıyor.

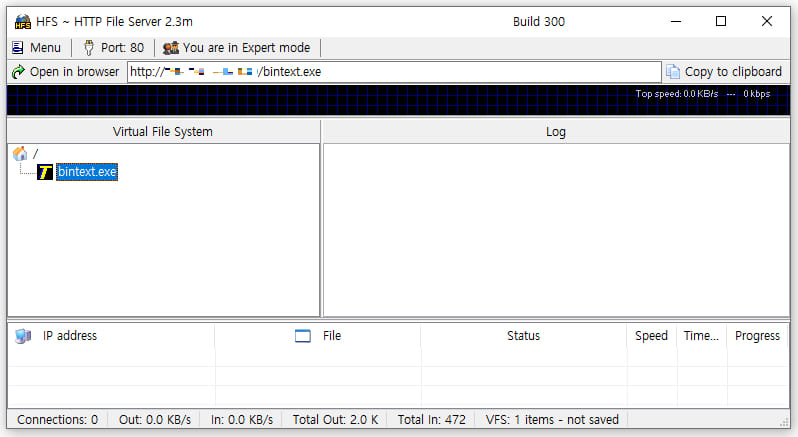

Güvenlik açığı, yazılımın 2.3m’ye kadar olan sürümlerini etkiliyor. Rejetto, web sitesindeki bir mesajda, kullanıcıları 2.3m’den 2.4’e kadar olan sürümlerin “tehlikeli olduğu ve saldırganların “bilgisayarınızı kontrol etmesine” izin veren bir hata nedeniyle artık kullanılmaması gerektiği” konusunda uyarıyor ve henüz bir düzeltme bulunamadı.

Kaynak: ASEC

Gözlemlenen saldırılar

AhnLab Güvenlik İstihbarat Merkezi (ASEC), bireysel kullanıcılar, küçük ekipler, eğitim kurumları ve ağ üzerinden dosya paylaşımını test etmek isteyen geliştiriciler arasında oldukça popüler olmaya devam eden HFS’nin 2.3m sürümünde saldırılar gözlemledi.

Araştırmacılar, hedeflenen yazılım sürümü nedeniyle saldırganların, güvenlik araştırmacısı Arseniy Sharoglazov tarafından geçen Ağustos ayında keşfedilen ve bu yılın Mayıs ayında teknik bir raporda kamuoyuna açıklanan CVE-2024-23692 adlı bir güvenlik açığını istismar ettiğine inanıyor.

CVE-2024-23692, kimliği doğrulanmamış uzak saldırganların etkilenen sistemde keyfi komutlar yürütmek için özel olarak hazırlanmış bir HTTP isteği göndermesine olanak tanıyan bir şablon enjeksiyonu güvenlik açığıdır.

Açıklamadan kısa bir süre sonra, bir Metasploit modülü ve kavram kanıtı istismarları kullanılabilir hale geldi. ASEC’e göre, bu, vahşi doğada istismarın başladığı zamana denk geliyor.

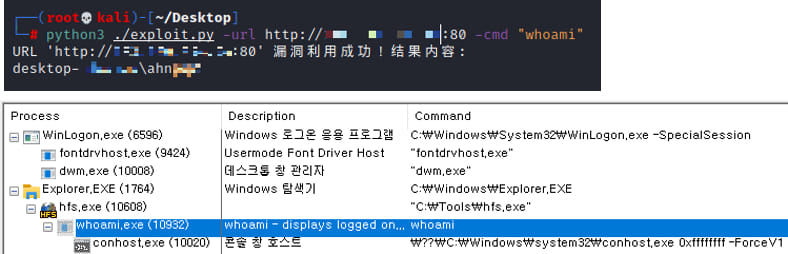

Araştırmacılar, saldırılar sırasında bilgisayar korsanlarının sistem hakkında bilgi topladığını, arka kapılar ve çeşitli kötü amaçlı yazılımlar yüklediğini söylüyor.

Saldırganlar, sistem ve mevcut kullanıcı hakkında bilgi toplamak, bağlı cihazları keşfetmek ve genel olarak sonraki eylemleri planlamak için “whoami” ve “arp” gibi komutları çalıştırır.

Kaynak: ASEC

Çoğu durumda saldırganlar, yönetici grubuna yeni bir kullanıcı ekledikten sonra diğer tehdit aktörlerinin HFS kullanmasını önlemek için HFS sürecini sonlandırır.

Saldırıların sonraki aşamalarında ASEC, Monero kripto para birimi madenciliği için XMRig aracının kurulumunu gözlemledi. Araştırmacılar, XMRig’in en az dört ayrı saldırıda konuşlandırıldığını ve bunlardan birinin LemonDuck tehdit grubuna atfedildiğini belirtiyor.

Tehlikeye atılan bilgisayara iletilen diğer yükler şunlardır:

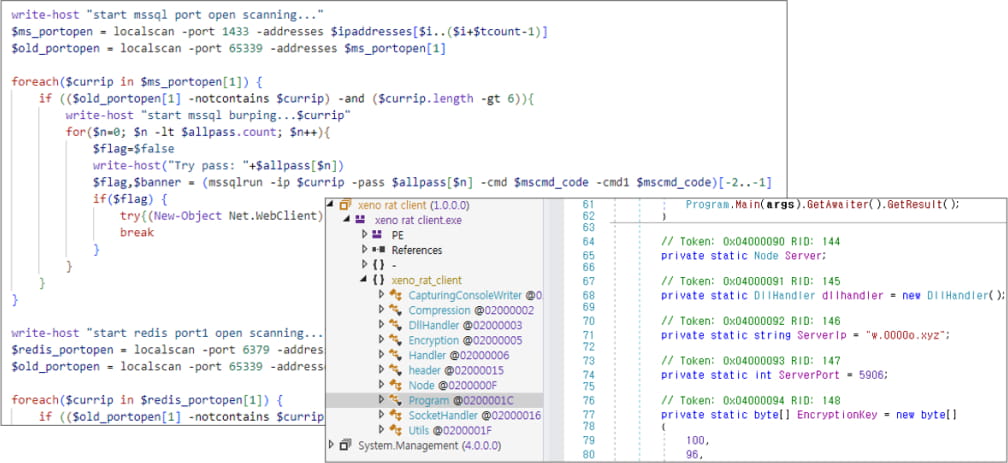

- XenoRAT – Uzaktan erişim ve kontrol için XMRig ile birlikte dağıtıldı.

- Hayalet – Uzaktan kontrol ve ihlal edilen sistemlerden veri sızdırma amacıyla kullanılır.

- FişX – Çoğunlukla Çince konuşan tehdit aktörleri tarafından ilişkilendirilen ve kalıcı erişim için kullanılan bir arka kapı.

- Hırsız Git – Amazon AWS’yi kullanarak veri çalan bir bilgi hırsızı. Ekran görüntüleri yakalar, masaüstü dosyalarında bilgi toplar ve verileri harici bir komuta ve kontrol (C2) sunucusuna gönderir.

Kaynak: ASEC

AhnLab araştırmacıları HFS’nin 2.3m sürümünde saldırılar tespit etmeye devam ettiklerini belirtiyor. Dosya paylaşımının mümkün olması için sunucunun çevrimiçi olarak açığa çıkması gerektiğinden, bilgisayar korsanları saldırmak için savunmasız sürümler aramaya devam edeceklerdir.

Ürünün önerilen sürümü 0.52.x’tir, daha düşük bir sürüm olmasına rağmen şu anda geliştiricinin en son HFS sürümüdür. Web tabanlıdır, minimum yapılandırma gerektirir, HTTPS, dinamik DNS ve yönetim paneli için kimlik doğrulama desteğiyle birlikte gelir.

Şirket, raporda, ihlal edilen sistemlere yüklenen kötü amaçlı yazılımlara ait karma değerleri, saldırgan komuta ve kontrol sunucularına ait IP adresleri ve saldırılarda kullanılan kötü amaçlı yazılımlara ait indirme URL’lerini içeren bir dizi tehlike göstergesi sunuyor.