Siber suç, sahtekarlık yönetimi ve siber suç

RMM araçlarına yönelik saldırılar 2025’te yükseldi ve 51 çözüm hedef olarak işaretlendi

Brian Pereira (Creed_digital) •

7 Ekim 2025

Uzaktan İzleme ve Yönetim veya RMM, Covid döneminde evden iş bir yetki olduğunda çekiş kazandı. Ancak RMM araçları şimdi siber suçlular tarafından silahlandırılıyor. Düşmanlar, SuperOps ve TeamViewer gibi araçları kullanarak uzaktan erişim elde ettiğinde, planlanan yedeklemeleri devre dışı bırakabilir, görüntüleri yok edebilir ve noktaları geri yükleyebilir ve fidye yazılımlarını binlerce uç noktaya itebilir.

Ayrıca bakınız: Siber Kurtarma Oyun Kitabınızı Nasıl Oluşturabilirsiniz?

RMM araçları, BT uzmanları ve yönetilen servis sağlayıcılar tarafından merkezi bir gösterge tablosu aracılığıyla istemci BT sistemlerini uzaktan izlemek, yönetmek ve sürdürmek için kullanılır. Tehdit aktörleri, güvenlik uyarılarını ve alarmlarını tetiklemekten kaçınmak için bu araçlara kimlik doğrulamalı kimlik bilgileriyle erişir. Evlerine veya ofislerine girmek için kişinin RFID erişim kartını paylaşmakla karşılaştırılabilir.

RMM Araçları Neden Hedeflenir?

-

Meşruiyet Maske Tehdidi: RMM araçları, kurumsal BT iş akışlarına derinlemesine gömülüdür ve trafik modelleri, algılanan meşruiyetleri nedeniyle genellikle anomali tespitini atlayarak ağ izlemede kalıcı bir kör nokta yaratır;

- Bir saldırı vektörü olarak ayrıcalıklı erişim: RMM platformları genellikle uç noktalarda yüksek izinlerle çalışır. Bir kez tehlikeye atıldıktan sonra, rakiplere ayrıcalık artış, yanal hareket ve fidye yazılımı dahil yük teslimatı için hazır bir kanal sunarlar;

- Tedarik zinciri üzerinden MSP uzlaşma: Bir MSP’nin RMM altyapısının hedeflenmesi, rakiplerin aynı anda birden fazla istemci ortamına dönmesini sağlar. Bu tedarik zinciri maruziyeti, tek bir müdahalenin patlama yarıçapını ve para kazanma potansiyelini önemli ölçüde artırır;

- Araç taklit ve kimlik bilgisi kötüye kullanımı: Tehdit aktörleri sıklıkla meşru RMM araçlarını veya geçerli kimlik bilgilerini ele geçirir ve kötü amaçlı etkinliklerin rutin idari görevlerle sorunsuz bir şekilde harmanlanmasına izin verir. Bu taktik, özellikle davranışsal temelden yoksun ortamlarda tespit ve yanıtı karmaşıklaştırır.

Sömürü yolları

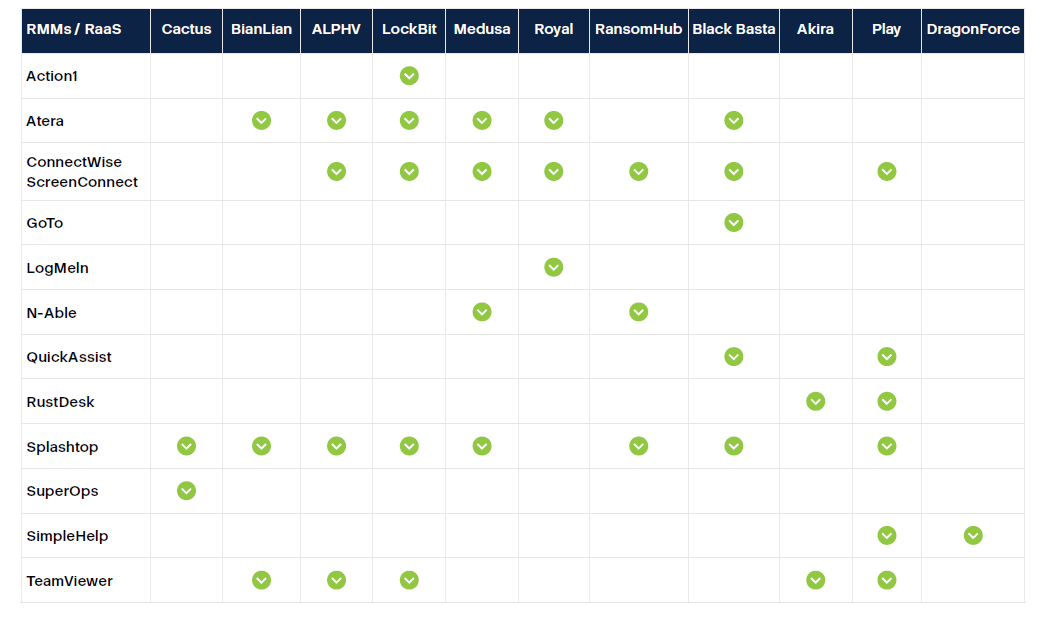

Acronis Cyberthreats Raporu, H1 2025, RMM saldırılarını önemli bir tehdit vektörü olarak tanımlar. Raporda, eğilimin 2025 yılında hızlandığı ve 51’den fazla RMM çözeltisinin potansiyel saldırı vektörleri olarak tanımlandığı belirtiliyor. Bazı araçlar diğerlerinden daha sık hedeflenir, örneğin Splashtop, Connectwise, Screenconnect ve Atera, Acronis Tehdit Araştırma Birimi’ne veya TRU’ya göre gerçek dünyadaki müdahalelerde tekrar tekrar istismar edildi.

Rakipler, RMM araçlarından ve ayrıcalıklı erişimini kullanmak için çeşitli yaklaşımlar benimser:

- Yetkisiz erişim elde etmek için RMM yazılımındaki güvenlik açıklarından yararlanmak;

- Bir RMM kullanıcısının kimlik bilgilerini, genellikle kimlik avı veya kaba kuvvet saldırıları yoluyla tehlikeye atmak;

-

Bir çalışanı kimlik avı e -postaları veya sahte yazılım güncellemeleri aracılığıyla kötü niyetli bir RMM yükleyicisini indirmek için kandırmak;

- Kötü amaçlı yükler dağıtmak ve verileri pespiltrate etmek için RMM aracının yerel özelliklerini kullanmak, etkinliğin meşru görünmesini sağlar.

Avcılar Uluslararası Hack

2024 yılında İngiltere’de bir üretim firması Hunters International adlı siber suçlu bir grup tarafından hedef alındı. Grup, bir aydan fazla bir süredir şirketin ağına gizli erişimi sürdürmek için Screenconnect de dahil olmak üzere meşru RMM araçlarını kullandı.

Saldırganlar stratejik olarak geleneksel güvenlik savunmalarını atlamak için istismar yöntemlerinin bir karışımını kullandılar ve sonuçta fidye yazılımlarının konuşlandırılmasıyla sonuçlandı.

İlk olarak, meşru RMM araçlarını dağıtmak için kimlik avı tarafından teslim edilen yükleyiciler veya truva işlemleri kullandılar. BT ortamları tarafından güvenilen bu araçlar, saldırganların rutin idari faaliyet olarak maskelenerek uç nokta algılama sistemlerini atlamasına izin verdi. Kurulduktan sonra, saldırganlar kalıcı erişim elde ettiler, ağlar boyunca yanal olarak hareket ettiler ve pessfiltrasyon için verileri hazırladı.

Fidye yazılımı yükleri genellikle ertelendi ve şifrelemeden önce gizli keşif ve veri hırsızlığına izin verdi.

Tahmin edilen RMM araçları, uzaktan yürütme, komut dosyası dağıtım ve şifreli eşler arası bağlantıları etkinleştirdi, böylece algılamayı karmaşıklaştırdı.

Ciso’nun bakış açısı

Şu anda güvenlik ve yapay zeka evangelisti olan deneyimli bir Ciso olan Sunil Varkey, bilgi güvenliği medya grubuna RMM sömürüsünü içeren saldırıların güvenilir bir yazılım hizmeti olduğu için yüksek bir başarı oranına sahip olacağını söyledi.

Varkey, “Bu, yürütme başarısını ve kolaylığını göz önünde bulundurarak birçok rakip tarafından kullanılan tipik bir yaşam-off saldırısıdır. Tipik olarak, bu tür yazılımlar, aktivitelerinin çok fazla izlenmemesi nedeniyle engelleme ve gürültüden kaçınmak için kontrollerin çoğunda beyaz listeye alınmıştır.” Dedi. “Çoğu çekişmeli eylemde olduğu gibi, yazılıma erişim ilk adımlarıdır, bu nedenle erişim çok faktörlü yetkilendirme ve periyodik olarak denetlenen belirli kişilerle sınırlıysa, yetkisiz erişim sınırlı olabilir. Mevcut iyi RMMS faaliyetleri, orijinal ve kalıpların taban çizgisi haritalanabilir, daha kısa sürede tanımlanabilecek herhangi bir sapma.”

Acronis’teki CISO olan Gerald Beuchelt, CTO’lar ve CISOS’a bütçelerini “parlak” yeni teknolojiden mevcut araçları sertleştirmeye, fidye ödemekten çok daha ucuz olduğu için yeniden tahsis etmelerini tavsiye etti. “Deneyimlerime göre, RMM’yi ‘set-and-forget-it’ yardımcısı olarak ele alan kuruluşlar daha sonra ödeyebilir.”

“RMM’yi ciddiye alın. Uzlaşmanın mümkün olduğunu varsayalım ve önleme, algılama ve hızlı yanıt etrafında savunma oluşturun. RMM dağıtımınızın tam denetimi ile başlayın – Gölge Erişim Noktalarını Tanımlamak için Her Ajan, Oturum ve Entegrasyon Haritası: Varlık Yönetimi Anahtardır ve İyi Bir RMM Çözümü burada yardımcı olmalıdır. Katmanlı kontroller Anahtardır – RMM’nin uzaktan doğasına göre savunma derinliğini düşünün.”

Önleme ve risk azaltma

Fidye yazılımı çeteleri, üretken yapay zeka kullanarak sosyal mühendislik teknikleri ve hiper-gerçekçi kimlik avı kullandığından, son kullanıcılar ve işletmelere bu önlemleri takip etmeleri tavsiye edilir.

Kullanıcı uygulamaları

- Şüpheli e -postaları açmaktan veya bilinmeyen dosyaları çalıştırmaktan kaçının;

- Güçlü şifreler kullanın ve düzenli olarak döndürün;

- Multifaktör kimlik doğrulamasını etkinleştirin ve 15 dakikadan az oturum zaman aşımını zorunlu kılın;

- Kullanıcı farkındalığı eğitimi ve kimlik avı tatbikatları yapın.

Erişim Denetimleri

- Tam zamanında, yeterince izin veren PAM çözümleriyle en az privilege erişimi uygulamak;

- Benzersiz kimlik bilgileriyle VPN atlama ana bilgisayarlarını yapılandırın;

- Geniş ağ erişimi yerine IP, ana bilgisayar veya VLAN ile erişimi kısıtlayın.

Sistem ve uç nokta güvenliği

- Sistemleri ve yazılımları güncel tutun;

- Trafiği izlemek için antivirüs veya uç nokta ajanları kullanın;

- Beyaz liste yalnızca onaylanmış RMM yürütülebilir ürünler, doğrulanmamış otomatik güncellemeleri devre dışı bırakın ve şüpheli aktivite için ayarlanmış EDR ajanlarını dağıtın.

İzleme ve Yanıt

- RMM’yi olay tepkisi oyun kitabına entegre edin ve mor takım egzersizleri yoluyla saldırıları simüle edin;

- İmza tabanlı uyarıların ötesine davranışsal tabanlara doğru ilerleyin;

- Anomali tespiti için SIEM’i RMM kütükleriyle entegre edin.

Satıcı ve tedarik zinciri güvenliği

- Düzenli yapılandırma taramaları yapın ve tedarik zinciri güvenlik önlemlerini uygulamak;

- SOC2 Tip II ve ISO 27001 denetimlerini düzenli olarak doğrulayın;

- Veri tazeliğinde sınırlamalara dikkat çeken güvenlik scorecard ve bitsight gibi sürekli satıcı izleme araçlarını kullanın.