- Uzak saldırganlar, etkilenen sistemlerin kontrolünü ele geçirmek için Adobe ColdFusion 2021’deki kimlik doğrulama öncesi RCE güvenlik açıklarından yararlanabilir.

- Adobe bu güvenlik açıklarını gidermek için güvenlik yamaları yayınladı ancak saldırganlar hâlâ bu güvenlik yamalarından yararlanmaya devam ediyor.

- Saldırı kampanyası, araştırma, ters kabuklar ve kötü amaçlı yazılımın konuşlandırılması dahil olmak üzere birçok aşamayı içeriyor.

- Dört farklı kötü amaçlı yazılım türü belirlendi: XMRig Miner, Satan DDoS/Lucifer, RudeMiner ve BillGates/Setag arka kapısı.

- Kullanıcılara sistemlerini derhal yükseltmeleri ve devam eden saldırıları engellemek için koruma mekanizmaları kurmaları tavsiye edilir.

Adobe ColdFusion’da bulunan güvenlik açıkları nedeniyle hem Windows hem de macOS platformlarının çok sayıda kullanıcısı şu anda risk altındadır. Web uygulaması geliştirme için popüler bir seçim olan bu yazılım paketi, yakın zamanda uzak saldırganların kimlik doğrulama öncesi uzaktan kod yürütme (RCE) güvenlik açıklarını keşfetmesi ve bu açıklardan yararlanması nedeniyle saldırıya uğradı. Bu tür güvenlik açıkları, saldırganlara etkilenen sistemlerin kontrolünü ele geçirme olanağı vererek alarmı kritik bir şiddet düzeyine çıkardı.

Bu saldırıların özü, Adobe ColdFusion 2021’deki WDDX seri durumdan çıkarma sürecini hedef alıyor. Adobe, güvenlik güncellemeleriyle (APSB23-40, APSB23-41 ve APSB23-47) hızlı bir şekilde yanıt verirken, FortiGuard Labs, kötüye kullanım girişimlerinin devam ettiğini gözlemledi.

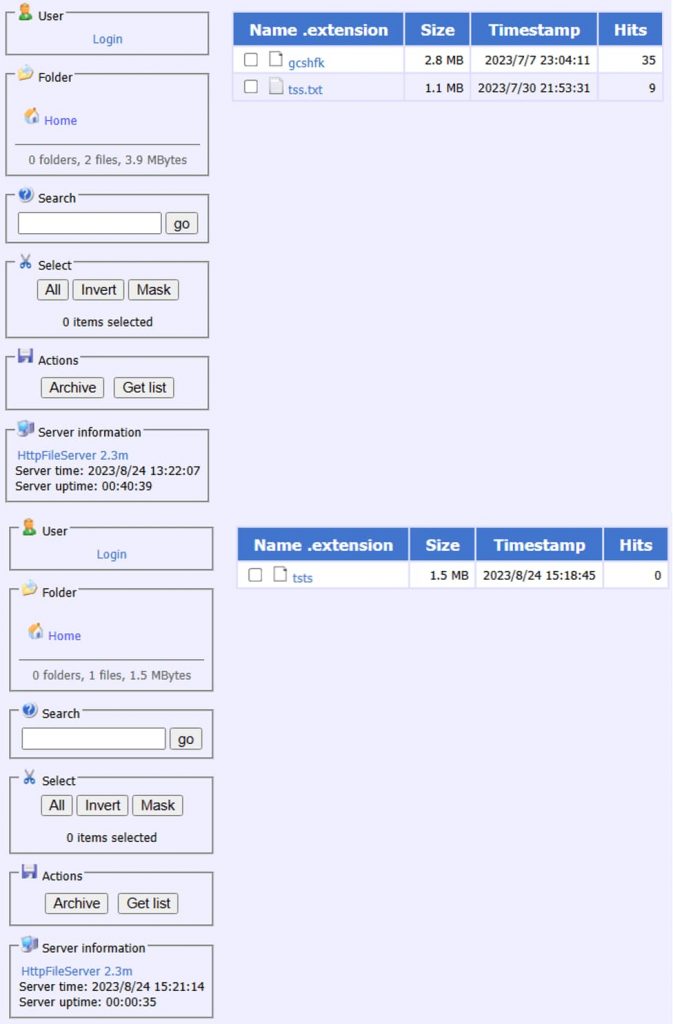

Saldırı modellerinin analizi, tehdit aktörleri tarafından yürütülen bir süreci ortaya çıkardı. İstismarın etkinliğini test etmek için “interactsh” gibi araçları kullanarak araştırma faaliyetleri başlattılar. Bu faaliyetlerin mooo-ngcom, redteamtf ve h4ck4funxyz dahil olmak üzere birden fazla alanı kapsadığı gözlemlendi. İnceleme aşaması, saldırganlara potansiyel güvenlik açıkları hakkında bilgi sağladı ve daha kötü niyetli eylemlerin habercisi oldu.

Saldırı kampanyasının karmaşıklığı, ters mermilerin kullanımına kadar uzanıyordu. Saldırganlar, veri yüklerini Base64’te kodlayarak kurban sistemlerine yetkisiz erişim elde etmeye çalıştı ve uzaktan kontrolü mümkün kıldı.

Analiz, çeşitli kötü amaçlı yazılım türlerinin konuşlandırılmasını da içeren çok yönlü bir yaklaşımı ortaya çıkardı. Saldırıların farklı IP adreslerinden başlatılması, kampanyanın yaygın erişimine ilişkin endişeleri artırdı. Kötü amaçlı yazılım yükleri Base64’te kodlandı ve kodu çözülene kadar gerçek doğaları gizlendi. Araştırmacılar dört farklı kötü amaçlı yazılım türünün etkin olduğunu tespit etti: XMRig Miner, Satan DDoS/Lucifer, RudeMiner ve BillGates/Setag arka kapısı.

Esas olarak Monero kripto para madenciliğiyle ilişkilendirilen XMRig Miner, sistemin işlem gücünü ele geçirmek için kullanıldı. Saldırganlar, 6.20.0 sürümünü kullanarak, güvenliği ihlal edilmiş sistemlerden kendi mali kazançları için yararlanmayı başardılar.

Cryptojacking ve dağıtılmış hizmet reddi (DDoS) işlevlerini birleştiren hibrit bir bot olan Lucifer, zorlu bir varlık olarak ortaya çıktı. Bu kötü amaçlı yazılım çeşidi yalnızca madencilik yeteneklerini değil, aynı zamanda komuta ve kontrol operasyonlarındaki ustalığını, güvenlik açıkları yoluyla yayılımını ve karmaşık DDoS saldırılarını da sergiledi.

Lucifer’e bağlı RudeMiner, önceki kampanyalardan kalma bir DDoS saldırı mirasını taşıdı. Devam eden tehdit ortamına dahil olması, kalıcılığını ve uyarlanabilirliğini göstererek onu önemli bir endişe kaynağı haline getirdi.

Daha önce Confluence Server’daki güvenlik açıklarıyla ilişkilendirilen BillGates/Setag arka kapısı bu bağlamda yeniden ortaya çıktı. Çok yönlü yetenekleri; sistem ele geçirmeyi, C2 iletişimini ve SYN, UDP, ICMP ve HTTP tabanlı saldırılar dahil olmak üzere çeşitli saldırı yöntemlerini kapsıyordu.

Güvenlik yamalarının mevcut olmasına rağmen sürekli saldırı akışı, eylemin aciliyetini vurguluyor. Kullanıcıların, devam eden saldırıları engellemek için sistemlerini derhal yükseltmeleri ve antivirüs hizmetleri, IPS imzaları, web filtreleme ve IP itibar takibi dahil koruma mekanizmalarını kurmaları şiddetle tavsiye edilir.

ALAKALI HABERLER

- Adobe, Veri İhlali Risklerine Karşı Önlem Olarak Kullanıcı Şifrelerini Sıfırladı

- Apple yanlışlıkla Adobe Flash Player olarak kamufle edilen kötü amaçlı yazılımı onayladı

- Flash’ı güncellerken kripto madenciliği kötü amaçlı yazılım yükleyen sahte Adobe güncellemeleri