Visual Studio Kod uzantıları pazarını hedefleyen yeni bir saldırı vektörü, tedarik zinciri saldırılarını artırmak amacıyla meşru muadilleri gibi davranan hileli uzantıları yüklemek için kullanılabilir.

Aqua güvenlik araştırmacısı Ilay Goldman geçen hafta yayınlanan bir raporda, tekniğin “birçok kuruluşa yönelik bir saldırı için giriş noktası görevi görebilir” dedi.

Microsoft tarafından kullanıma sunulan bir pazar yeri aracılığıyla derlenen VS Code uzantıları, geliştiricilerin iş akışlarını artırmak için VS Code kaynak kodu düzenleyicisine programlama dilleri, hata ayıklayıcılar ve araçlar eklemesine olanak tanır.

Goldman, VS kod uzantılarını kullanmanın potansiyel risklerini açıklayarak, “Tüm uzantılar, VSCode’u herhangi bir sanal alan olmadan açan kullanıcının ayrıcalıklarıyla çalışır” dedi. “Bu, uzantının bilgisayarınıza fidye yazılımları, siliciler ve daha fazlası dahil olmak üzere herhangi bir programı yükleyebileceği anlamına gelir.”

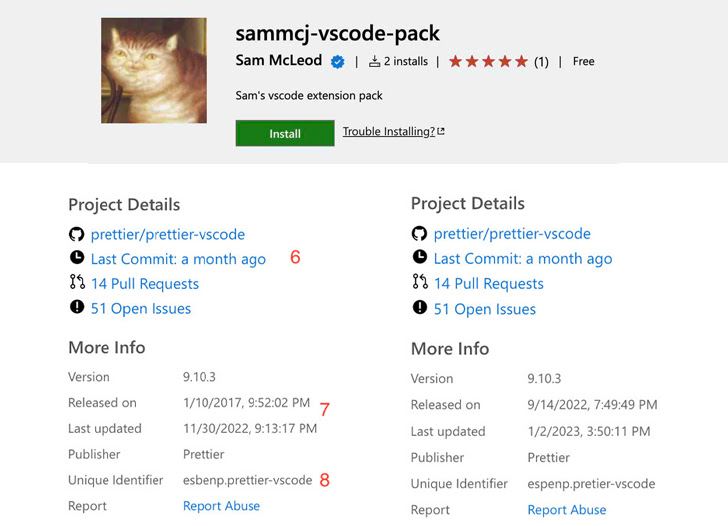

Bu amaçla Aqua, bir tehdit aktörünün URL’de küçük değişiklikler yaparak popüler bir uzantıyı taklit etmesinin mümkün olmasının yanı sıra, pazar yerinin aynı zamanda, proje deposu bilgileri de dahil olmak üzere aynı adı ve uzantı yayıncı ayrıntılarını kullanmasına da izin verdiğini buldu.

Yöntem, yükleme sayısının ve yıldız sayısının çoğaltılmasına izin vermese de, diğer tanımlayıcı özelliklerde herhangi bir kısıtlama olmaması, geliştiricileri aldatmak için kullanılabileceği anlamına gelir.

Araştırma ayrıca, onay işareti yalnızca uzantı yayıncısının bir alanın gerçek sahibi olduğunu kanıtladığından, yazarlara atanan doğrulama rozetinin önemsiz bir şekilde atlanabileceğini de keşfetti.

Başka bir deyişle, kötü niyetli bir aktör herhangi bir etki alanını satın alabilir, doğrulanmış bir onay işareti almak için kaydettirebilir ve nihayetinde pazara meşru bir adla aynı ada sahip trojanlaştırılmış bir uzantı yükleyebilir.

Aqua, Prettier kod biçimlendirme yardımcı programı kılığına giren bir kavram kanıtı (PoC) uzantısının, dünya genelindeki geliştiriciler tarafından 48 saat içinde 1.000’den fazla kurulumu hızlandırdığını söyledi. O zamandan beri kaldırıldı.

Bu, VS Code uzantıları pazarındaki yazılım tedarik zinciri tehditleri hakkında ilk kez dile getirilen endişeler değil.

Mayıs 2021’de kurumsal güvenlik firması Snyk, tehdit aktörleri tarafından geliştirici ortamlarını tehlikeye atmak için kötüye kullanılmış olabilecek milyonlarca indirmeye sahip popüler VS Code uzantılarında bir dizi güvenlik açığını ortaya çıkardı.

Goldman, “Saldırganlar, kuruluşların ağı içinde kötü amaçlı kod çalıştırmalarına olanak tanıyan teknik cephaneliğini genişletmek için sürekli çalışıyorlar” dedi.