Microsoft, bir Windows ilke boşluğundan yararlanarak, ihlal edilen sistemlerde kötü amaçlı çekirdek modu sürücülerini imzalamak ve yüklemek için ağırlıklı olarak Çinli bilgisayar korsanları ve geliştiriciler tarafından kullanılan kod imzalama sertifikalarını engelledi.

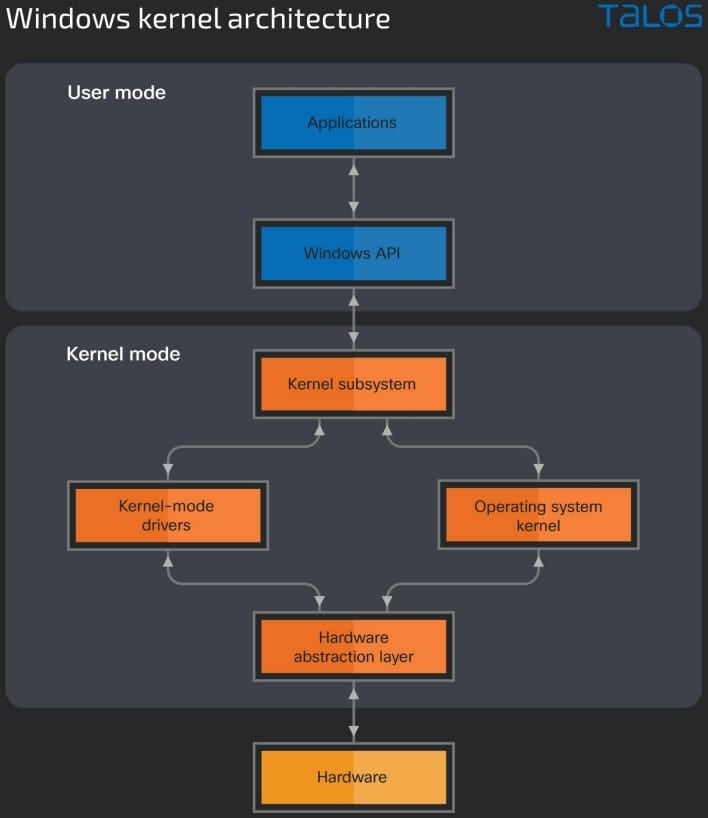

Çekirdek modu sürücüleri, Windows’ta (Ring 0) en yüksek ayrıcalık düzeyinde çalışır ve gizli kalıcılık, algılanamayan veri hırsızlığı ve neredeyse tüm işlemleri sonlandırabilme için hedef makineye tam erişim sağlar.

Güvenliği ihlal edilmiş aygıtta güvenlik araçları etkin olsa bile, çekirdek modu sürücüsü bunların çalışmasına müdahale edebilir, gelişmiş koruma yeteneklerini kapatabilir veya tespit edilmekten kaçınmak için hedeflenen yapılandırma değişiklikleri gerçekleştirebilir.

Windows Vista ile Microsoft, Windows çekirdek modu sürücülerinin işletim sistemine nasıl yüklenebileceğini kısıtlayan ve geliştiricilerin sürücülerini inceleme için göndermelerini ve Microsoft’un geliştirici portalı aracılığıyla imzalamalarını gerektiren politika değişiklikleri getirdi.

Ancak, eski uygulamalarla ilgili sorunları önlemek için Microsoft, eski çekirdek modu sürücülerinin yüklenmeye devam etmesine izin veren aşağıdaki istisnaları getirmiştir:

- PC, Windows’un önceki bir sürümünden Windows 10, sürüm 1607’ye yükseltildi.

- BIOS’ta Güvenli Önyükleme kapalıdır.

- Sürücüler [sic] 29 Temmuz 2015’ten önce yayınlanan ve desteklenen bir çapraz imzalı CA’ya zincirlenen bir son varlık sertifikasıyla imzalanmış

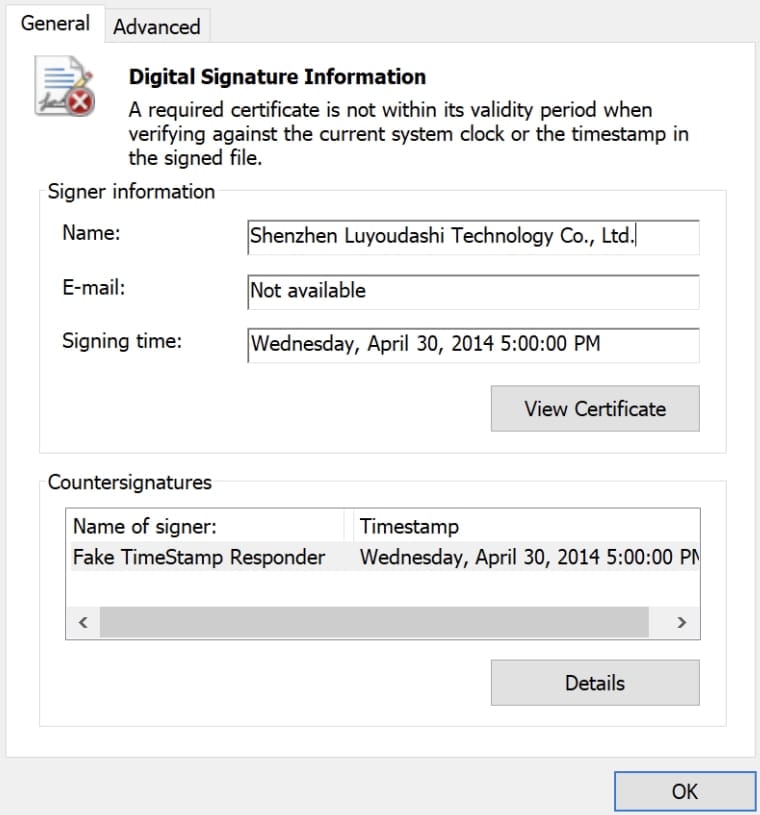

Cisco Talos’un yeni bir raporu, Çinli tehdit aktörlerinin, 29 Temmuz 2015’ten önce kötü niyetli sürücülerin imzalanma tarihini değiştirmek için ‘HookSignTool’ ve ‘FuckCertVerify’ adlı iki açık kaynak aracını kullanarak üçüncü politikadan yararlandığını açıklıyor.

İmza tarihini değiştirerek, tehdit aktörleri sürücülerini imzalamak ve ayrıcalık yükseltmesi için Windows’a yüklemek için daha eski, sızdırılmış, iptal edilmemiş sertifikaları kullanabilir.

HookSignTool ve FuckCertVerify

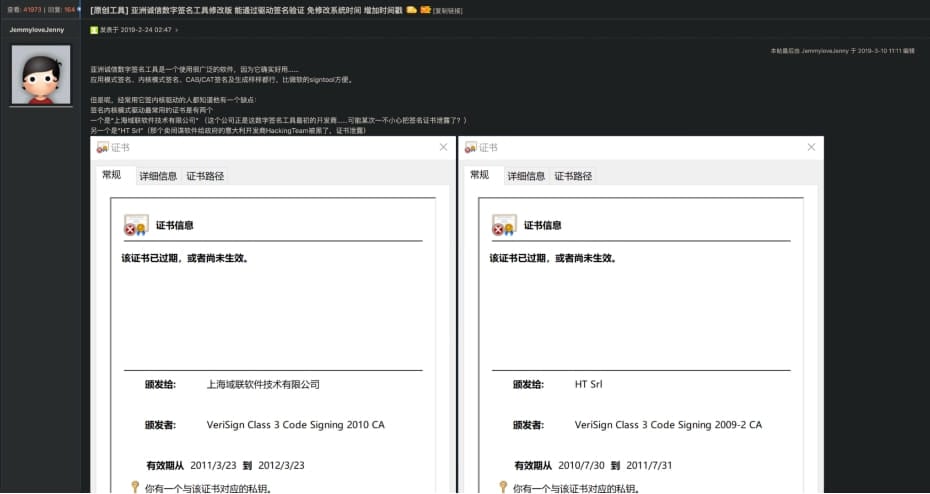

HookSignTool, 2019’da Çinli bir yazılım kırma forumunda piyasaya sürülen, kötü amaçlı sürücü imzalama gerçekleştirmek için meşru bir kod imzalama aracının yanı sıra Windows API kancasını kullanan, zengin özelliklere sahip bir araçtır.

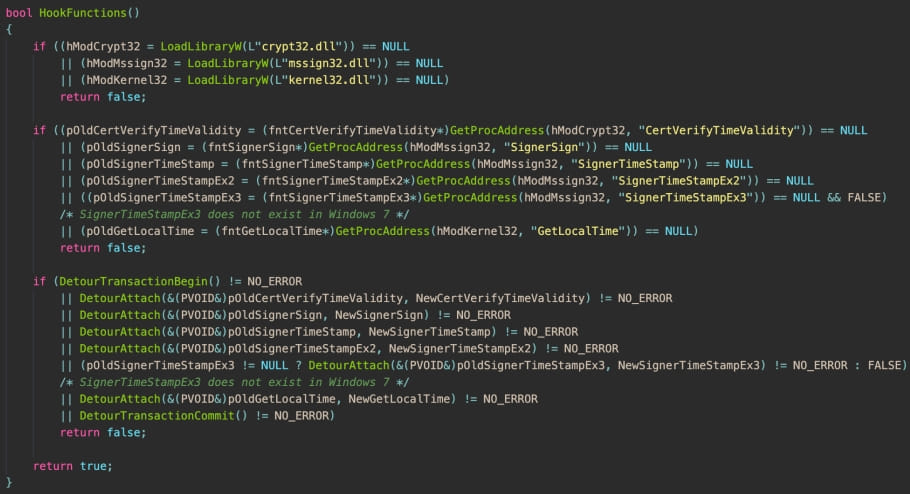

Araç, Win32 API çağrılarını yakalamak ve izlemek için Microsoft Detours kitaplığını ve geçersiz zamanları doğrulayan ‘NewCertVerifyTimeValidity’ adlı ‘CertVerifyTimeValidity’ işlevinin özel bir uygulamasını kullanır.

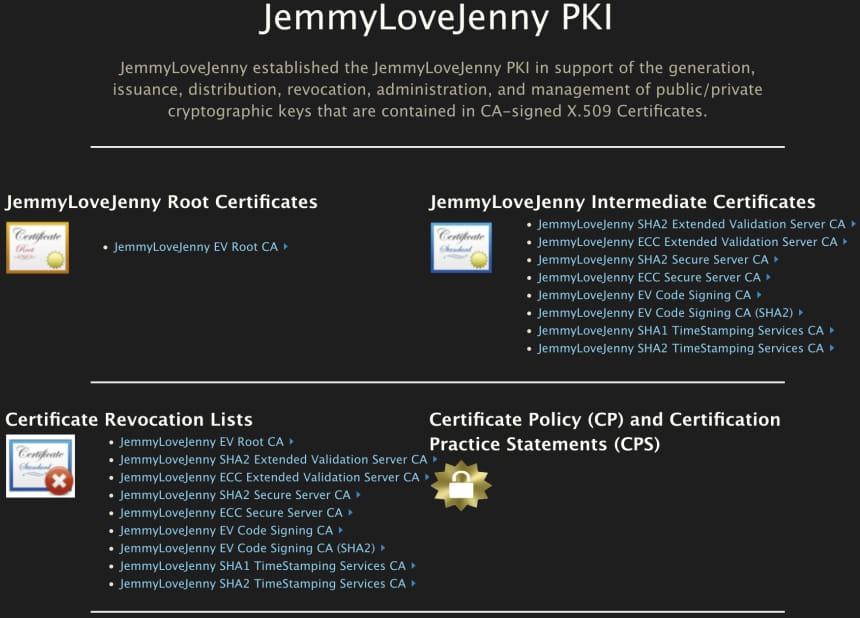

HackSignTool, sürücü dosyalarını geçmişe dönük bir zaman damgasıyla imzalamak için “JemmyLoveJenny EV Kök CA sertifikasının” bulunmasını gerektirir; bu, aracın yazarının web sitesinden edinilebilir.

Ancak, bu sertifikanın kullanılması sahte imzada kalıntılar bırakarak HookSignTool ile imzalanan sürücüleri tanımlamayı mümkün kılar.

Yine bugün yayınlanan ayrı bir raporda Cisco Talos, HookSignTool kullanılarak imzalanan ‘RedDriver’ adlı kötü niyetli bir sürücünün gerçek dünyadan bir örneğini ayrıntılarıyla anlatıyor.

RedDriver, tarayıcı trafiğini engelleyen, Chrome, Edge ve Firefox’un yanı sıra Çin’de popüler olan kapsamlı bir tarayıcı listesini hedefleyen bir tarayıcı korsanıdır.

FuckCertVerify, tehdit aktörlerinin kötü amaçlı çekirdek modu sürücülerinin imza zaman damgalarını değiştirmek için kullandıkları başka bir araçtır ve ilk olarak Aralık 2018’de bir oyun hile aracı olarak GitHub’da kullanıma sunulmuştur.

Cisco Talos, “FuckCertVerifyTimeValidity, “CertVerifyTimeValidity” API çağrısına iliştirmek için Microsoft Detours paketini kullanması ve zaman damgasını seçilen bir tarihe ayarlaması açısından HookSignTool’a benzer bir şekilde çalışır,” diye açıklıyor.

“[But] HookSignTool’dan farklı olarak, FuckCertVerifyTimeValidity imzaladığı ikili dosyada eserler bırakmaz, bu da bu aracın ne zaman kullanıldığını belirlemeyi çok zorlaştırır.”

Her iki araç da, Microsoft’un ilke değişikliğini uygulamaya koyduğu 29 Temmuz 2015’ten önce, eşleşen özel anahtar ve parolayla birlikte verilmiş, iptal edilmemiş bir kod imzalama sertifikası gerektirir.

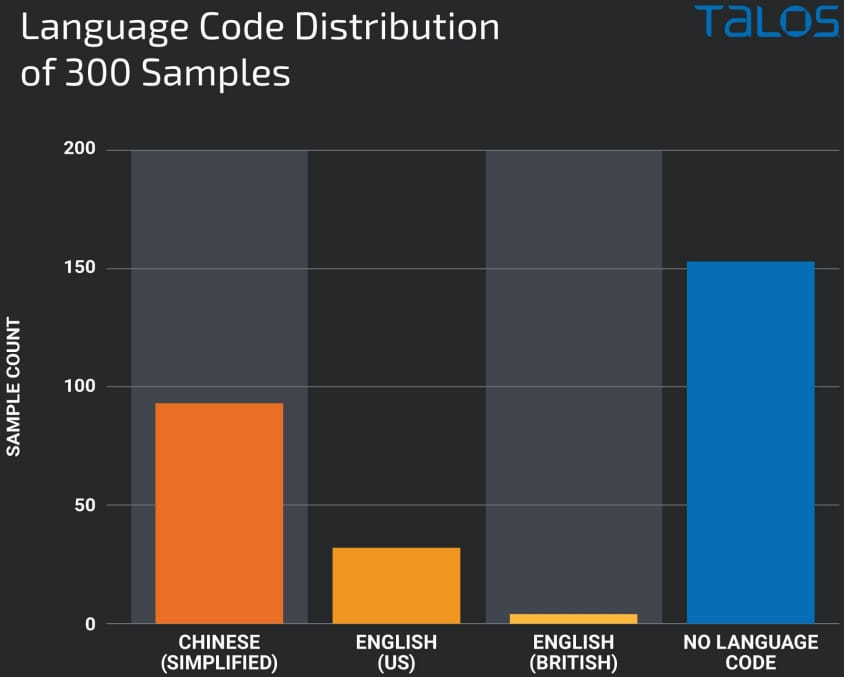

Cisco’nun araştırmacıları, GitHub depolarında ve Çince forumlarda, DRM kontrollerini ve kötü amaçlı çekirdek sürücülerini atlayabilen oyun çatlakları için yaygın olarak kullanılan bu araçlar tarafından kullanılabilecek bir düzineden fazla sertifika buldu.

Microsoft sertifikaları iptal ediyor

Bugün yayınlanan ilgili bir danışma belgesinde Microsoft, Sophos ve Trend Micro’nun da bu kötü niyetli etkinliği bildirdiğini söylüyor.

Sorumlu bir şekilde ifşa edildikten sonra Microsoft, bu Windows ilkesi boşluğunu kötüye kullanarak ilişkili sertifikaları iptal etti ve geliştirici hesaplarını askıya aldı.

Microsoft danışma belgesinde “Microsoft, etkilenen dosyalar için sürücülere ve sürücü imzalama sertifikalarına güvenmeyen Windows Güvenlik güncelleştirmeleri yayımladı (Güvenlik Güncelleştirmeleri tablosuna bakın) ve ortakların satıcı hesaplarını askıya aldı.”

“Ayrıca Microsoft, müşterilerin açıklardan yararlanma sonrası faaliyetlerde kötü amaçlarla kullanılmış yasal olarak imzalanmış sürücülerden korunmasına yardımcı olmak için engelleme algılamaları (Microsoft Defender 1.391.3822.0 ve daha yenisi) uygulamıştır.”

“Windows Kod Bütünlüğü özelliğinin Microsoft müşterilerini iptal edilen sertifikalardan nasıl koruduğu hakkında daha fazla bilgi için bkz. Windows Driver.STL iptal listesine yapılan eklemelere ilişkin bildirim.”

Cisco Talos, BleepingComputer’a, şirket bunu bir güvenlik açığı olarak sınıflandırmadığından Microsoft’un bu kötüye kullanım için bir CVE atamadığını söyledi.

Bu sertifikalar şu anda iptal edilmiş olsa da, daha fazla sertifikanın açığa çıkması veya çalınması muhtemel olduğundan ve tehdit aktörlerinin bu Windows politika boşluğunu kötüye kullanmaya devam etmesine izin verdiğinden risk ortadan kalkmaktan çok uzaktır.