GNU InetUtils telnetd sunucusunda 11 yıldır mevcut olan, yakın zamanda açıklanan kritik önem derecesine sahip bir güvenlik açığını hedef alan koordineli bir kampanya gözlemlendi.

Güvenlik sorunu CVE-2026-24061 olarak takip ediliyor ve 20 Ocak’ta rapor ediliyor. Bu durumdan yararlanmak önemsizdir ve birden fazla yararlanma örneği kamuya açıktır.

Hata 2015’ten beri devam ediyor

Açık kaynak katılımcısı Simon Josefsson, GNU InetUtils’in telnetd bileşeninin, ‘/usr/bin/login’ oluşturulurken temizlenmemiş ortam değişkenlerinin işlenmesinden kaynaklanan bir uzaktan kimlik doğrulama atlama güvenlik açığı içerdiğini açıklıyor.

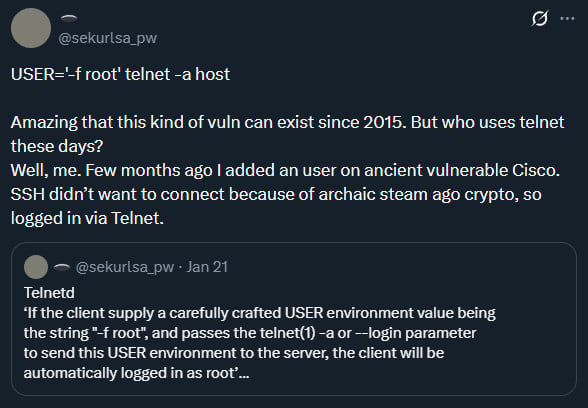

Kusur, telnetd’nin kullanıcı tarafından kontrol edilen USER ortam değişkenini temizlemeden doğrudan girişe (1) aktarması nedeniyle oluşur. USER’ı şu şekilde ayarlayarak: -f kök ve onunla bağlantı kurmak telnet -a komutunu kullanarak, bir saldırgan kimlik doğrulamayı atlayabilir ve root erişimi elde edebilir.

Sorun, GNU InetUtils’in 1.9.3 (2015’te yayımlandı) ile 2.7 arasındaki sürümlerini etkiliyor ve sürüm 2.8’de yama uygulandı. Güvenli sürüme yükseltme yapamayanlar için azaltma stratejileri arasında telnetd hizmetinin devre dışı bırakılması veya tüm güvenlik duvarlarında TCP bağlantı noktası 23’ün engellenmesi yer alır.

GNU InetUtils, GNU Projesi tarafından bakımı yapılan ve birden fazla Linux dağıtımında kullanılan klasik ağ istemcisi ve sunucu araçlarından (telnet/telnetd, ftp/ftpd, rsh/rshd, ping, traceroute) oluşan bir koleksiyondur.

Telnet, büyük ölçüde SSH’nin yerini aldığı güvensiz, eski bir bileşen olmasına rağmen, birçok Linux ve Unix sistemi, uyumluluk veya özel kullanım ihtiyaçları nedeniyle hala onu içermektedir. Sadeliği ve düşük masrafı nedeniyle özellikle sanayi sektöründe yaygındır.

Eski ve gömülü cihazlarda, on yıldan fazla bir süre boyunca güncelleme olmadan çalışabiliyor; bu da IoT cihazlarında, kameralarda, endüstriyel sensörlerde ve Operasyonel Teknoloji (OT) ağlarında varlığını açıklıyor.

Daha fazla teknik kullanıcı bazı projeler için hala telnet’e güveniyor:

Başka bir kullanıcı, “Ömrünün Sonu”nu çoktan geçmiş eski Cisco cihazlarına bağlanmak için telnet kullanıldığını doğruladı. Aynı SSH sorunu.”

Bununla birlikte, halka açık internete açık olan ve telnet’in hala aktif olduğu cihazların sayısı oldukça azdır ve bu da birçok araştırmacının CVE-2026-24061 güvenlik açığını daha az kritik olarak tanımlamasına neden olmaktadır.

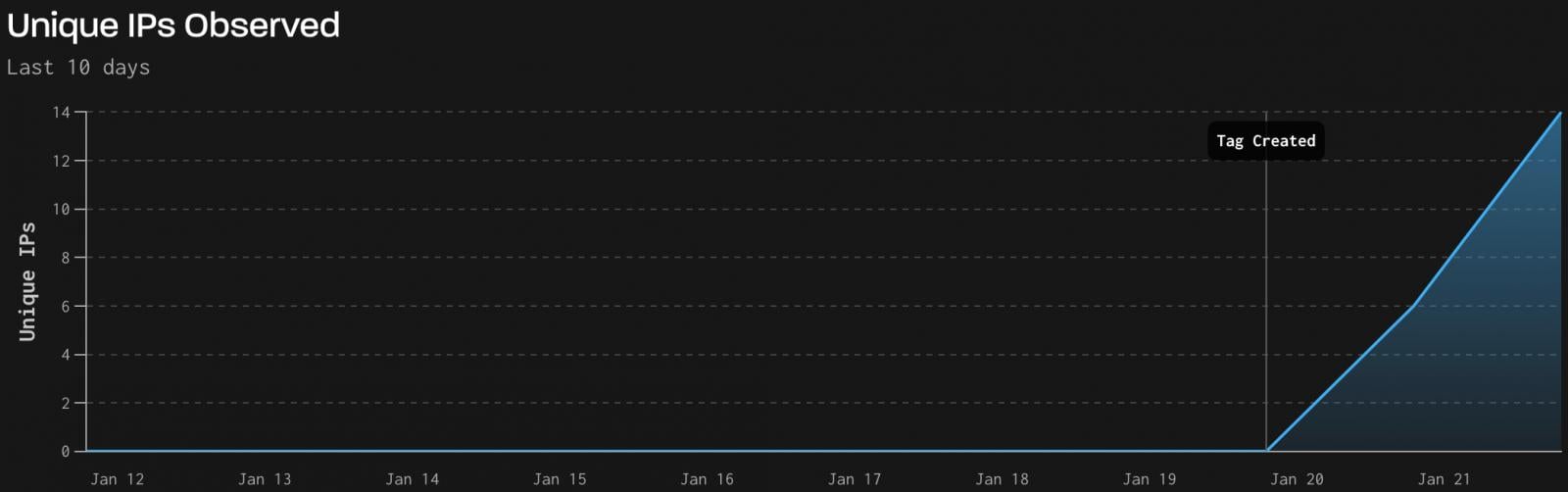

Tehdit izleme firması GreyNoise, az sayıda savunmasız uç noktaya karşı CVE-2026-24061’den yararlanan gerçek dünyadaki istismar faaliyetlerini tespit ettiğini bildirdi.

21 ve 22 Ocak tarihleri arasında günlüğe kaydedilen etkinlik, 60 Telnet oturumundaki 18 benzersiz saldırgan IP’sinden kaynaklandı; tümü %100 kötü amaçlı olarak kabul edildi ve toplam 101,6 KB boyutunda 1.525 paket gönderildi.

Kaynak: GreyNoise

Saldırılar Telnet IAC seçeneği anlaşmasını kötüye kullanarak ‘USER=-f’ enjekte ediyor

Saldırılar terminal hızı, türü ve X11 DISPLAY değerlerinde değişiklik gösterdi ancak vakaların %83,3’ünde ‘kök’ kullanıcıyı hedef aldı.

Sömürü sonrası aşamada, saldırganlar otomatik keşif gerçekleştirdi ve SSH anahtarlarını kalıcı hale getirmeye ve Python kötü amaçlı yazılımını dağıtmaya çalıştı. GreyNoise, bu girişimlerin gözlemlenen sistemlerde eksik ikili dosyalar veya dizinler nedeniyle başarısız olduğunu bildiriyor.

Suistimal faaliyetinin kapsamı ve başarısı sınırlı gibi görünse de, saldırganların saldırı zincirlerini optimize etmesinden önce, potansiyel olarak etkilenen sistemlere öneriler doğrultusunda yamalar uygulanmalı veya güçlendirilmelidir.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.