Yardım masası kimlik avı kampanyası, kimlik bilgilerini çalmak ve çok faktörlü kimlik doğrulama (MFA) korumalarını atlamak için sahte oturum açma sayfalarını kullanan bir kuruluşun Microsoft Active Directory Federasyon Hizmetlerini (ADFS) hedefler.

Bu kampanyanın hedefleri, onu keşfeden anormal güvenliğe göre, öncelikle eğitim, sağlık hizmetleri ve hükümet kuruluşlarıdır ve saldırı en az 150 hedefi hedeflemektedir.

Bu saldırılar, kuruluş içindeki ek kurbanlara e -posta göndermek veya ödemelerin tehdit aktörlerinin hesaplarına yönlendirildiği Business E -posta Uzlaşması (BEC) gibi finansal olarak motive olmuş saldırıları gerçekleştirmek için kurumsal e -posta hesaplarına erişmeyi amaçlamaktadır.

Microsoft Active Directory Federasyon Hizmetleri Sahip Olma

Microsoft Active Directory Federasyon Hizmetleri (ADFS), kullanıcıların kimlik bilgilerini tekrar tekrar girmek zorunda kalmadan bir kez oturum açmasına ve birden fazla uygulamaya ve hizmete erişmesine olanak tanıyan bir kimlik doğrulama sistemidir.

Genellikle büyük kuruluşlarda dahili ve bulut tabanlı uygulamalarda tek oturum açma (SSO) sağlamak için kullanılır.

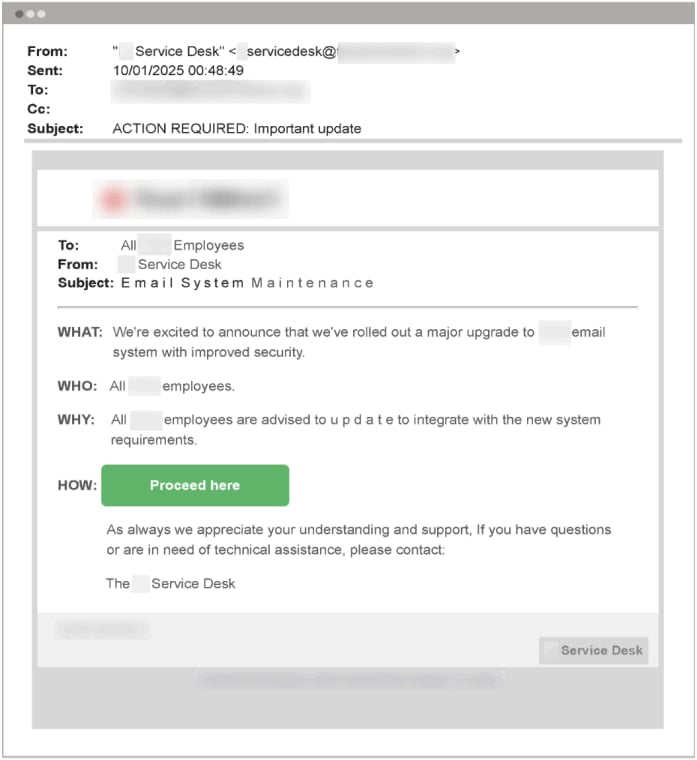

Saldırganlar, şirketlerinin BT ekibini taklit eden hedeflere e -posta göndererek güvenlik ayarlarını güncellemek veya yeni politikaları kabul etmek için giriş yapmalarını istemektedir.

Kaynak: Anormal güvenlik

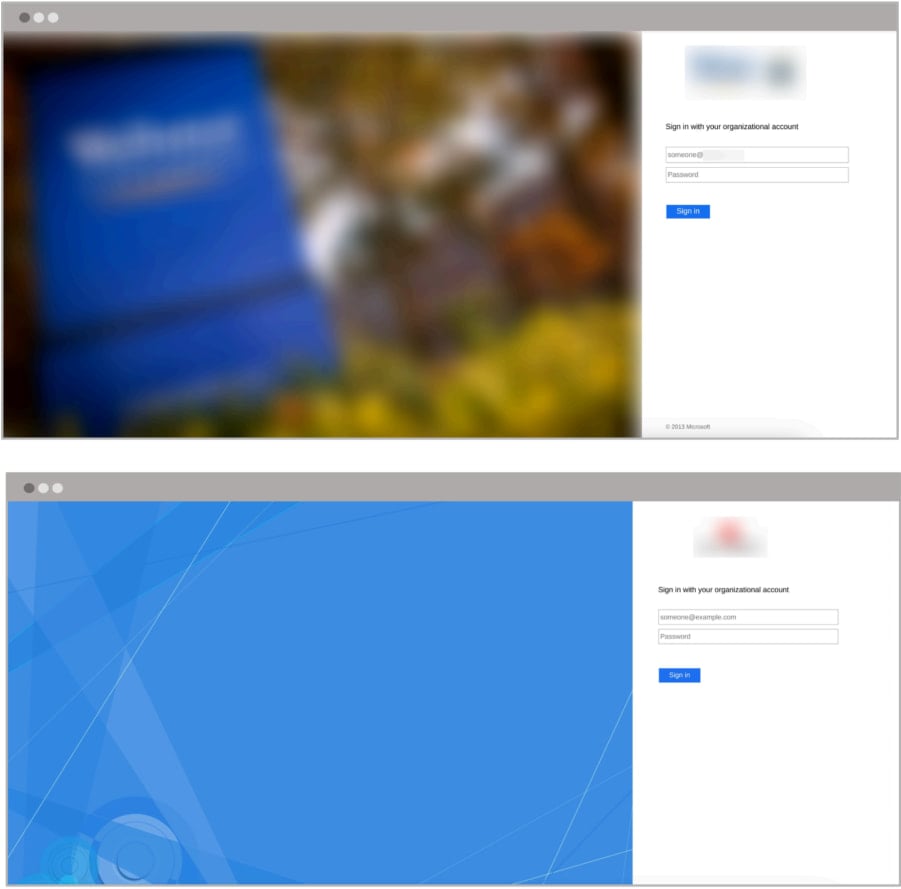

Gömülü düğmeye tıklamak, kurbanları tam olarak kuruluşlarının gerçek ADFS giriş sayfasına benzeyen bir kimlik avı sitesine götürür.

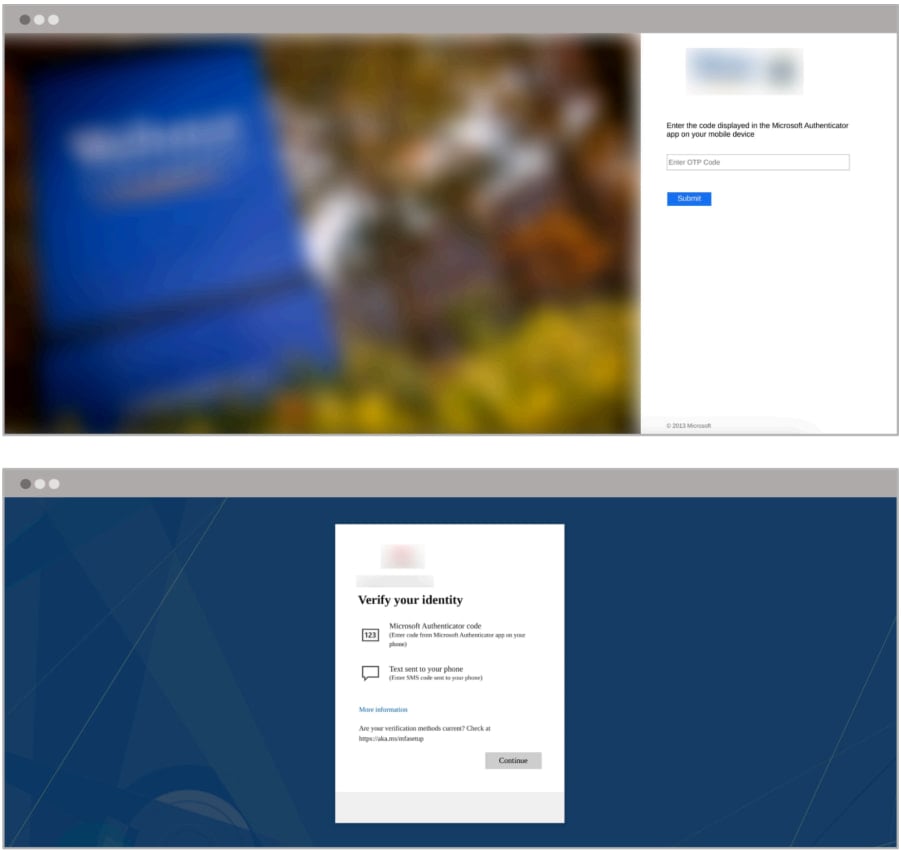

Kimlik avı sayfası, kurbandan kullanıcı adlarını, şifrelerini ve MFA kodlarını girmesini ister veya bunları Push bildirimini onaylamaya yönlendirir.

Kaynak: Anormal güvenlik

“Kimlik avı şablonları ayrıca, yapılandırılmış MFA ayarlarını yapılandıran kuruluşlara dayanarak hedefler hesabını doğrulamak için gereken ikinci faktörü yakalamak için tasarlanmış formları da içerir.”

“Microsoft Authenticator, Duo Security ve SMS doğrulaması dahil olmak üzere yaygın olarak kullanılan çoklu kullanılan MFA mekanizmalarını hedefleyen anormal gözlemlenen şablonlar.”

Kaynak: Anormal güvenlik

Mağdur tüm ayrıntıları sağladıktan sonra, şüpheyi azaltmak ve süreç başarıyla tamamlanmış gibi görünmesini sağlamak için meşru oturum açma sayfasına yönlendirilirler.

Bu arada, saldırganlar derhal kurbanın hesabına giriş yapmak, değerli verileri çalmak, yeni e -posta filtresi kuralları oluşturmak ve lateral kimlik avı denemek için hemen çalınan bilgilerden yararlanır.

Anormal, bu kampanyadaki saldırganların konumlarını gizlemek ve kuruluşa daha iyi yakın olan bir IP adresi atamak için özel İnternet erişim VPN’lerini kullandığını söyledi.

Bu kimlik avı saldırıları doğrudan ADF’leri ihlal etmese de ve çalışmak için sosyal mühendisliğe güvenmese de, birçok kullanıcının tanıdık giriş iş akışlarına sahip olduğu doğal güven göz önüne alındığında, taktik hala potansiyel etkinliği için dikkat çekicidir.

Anormal, kuruluşların Microsoft Entra gibi modern ve daha güvenli çözümlere göç ettiğini ve kimlik avı saldırılarını erken durdurmak için ek e -posta filtreleri ve anormal etkinlik algılama mekanizmaları sunduğunu göstermektedir.