Chrome, Edge ve Cesur dahil krom bazlı tarayıcılaryüklü uzantıları %AppData %\ Google \ User Data \ Varsayılan \ Tercihler (Etki Alanına Birleştirilmiş Makineler İçin) veya Güvenli Tercihler (bağımsız sistemler için) altında saklanan JSON Tercih dosyaları aracılığıyla yönetin.

Synacktiv Research, bu dosyaları doğrudan değiştirerek, saldırganların tarayıcının kullanıcının rızası veya Chrome Web mağazasından katılımı olmadan herhangi bir uzantıyı yükleyebileceğini gösterir.

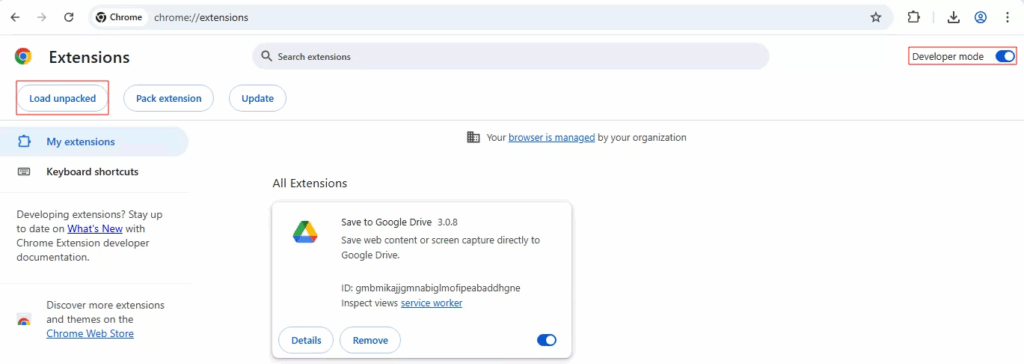

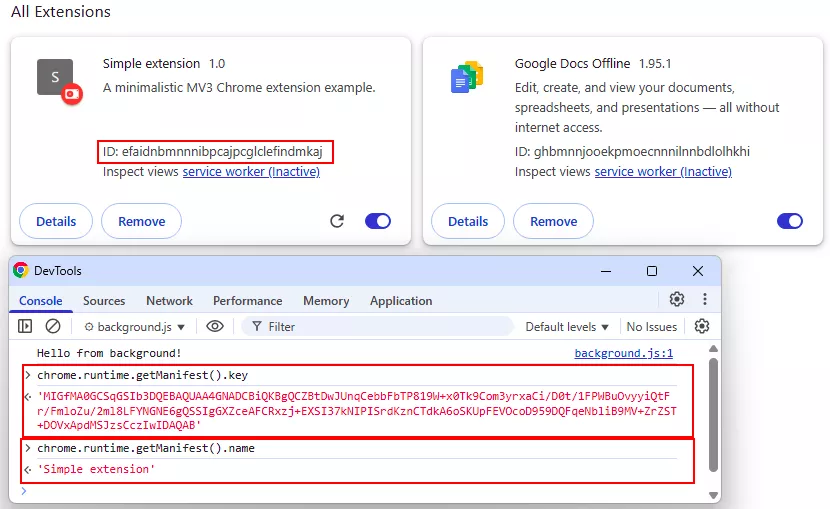

Başarılı bir uzlaşma üç teknik ön koşul içerir: Uzatma kimliğinin ön hesaplanması, hem uzantı girişi hem de geliştirici_mode bayrağı için geçerli mesaj kimlik doğrulama kodları (MAC’ler) oluşturma ve kurumsal ilke kontrollerini atlama.

Uzatma kimlikleri, 32 onaltılık karaktere kesilmiş ve özel bir alfabeye (A-P) eşlenmiş bir SHA-256 karma yoluyla uzantının genel anahtarından veya kurulum yolundan belirleyici olarak türetilir.

Chromium’un bütünlük kontrolleri, kaynaklardan çıkarılan statik bir değere sahip bir HMAC kullanır.

Saldırganlar, uzantılar için geçerli Mac’leri hesaplamak için bu HMAC algoritmasını tersine çevirir.

Krom Uzatma GPO kontrollerini atlama

Kurumsal ortamlar, GPO’ları ExtensionInStalLlackList ve ExtensionInstallBlocklist gibi politikalar aracılığıyla beyaz listeye veya kara liste uzantılarına dağıtır.

Üç gelişmiş kaçırma yöntemi bu kontrolleri zayıflatır:

Synacktiv, kurumsal onaylı bir uzantının RSA genel anahtarını yeniden kullanarak (örneğin, Chrome için Adobe Acrobat Reader), bir saldırganın eşleşen bir uzantı kimliği oluşturduğunu belirtti.

Daha sonra, karma tabanlı izin verimleri atlayarak bu kimlik altında kötü niyetli paketsiz bir uzantı enjekte ederler.

Paketlenmemiş bir uzantı ve mağaza tarafından kurulan bir uzantı aynı kimliği paylaştığında, Chromium paketlenmemiş sürüme öncelik verir. Bu çarpışma, saldırganların güvenilir eklentileri gizli bir şekilde geçersiz kılmalarını sağlar.

Windows, LSDOU siparişinde politikalar uygular. Her ne kadar krom politikaları HKCU \ Software \ Politikaları \ Google \ Chrome kapsamında bulunsa da, yerel bir yönetici kayıt defteri girişlerini silebilir veya değiştirebilir, politika uygulamalarını tamamen ortadan kaldırmak için izin verimlerini veya blok listelerini kaldırabilir.

Bu tekniklerden yararlanan tehdit aktörleri, ağ trafiğini kesen, oturum çerezlerini kazıan, arka plan hizmet çalışanlarını yürüten ve içerik komut dosyalarını hedeflenen web sayfalarına enjekte eden uzantıları dağıtabilir.

Synacktiv’ten bir konsept kanıtı araç seti, özel bir C2 sunucusunun yanında uzak SMB tabanlı dağıtımı gösterir, tarayıcı işleminde JavaScript yürütülmesini sağlar ve uygulamaya bağlı şifreleme gibi korumaları zayıflatır.

Bu vektöre karşı korunmak, tercih dosyalarında yetkisiz değişikliklerin izlenmesini, kayıt defteri politikası bütünlüğünü doğrulamak ve anormal uzatma kayıtlarının tespit edilmesini gerektirir.

Bu tür tespit mekanizmaları olmadan, “Fantom Uzantıları”, kurumsal çapında veri açığa çıkma ve yanal hareket için gizli, kalıcı bir yol sunar.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.