“TheWizards” adlı Çin’e uyumlu APT tehdit oyuncusu, Windows kötü amaçlı yazılımları yüklemek için yazılım güncellemelerini ele geçiren ortada düşman (AITM) saldırıları başlatmak için bir IPv6 ağ oluşturma özelliğini kötüye kullanıyor.

ESET’e göre, grup Filipinler, Kamboçya, Birleşik Arap Emirlikleri, Çin ve Hong Kong’daki varlıkları hedefleyen en az 2022’den beri aktif. Mağdurlar arasında bireyler, kumar şirketleri ve diğer kuruluşlar yer alıyor.

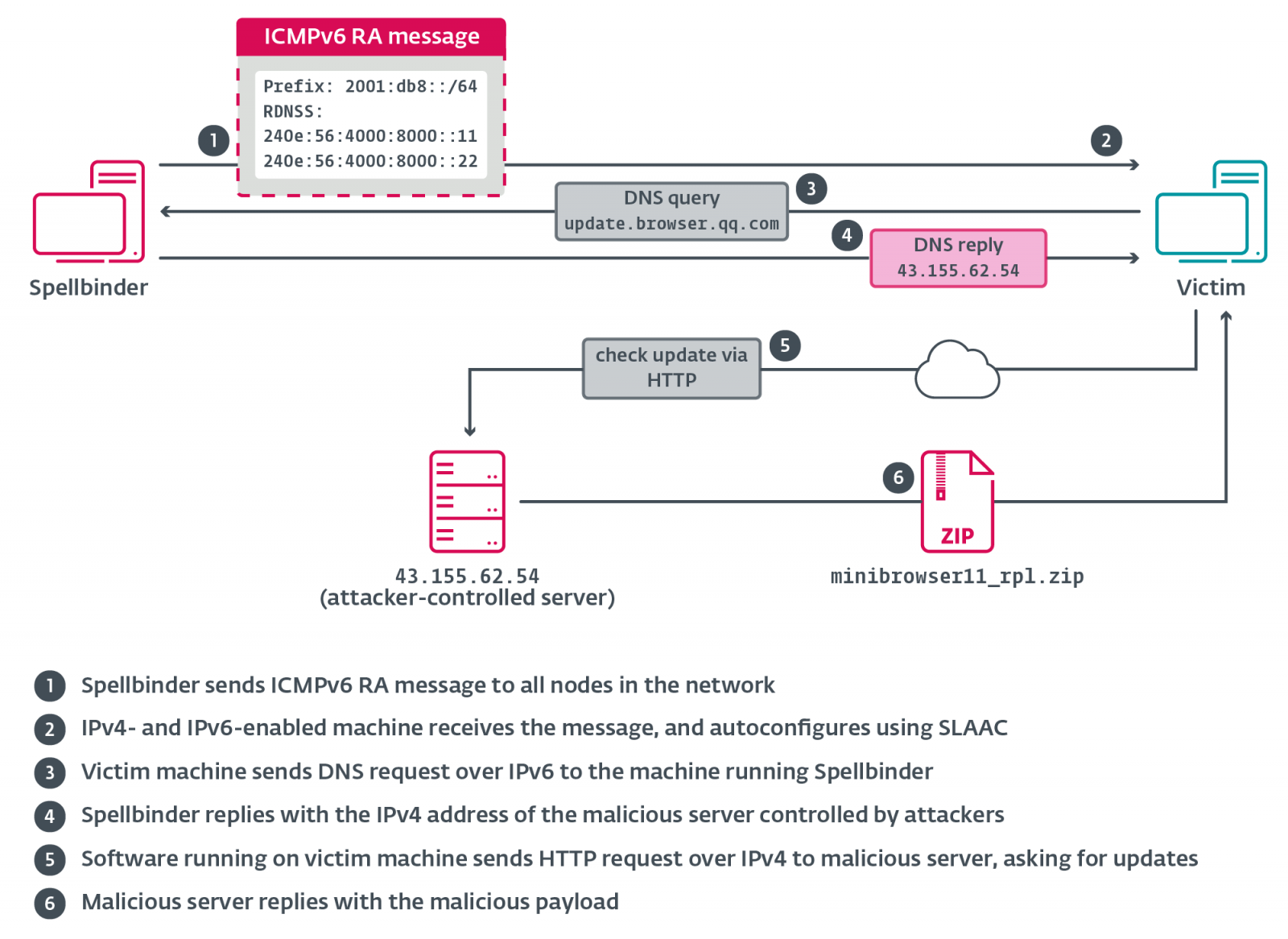

Saldırılar, ESET tarafından SLACC saldırıları yapmak için IPv6 Vatansız Adresi AutoConfiguration (SLAAC) özelliğini kötüye kullanan “Spellbinder” olarak adlandırılan özel bir araç kullanıyor.

SLAAC, cihazların bir DHCP sunucusuna ihtiyaç duymadan kendi IP adreslerini ve varsayılan ağ geçidini otomatik olarak yapılandırmasına izin veren IPv6 ağ protokolünün bir özelliğidir. Bunun yerine, IPv6 destekli yönlendiricilerden IP adresleri almak için yönlendirici reklamı (RA) mesajlarını kullanır.

Hacker’ın Spellbinder aracı, ağ üzerinden sahte RA mesajları göndererek bu özelliği kötüye kullanır ve yakındaki sistemlerin otomatik olarak yeni bir IPv6 IP adresi, yeni DNS sunucuları ve yeni, tercih edilen bir IPv6 ağ geçidi almasına neden olur.

Bununla birlikte, bu varsayılan ağ geçidi, saldırgan kontrollü sunucular aracılığıyla iletişimi ve trafiği yeniden yönlendirmesini sağlayan Spellbinder aracının IP adresidir.

“SpellBinder, 200 ms’de her 200 ms’lik bir çok noktaya yayın ra paketi gönderir. FF02 :: 1 (” Tüm düğümler “); IPv6 etkin olan ağdaki Windows makineleri, RA mesajında sağlanan bilgileri kullanarak otomatik olarak yapılır ve Paketetin çalıştırılmasının sağlanacağı, makine çalıştırma ile değiştirildiği, kullanıldığında IPv6 trafiğini kullanmaya başlar.

Kaynak: ESET

ESET, saldırıların, yasal yazılımı taklit eden bir dizine çıkarıcı olan avgapplicationframehosts.zip adlı bir arşiv kullanarak SpellBinder’ı dağıttığını söyledi: “%ProgramFiles%\ AVG Technologies.”

Bu dizinin içinde avgapplicationframehost.exe, wsc.dll, log.dat ve winpcap.exe’nin meşru bir kopyası bulunur. WinPCAP yürütülebilir dosyası, Spellbinder’ı belleğe yükleyen kötü amaçlı WSC.DLL’yi yan yüklemek için kullanılır.

Bir cihaz enfekte olduktan sonra, Spellbinder, Çin yazılım güncelleme sunucularıyla ilgili olanlar gibi belirli alan adlarını bağlamaya çalışan ağ trafiğini yakalamaya ve analiz etmeye başlar.

ESET, kötü amaçlı yazılımların aşağıdaki şirketlere ait alan adları için izlediğini söylüyor: Tencent, Baidu, Xunlei, Youku, Iqiyi, Kingsoft, Mango TV, Funshion, Yuodao, Xiaomi, Xiaomi Miui, Pplive, Meitu, Quihoo 360 ve Baoseng.

Araç daha sonra, bu istekleri “Wizardnet” adlı bir arka kapı dağıtan kötü amaçlı güncellemeleri indirme ve yükleme taleplerini yönlendirir.

Wizardnet Backdoor, saldırganlara enfekte cihaza kalıcı erişim sağlar ve gerektiğinde ek kötü amaçlı yazılım yüklemelerine izin verir.

Bu tür saldırılara karşı korumak için kuruluşlar, çevrelerinde gerekli değilse IPv6 trafiğini izleyebilir veya protokolü kapatabilir.

Ocak ayında ESET, kötü amaçlı yazılım yüklemek için WPS Office Yazılım Güncelleme özelliğini ele geçirme “Blackwood” adlı başka bir hack grubu hakkında da rapor verdi.