Bilgisayar korsanlarının, SQL enjeksiyonuna karşı savunmasız Microsoft SQL Sunucuları aracılığıyla bulut ortamlarını ihlal etmeye çalıştıkları gözlemlendi.

Microsoft’un güvenlik araştırmacıları, bu yatay hareket tekniğinin daha önce VM’ler ve Kubernetes kümeleri gibi diğer hizmetlere yapılan saldırılarda görüldüğünü bildiriyor.

Ancak SQL Sunucularının bu amaç için kullanıldığı ilk kez görülüyor.

Saldırı zinciri

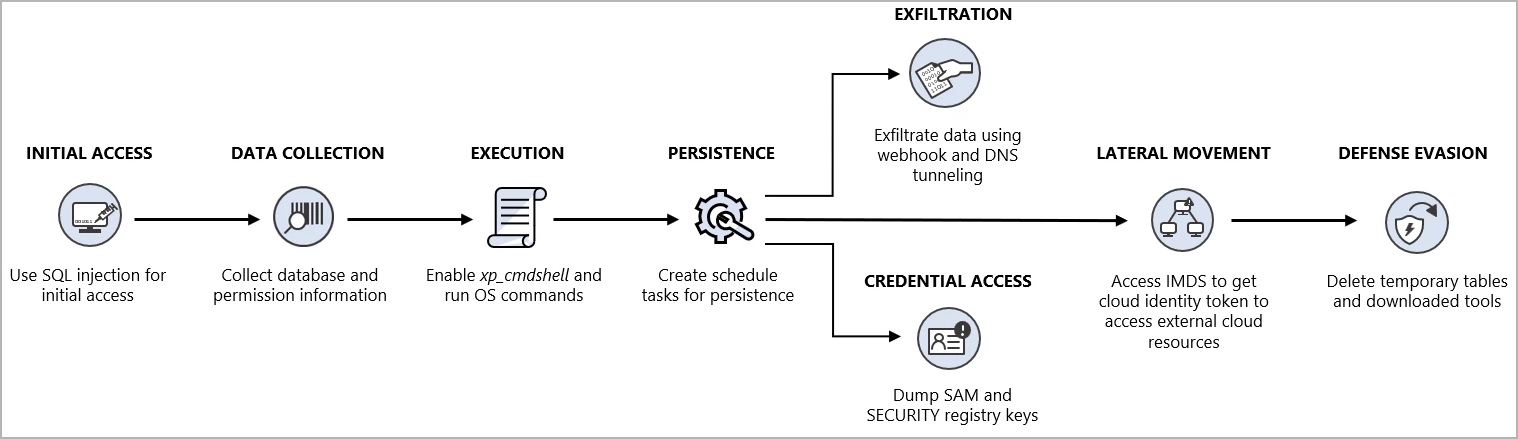

Microsoft’un gözlemlediği saldırılar, hedefin ortamındaki bir uygulamadaki SQL enjeksiyon güvenlik açığından yararlanılmasıyla başlıyor.

Bu, tehdit aktörlerinin Azure Sanal Makine üzerinde barındırılan SQL Server örneğine, SQL komutlarını yürütmek ve değerli verileri çıkarmak için yükseltilmiş izinlerle erişmesine olanak tanır.

Buna veritabanları, tablo adları, şemalar, veritabanı sürümleri, ağ yapılandırması ve okuma/yazma/silme izinleri dahildir.

Güvenliği ihlal edilen uygulamanın yükseltilmiş izinleri varsa, saldırganlar işletim sistemi (OS) komutlarını SQL aracılığıyla çalıştırmak için ‘xp_cmdshell’ komutunu etkinleştirebilir ve onlara ana makinede bir kabuk verebilir.

Saldırganların bu aşamada uyguladığı komutlar şunları içerir:

- Dizinleri okuyun, işlemleri listeleyin ve ağ paylaşımlarını kontrol edin.

- Kodlanmış ve sıkıştırılmış yürütülebilir dosyaları ve PowerShell komut dosyalarını indirin.

- Bir arka kapı betiğini başlatmak için zamanlanmış bir görev ayarlayın.

- SAM ve SECURITY kayıt defteri anahtarlarının dökümünü alarak kullanıcı kimlik bilgilerini alın.

- HTTP isteğini ve e-posta incelemesini ve hata ayıklamayı kolaylaştıran ‘webhook.site’ ücretsiz hizmetini içeren benzersiz bir yöntemi kullanarak verileri sızdırın.

Veri hırsızlığı için meşru bir hizmetin kullanılması, etkinliğin şüpheli görünme olasılığını azaltır veya güvenlik ürünleri tarafından herhangi bir işaret verilmesini sağlar ve saldırganların ana bilgisayardan gizlice veri çalmasına olanak tanır.

Daha sonra saldırganlar, IMDS’ye (Anında Meta Veri Hizmeti) erişmek ve bulut kimlik erişim anahtarını ele geçirmek için SQL Server örneğinin bulut kimliğini kullanmaya çalıştı.

Azure’da kaynaklara genellikle diğer bulut kaynakları ve hizmetleriyle kimlik doğrulaması için yönetilen kimlikler atanır. Saldırganların elinde bu token varsa, bunu kimliğin izinleri olan herhangi bir bulut kaynağına erişmek için kullanabilirler.

Microsoft, saldırganların hatalar nedeniyle bu tekniği başarıyla kullanamadığını ancak yaklaşımın geçerliliğini koruduğunu ve kuruluşlar için büyük bir tehdit oluşturduğunu söylüyor.

Son olarak tehdit aktörleri, indirilen tüm komut dosyalarını ve saldırının izlerini silmek için geçici veritabanı değişikliklerini sildi.

Savunma ipuçları

Microsoft, her ikisi de gözlemlenen saldırıda kullanılan SQL enjeksiyonlarını ve şüpheli SQLCMD etkinliğini yakalamak için Bulut için Defender ve Uç Nokta için Defender kullanılmasını önerir.

Tehdidi azaltmak için Microsoft, kullanıcı izinleri verirken en az ayrıcalık ilkesinin uygulanmasını önerir; bu, yanal hareket denemelerinde her zaman sürtünmeye neden olur.

365 Defender ve Sentinel için arama sorguları Microsoft’un raporunun ekinde verilmiştir.