Daha büyük .ics takvim ataşmanlarını izleyen araştırmacılar, yıl başında sıfır gün saldırılarında Zimbra İşbirliği Suite’teki (ZCS) bir kusur kullanıldığını buldu.

Icalendar dosyaları olarak da bilinen ICS dosyaları, takvim ve planlama bilgilerini (toplantılar, etkinlikler ve görevler) düz metinde depolamak ve çeşitli takvim uygulamaları arasında değiştirmek için kullanılır.

Tehdit aktörleri, hedef sistemlere bir JavaScript yükü sağlamak için ZCS 9.0, 10.0 ve 10.1’de bir siteler arası komut dosyası (XSS) güvenlik açığı olan CVE-2025-27915’ten yararlandı.

Güvenlik açığı, ICS dosyalarındaki HTML içeriğinin yetersiz dezenfekte edilmesinden kaynaklanmaktadır, bu da saldırganların kurbanın oturumu içinde, mesajları yönlendiren filtreler ayarlamak gibi, kurbanın oturumu içinde keyfi JavaScript uygulamasına izin verir.

Zimbra, ZCS 9.0.0 P44, 10.0.13 ve 10.1.5’i piyasaya sürerek 27 Ocak’ta güvenlik sorununu ele aldı, ancak herhangi bir aktif sömürü faaliyetinden bahsetmedi.

Bununla birlikte, AI güdümlü bir güvenlik operasyonları ve tehdit yönetim platformu geliştiren bir şirket olan Strikeready’deki araştırmacılar, 10KB’den büyük ve JavaScript kodunu içeren .ICS dosyalarına dikkat ettikten sonra saldırıyı keşfetti.

Zimbra yamayı serbest bırakmadan önce saldırıların Ocak ayının başında başladığını belirlediler.

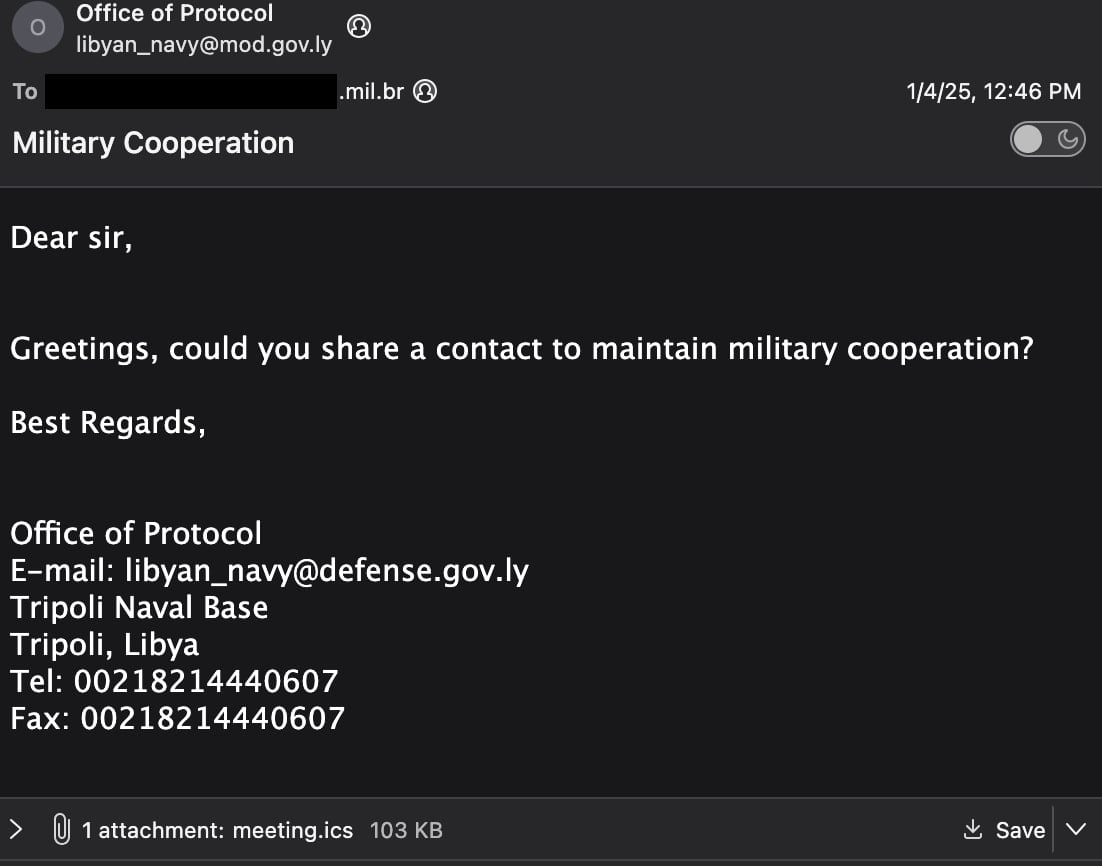

Tehdit oyuncusu, Brezilya askeri bir organizasyonunu hedefleyen sıfır gün istismarını veren bir e-postayla Libya Donanması Protokol Ofisi’ni taklit etti.

Kaynak: Forvet

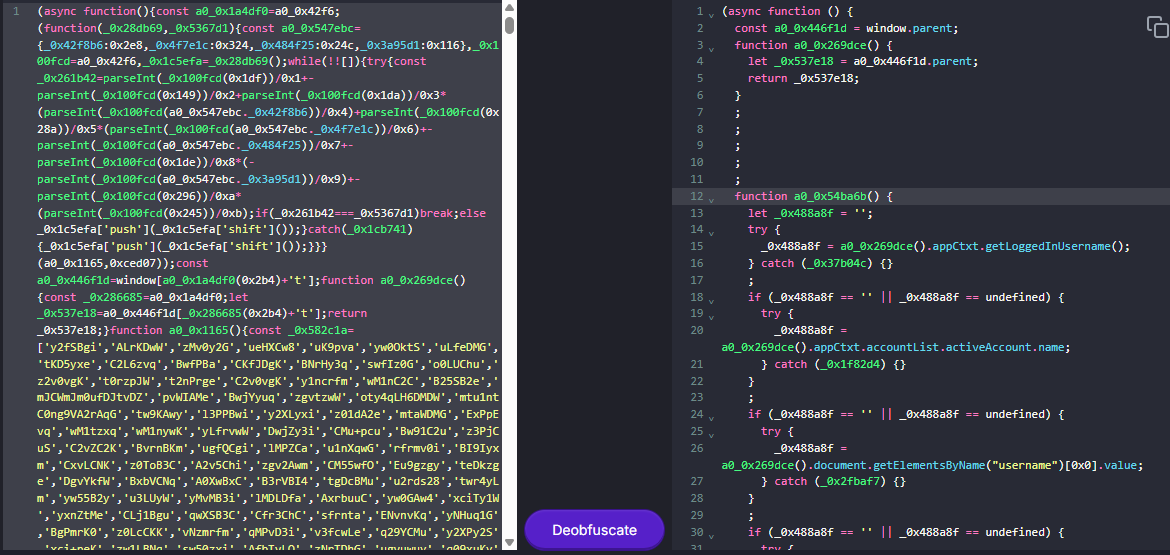

Kötü niyetli e -posta, Base64 kodlama şeması kullanılarak gizlenmiş bir JavaScript dosyasına sahip 00KB ICS dosyası içeriyordu.

Kaynak: Forvet

Araştırmacıların analizine göre, yük, kimlik bilgileri, e -postalar, kişiler ve paylaşılan klasörler gibi Zimbra webmailinden veri çalmak için tasarlanmıştır.

Strikeready, kötü amaçlı kodun eşzamansız modda ve hemen çağrılan çeşitli işlev ifadelerine (IIFE’ler) yürütmek için uygulandığını söylüyor. Araştırmacılar aşağıdaki eylemleri gerçekleştirebileceğini buldular:

- Gizli kullanıcı adı/şifre alanları oluşturun

- Giriş formlarından kimlik bilgilerini çalın

- Kullanıcı etkinliğini (fare ve klavye) izleyin ve hırsızlığı tetiklemek için etkin olmayan kullanıcıları oturum açın

- Klasörleri aramak ve e -postaları almak için Zimbra Sabun API’sini kullanın

- E -posta içeriği saldırgana gönderin (4 saatte bir tekrarlar)

- Postayı bir proton adresine iletmek için “Correo” adlı bir filtre ekleyin

- Bu kimlik doğrulama/yedekleme artefaktlarını toplayın ve bunları dışarı atın

- Kişileri, dağıtım listelerini ve paylaşılan klasörleri pes et

- Yürütmeden önce 60 saniyelik bir gecikme ekleyin

- 3 günlük bir yürütme kapısı uygulayın (yalnızca son koşudan bu yana ≥3 gün olursa tekrar çalışır)

- Görsel ipuçlarını azaltmak için kullanıcı arayüzü (UI) öğelerini gizle

Strikeread, bu saldırıyı bilinen herhangi bir tehdit grubuna yüksek güvenle ilişkilendiremedi, ancak yaygın olarak kullanılan ürünlerde sıfır gün güvenlik açıklarını keşfedebilen az sayıda saldırgan olduğunu ve “Rusça bağlantılı bir grubun özellikle üretken” olduğunu belirtti.

Araştırmacılar ayrıca, Belarus hükümetine bağlanan bir tehdit grubu olan UNC1151’e atfedilen saldırılarda benzer taktiklerin, tekniklerin ve prosedürlerin (TTP) gözlemlendiğini belirtti.

Strikeready’nin raporu, uzlaşma göstergelerini ve JavaScript kodunun Saldırı Leveragin .inc takvim dosyalarından bozulmuş bir versiyonunu paylaşıyor.

BleepingComputer, bu etkinlik hakkında sorularla Zimbra ile iletişime geçti ve aldıktan sonra bu gönderiyi ifadeleriyle güncelleyeceğiz.

Katılmak İhlal ve Saldırı Simülasyon Zirvesi ve deneyimle Güvenlik doğrulamasının geleceği. Üst düzey uzmanlardan dinleyin ve nasıl olduğunu görün AI ile çalışan BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın