Hindistan devlet kurumları ve enerji şirketleri, HackBrowserData adı verilen açık kaynaklı bilgi hırsızı kötü amaçlı yazılımın değiştirilmiş bir versiyonunu sunmak ve bazı durumlarda Slack'i komuta ve kontrol olarak kullanarak hassas bilgileri sızdırmak amacıyla bilinmeyen tehdit aktörleri tarafından hedef alındı (C2) .

EclecticIQ araştırmacısı Arda Büyükkaya bugün yayınlanan bir raporda, “Bilgi hırsızı, Hindistan Hava Kuvvetleri'nden gelen bir davet mektubu gibi görünen bir kimlik avı e-postası aracılığıyla teslim edildi.” dedi.

“Saldırgan, kötü amaçlı yazılımın yürütülmesinden sonra gizli dahili belgeleri, özel e-posta mesajlarını ve önbelleğe alınmış web tarayıcı verilerini yüklemek için Slack kanallarını sızma noktaları olarak kullandı.”

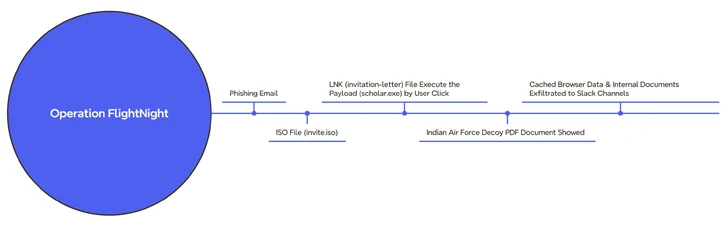

Hollandalı siber güvenlik firması tarafından 7 Mart 2024'ten itibaren gözlemlenen kampanya, düşman tarafından işletilen Slack kanallarına atıfta bulunularak FlightNight Operasyonu olarak kodlandı.

Kötü niyetli faaliyetin hedefleri, elektronik iletişim, BT yönetişimi ve ulusal savunma ile ilgili olanlar da dahil olmak üzere Hindistan'daki birden fazla devlet kurumunu kapsıyor.

Tehdit aktörünün özel enerji şirketlerini başarıyla ele geçirdiği, mali belgeleri, çalışanların kişisel bilgilerini, petrol ve gaz sondaj faaliyetleriyle ilgili ayrıntıları topladığı söyleniyor. Kampanya boyunca toplamda yaklaşık 8,81 GB veri sızdırıldı.

Saldırı zinciri, bir ISO dosyası (“invite.iso”) içeren bir kimlik avı mesajıyla başlar; bu dosya da, sistemde bulunan gizli bir ikili dosyanın (“scholar.exe”) yürütülmesini tetikleyen bir Windows kısayolu (LNK) içerir. monte edilmiş optik disk görüntüsü.

Eş zamanlı olarak, Hindistan Hava Kuvvetleri'nden gelen bir davet mektubu olduğu iddia edilen sahte bir PDF dosyası kurbana gösterilirken, kötü amaçlı yazılım gizlice belgeleri ve önbelleğe alınmış web tarayıcı verilerini topluyor ve bunları, FlightNight adlı aktör kontrollü bir Slack kanalına aktarıyor.

Kötü amaçlı yazılım, HackBrowserData'nın değiştirilmiş bir versiyonudur ve tarayıcı veri hırsızlığı özelliklerinin ötesine geçerek belgeleri (Microsoft Office, PDF'ler ve SQL veritabanı dosyaları) sifonlama, Slack üzerinden iletişim kurma ve gizleme tekniklerini kullanarak tespitten daha iyi kaçınma yeteneklerini birleştirir.

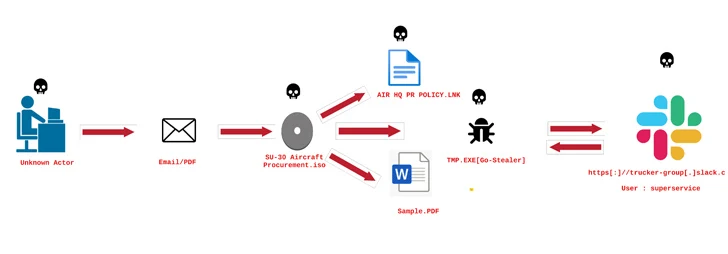

Tehdit aktörünün daha önceki bir izinsiz giriş sırasında tuzak PDF'yi çaldığından şüpheleniliyor; davranışsal benzerlikler, GoStealer adlı Go tabanlı bir hırsızla Hindistan Hava Kuvvetlerini hedef alan bir kimlik avı kampanyasına kadar uzanıyor.

Faaliyetin ayrıntıları, xelemental takma adını kullanan Hintli bir güvenlik araştırmacısı tarafından açıklandı (@ElementalX2) Ocak 2024 ortasında.

GoStealer enfeksiyon dizisi FlightNight ile hemen hemen aynı olup, hırsız yükü Slack üzerinden ilgi çekici bilgileri sızdırmak için konuşlandırılırken bir tuzak dosyasını görüntülemek için tedarik temalı yemler (“SU-30 Aircraft Procurement.iso”) kullanıyor.

Ücretsiz olarak kullanılabilen saldırı araçlarını uyarlayarak ve kurumsal ortamlarda yaygın olan Slack gibi meşru altyapıyı yeniden tasarlayarak, tehdit aktörlerinin zaman ve geliştirme maliyetlerini azaltmasının yanı sıra kolayca gözden kaçmasına olanak tanır.

|

| Resim kaynağı: ElementalX2 |

Verimlilik avantajları aynı zamanda hedefli bir saldırı başlatmanın çok daha kolay olduğu anlamına gelir; hatta daha az vasıflı ve hevesli siber suçluların harekete geçmesine ve kuruluşlara ciddi zarar vermesine olanak tanır.

Büyükkaya, “FlightNight Operasyonu ve GoStealer kampanyası, tehdit aktörlerinin siber casusluk için açık kaynaklı araçları kullanmaya yönelik basit ama etkili bir yaklaşımını vurguluyor.” dedi.

“Bu, aktörlerin minimum tespit ve yatırım riskiyle hedeflerine ulaşmak için yaygın olarak kullanılan açık kaynaklı saldırı araçlarını ve platformlarını kötüye kullandığı siber tehditlerin gelişen manzarasının altını çiziyor.”