Siber güvenlik araştırmacıları, kötü niyetli yükler sunmak için QR kodlarından yararlanan kimlik avı kampanyalarında bir artış gözlemlediler.

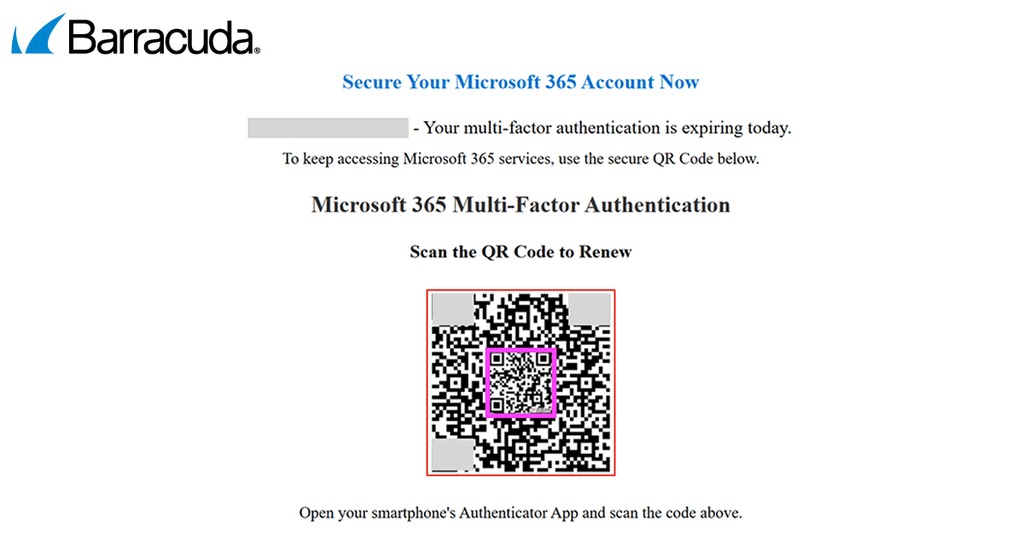

Genellikle “Quinging” olarak adlandırılan bu ortaya çıkan tehdit, kurbanları kimlik bilgisi hasat sitelerine veya kötü amaçlı yazılım indirmelerine yönlendiren zararlı URL’leri gizlemek için QR kodlarının opak doğasından yararlanır.

E -posta ağ geçitleri ile işaretlenebilen geleneksel kimlik avı bağlantılarının aksine, QR kodları son kullanıcı tarafından (tipik olarak bir mobil cihazda) görsel tarama gerektirir.

En eski örnekler, tanınmış hizmet sağlayıcılarının rutin hesap bildirimleri olarak poz veren genel kütle emeği patlamalarında ortaya çıktı.

Bununla birlikte, saldırganlar taktiklerini hızla geliştirdi, mesajları belirli hedeflere göre uyarladı ve QR kodlarını görünüşte zararsız görüntülere yerleştirdiler.

Bir kampanyada, bir tehdit oyuncusu önde gelen bulut depolama sağlayıcısını taklit etti ve alıcıları “hesap faaliyetini doğrulamak için taramaya” yöneltti.

Tarama yaptıktan sonra, QR kodu, meşru sitenin HTML ve JavaScript’i yansıtmak için titizlikle hazırlanmış sahte bir giriş portalına karar verdi.

Barracuda analistleri, bu ilk sulama saldırıları dalgasının teknik sofistike olmaktan ziyade sosyal mühendisliğe dayandığını kaydetti.

Savunucular basit QR kod saldırılarını tanımaya ve engellemeye başladığında, rakipler tekniklerini artırdılar.

Split QR kodları, tek bir kodu bağımsız olarak bakıldığında iyi huylu görünen iki ayrı görüntü parçasına bölen daha kapsamlı bir yöntem olarak ortaya çıktı.

.webp)

Görüntü eklerini inceleyen e -posta tarayıcıları tipik olarak iki kısmi görüntüyü kaçırır, ancak bir HTML e -postasında oluşturulduğunda görsel olarak taranabilir bir QR modelinde yeniden birleşirler. Kompozit kodu tarayan kurbanlar, kimlik bilgilerini toplamak veya ikincil yükleri dağıtmak için tasarlanmış sitelere yönlendirilir.

İç içe QR kodları aracılığıyla tespit kaçınma

Bölünmenin ötesinde, en son Quinging kitleri kötü niyetli bağlantıları daha da gizlemek için iç içe QR kodları kullanıyor.

İç içe bir kod, kimlik avı alanına yönlendiren bir dış kodla çevrili zararsız bir URL’ye (örneğin Google) işaret eden iç, iyi huylu bir QR’den oluşur.

Bu çift katmanlı yaklaşım belirsiz kod çözme sonuçları üretir: standart QR okuyucular genellikle iç koda varsayılan olarak, daha sofistike kod çözücüler dış yükü çıkarabilir.

Saldırganlar bu belirsizliği, tek bir çerçevede birden fazla katmanı yorumlama yeteneğinden yoksun olan QR analiz araçlarını atlamak için kullanıyor.

.webp)

Açıklamak için, aşağıdaki Python snippet’i kullanır. pyzbar Kütüphane katmanlı QR görüntülerini çözmek ve her iki yükü de vurgulamak için:-

from PIL import Image

from pyzbar.pyzbar import decode

img = Image.open('nested_qr_code.png')

results = decode(img)

for res in results:

print(f'Data: {res.data.decode()}, Type: {res.type}') Savunucular, görüntü oluşturabilen, piksel desenleri izole edebilen ve kum havuzu bağlantısı yürütme yapabilen multimodal AI çözümlerini benimsemelidir.

Kuruluşlar spam filtrelerini destekledikçe ve çok faktörlü kimlik doğrulamasını uyguladıkça, saldırganlar şüphesiz yenilik yapmaya devam edecekler. Uyanıklık, katmanlı savunmalar ve kullanıcı eğitimi, bu gelişen bozulma tehdidine karşı koymak için kritik olmaya devam etmektedir.

Boost your SOC and help your team protect your business with free top-notch threat intelligence: Request TI Lookup Premium Trial.