Kuzey Koreli bilgisayar korsanları, büyük kurumsal ağlara arka kapılar yerleştirmek ve GuptiMiner kötü amaçlı yazılımı aracılığıyla kripto para madencilerini dağıtmak için eScan antivirüsünün güncelleme mekanizmasından yararlanıyor.

Araştırmacılar GuptiMiner’ı, saldırganın DNS sunucularına DNS isteklerini gerçekleştirebilen, görüntülerden veri yüklerini çıkarabilen, yüklerini imzalayabilen ve DLL yan yükleme gerçekleştirebilen “oldukça karmaşık bir tehdit” olarak tanımlıyor.

GuptiMiner’ı eScan güncellemeleri aracılığıyla sunmak

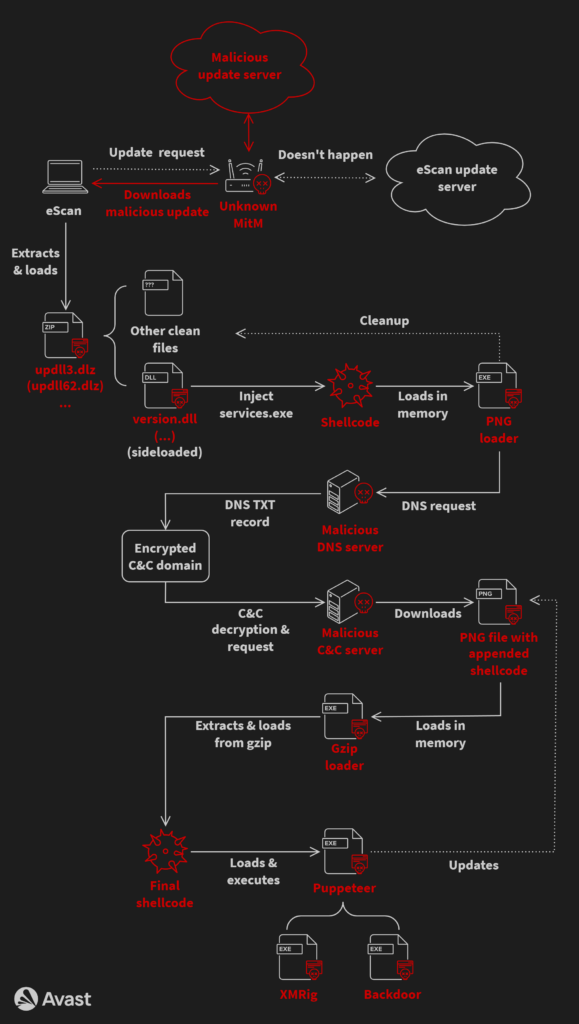

Bugün yayınlanan bir raporda siber güvenlik şirketi Avast, GuptiMiner’ın arkasındaki tehdit aktörünün normal virüs tanımı güncelleme paketini ele geçirip onu ‘updll62.dlz’ adlı kötü amaçlı bir paketle değiştirebilecek ortadaki düşman (AitM) pozisyonuna sahip olduğunu söylüyor. ‘

Kötü amaçlı dosya, gerekli antivirüs güncellemelerinin yanı sıra ‘version.dll’ adlı bir DLL dosyası olarak GuptiMiner kötü amaçlı yazılımını da içeriyor.

eScan güncelleyicisi paketi normal şekilde işler, paketi açar ve çalıştırır. Bu aşamada DLL, eScan’in yasal ikili dosyaları tarafından yan yüklenerek kötü amaçlı yazılıma sistem düzeyinde ayrıcalıklar sağlanır.

Daha sonra DLL, saldırganın altyapısından ek yükler alır, zamanlanmış görevler aracılığıyla ana bilgisayarda kalıcılık oluşturur, DNS manipülasyonu gerçekleştirir, yasal işlemlere kabuk kodu enjekte eder, kod sanallaştırmayı kullanır, XOR ile şifrelenmiş yükleri Windows kayıt defterinde saklar ve PNG’lerden PE’leri çıkarır. .

GuptiMiner ayrıca çalıştırdığı sistemin sandbox ortamlarından kaçmak için 4’ten fazla CPU çekirdeği ve 4 GB RAM’e sahip olup olmadığını kontrol eder ve Wireshark, WinDbg, TCPView, 360 Total Security, Huorong Internet Security, Process Explorer, Process Monitor ve OllyDbg’nin aktif olup olmadığını belirler. koşma.

AhnLab ve Cisco Talos ürünleri de ihlal edilen makinede çalışıyorsa devre dışı bırakılır. Aşağıda enfeksiyon zincirinin tam bir diyagramı bulunmaktadır:

dur

Avast araştırmacıları, bilgi çalma işlevi ile Kimsuky keylogger arasındaki benzerliklere dayanarak GuptiMiner’ın Kuzey Koreli APT grubu Kimsuki ile bağlantılı olabileceğini söylüyor.

Araştırmacılar ayrıca GuptiMiner operasyonunun bazı bölümlerinin Kimsuki ile olası bir bağlantıya işaret ettiğini keşfettiler. Ortak bir nokta, kullanımıdır. alan adı mygamesonline[.]kuruluş, Bu normalde Kimsuky operasyonlarında görülür.

Dağıtılan kötü amaçlı yazılım araçları

Bilgisayar korsanları, GuptiMiner’ı, iki farklı arka kapı ve XMRig Monero madencisinin de aralarında bulunduğu, güvenliği ihlal edilmiş sistemlere birden fazla kötü amaçlı yazılım dağıtmak için kullandı.

İlk arka kapı, Putty Link’in geliştirilmiş bir sürümüdür; kurumsal sistemlerde konuşlandırılarak yerel ağda hassas sistemler ve yanal hareket için pivot noktaları taranır.

Özellikle Windows 7 ve Windows Server 2008 sistemlerini araştırıyor ve KOBİ trafik tüneli aracılığıyla bunlardan yararlanıyor.

İkinci arka kapı, ana makineyi depolanan özel anahtarlar ve kripto para birimi cüzdanları için tarayan ve gürültülü tekrarları önlemek için taramanın tamamlandığını işaretlemek üzere bir kayıt defteri anahtarı oluşturan karmaşık, modüler bir kötü amaçlı yazılımdır.

Kayıt defterine ek modüller yüklemek için komutları kabul edebilir, böylece virüslü ortamlardaki yeteneklerini daha da geliştirebilir. Ancak Avast ek ayrıntı sağlamadı.

Saldırganlar birçok durumda XMRig madencisini de düşürdü; bu durum, analiz edilen kampanyada sergilenen karmaşıklığın tersinedir ve dikkati ana saldırı hattından başka yöne çekme girişimi olabilir.

eScan’in yanıtı

Avast araştırmacıları, eScan’de yararlanılan güvenlik açığını açıkladı ve antivirüs satıcısı sorunun çözüldüğünü doğruladı.

eScan ayrıca aldıkları son benzer raporun 2019’da olduğunu da söyledi. 2020’de satıcı, imzasız ikili dosyaların reddedildiğinden emin olmak için daha sağlam bir kontrol mekanizması uyguladı.

En yeni uygulamada, eScan’in güncelleme indirmeleri, satıcının buluta bakan sunucularıyla etkileşimde bulunan istemciler için şifreli iletişim sağlamak üzere HTTPS üzerinden gerçekleştirilir.

Ancak Avast, GuptiMiner tarafından güncelliğini yitirmiş eScan istemcilerine işaret edebilecek yeni enfeksiyonlar gözlemlemeye devam ettiğini bildirdi.

Savunmacıların bu tehdidi azaltmasına yardımcı olacak GuptiMiner uzlaşma göstergelerinin (IoC’ler) tam listesini bu GitHub sayfasında bulabilirsiniz.