K7 Laboratuvarlarındaki güvenlik araştırmacıları, kötü amaçlı yazılım dağıtmak ve hassas finansal bilgileri çalmak için WhatsApp Web’den yararlanan, Brezilyalı kullanıcıları hedef alan karmaşık bir kimlik avı kampanyasını ortaya çıkardı.

Saldırı, bankacılık truva atlarıyla birleştirilmiş açık kaynaklı WhatsApp otomasyon komut dosyalarını kullanıyor ve günlükleri, kimlik bilgilerini ve kişisel verileri toplarken kurbanların kişileri aracılığıyla sessizce yayılıyor.

Water-Saci kötü amaçlı yazılım türlerinin bir parçası olarak tanımlanan kampanya, zararsız bir şekilde, kötü amaçlı bir VBS komut dosyası içeren bir ZIP arşivi içeren bir kimlik avı e-postasıyla başlıyor.

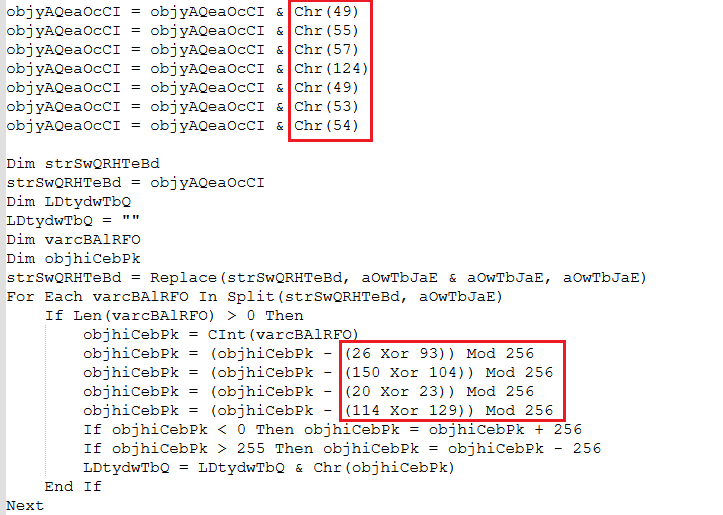

İlk veri, imza tabanlı antivirüs tespitinden kaçınmak için karakter kodu ve XOR kodlamasını kullanıyor ve gerçek işlevselliğini güvenlik çözümlerinden maskeliyor.

Komut dosyası yürütüldükten sonra, WhatsApp Web’i otomatikleştirmek için silah haline getirilmiş meşru Python, ChromeDriver ve Selenium web sürücüsü araçlarını indirip yükler.

Kötü amaçlı yazılımın en sinsi özelliği, QR kodu kimlik doğrulaması gerektirmeden WhatsApp oturumlarını ele geçirebilmesidir.

Python betiği (whats.py), Chrome, Firefox ve Edge’deki tarayıcı profillerini numaralandırarak çerezler, yerel depolama ve IndexedDB dosyaları dahil oturum yapıtlarını çıkarır.

Kötü amaçlı yazılım, çalınan bu oturum belirteçlerinden yararlanarak, giriş doğrulamasını tamamen atlayarak kurbanın kimliği doğrulanmış WhatsApp Web oturumu zaten etkin olan bir tarayıcı başlatır.

Kimliği doğrulandıktan sonra kötü amaçlı yazılım, dahili API’lere erişmek için WhatsApp Web’e kötü amaçlı JavaScript enjekte eder.

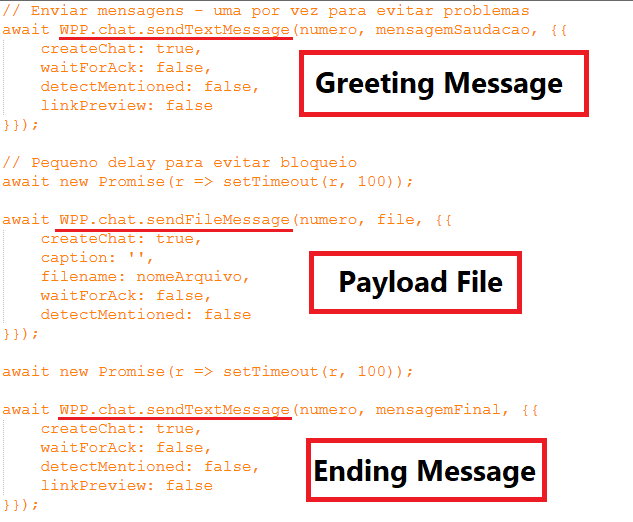

WPP.contact.list() ve WPP.chat.sendFileMessage() gibi işlevleri kullanarak, düzenli olarak kurbanın kişi listesini toplar, grupları ve işletmeleri filtreler ve tebrik mesajlarını ve ardından kötü amaçlı yükü gönderir.

Komut dosyası, Python.zip, ChromeDriver.exe ve ChromeDriver.exe’yi indirip yükleyen bir .bat komut dosyasını bırakır. PIP Web sürücüsünü Selenium’dan indirmek ve bir Python betiği olan Whats.py’yi çalıştırmak için.

Ek, tamamen Base64 kodlu bir dize olarak belleğe aktarılır ve antivirüs algılamasından kaçınmak için tasarlanmış bir teknik olan diske asla dokunmaz.

Bu güvene dayalı dağıtım mekanizması özellikle etkilidir çünkü alıcılar, bilinen kişilerden gelen mesajları görür ve bu da eki yürütme olasılıklarını önemli ölçüde artırır.

Bankacılık Truva Atı ve Sistem Keşfi

WhatsApp’ın yayılmasına paralel olarak bir MSI yükleyicisi, Brezilya bankacılık uygulamaları, kripto para borsaları ve finansal platformlar için aktif pencereleri izleyen bir AutoIt betiği dağıtıyor.

Hedeflenen bir kurum tespit edildiğinde, komut dosyası, şifrelenmiş .tda ve .dmp dosyalarında depolanan bir verinin şifresini çözer ve sıkıştırmasını açar, yansıtıcı enjeksiyon tekniklerini kullanarak bankacılık truva atını tamamen belleğe yükler.

Doğrulanan her kişi için bir karşılama mesajı, ardından yük dosyası ve ardından son mesajı gönderir: (1) sendTextMessage(sayı, tebrik), (2) sendFileMessage(sayı, inMemoryFile), (3) sendTextMessage(sayı, kapanış).

Kötü amaçlı yazılım, truva atını çalıştırmadan önce kapsamlı bir sistem araştırması gerçekleştiriyor ve Windows Defender, McAfee, ESET, Kaspersky ve diğerleri dahil olmak üzere yüklü antivirüs ürünlerini belirlemek için WMI’yi sorguluyor.

Ziyaret edilen Brezilya bankacılık sitelerini belirlemek için bilgisayar adını, işletim sistemi bilgilerini, harici ve yerel IP adreslerini, yüklü güvenlik uygulamalarını ve en önemlisi Chrome’daki tarayıcı geçmişini toplar.

Bankacılık truva atı özellikle Banco do Brasil, Bradesco, Itaú, Santander, Binance ve Coinbase dahil olmak üzere 20’den fazla Brezilya finans kurumunu ve kripto para borsasını hedefliyor.

Öneriler

Sistem bilgileri ve toplanan kişiler, JSON biçimli HTTP POST istekleri yoluyla saldırgan tarafından kontrol edilen PHP sunucularına sızdırılarak gerçek zamanlı kampanya takibi ve yapılandırma güncellemeleri mümkün kılınır.

Bu çok aşamalı saldırı, siber suçluların geleneksel savunmaları atlatmak için sosyal mühendisliği gelişmiş otomasyon ve bellekte yerleşik kötü amaçlı yazılımlarla nasıl birleştirdiğini gösteriyor.

Saldırının güvenilir iletişim dağıtımına dayanması onu özellikle tehlikeli kılıyor.

Kuruluşlar ve bireyler, anormal WhatsApp davranışını tespit eden, yetkisiz oturum erişimini izleyen ve iletişim platformlarından şüpheli dosya yürütülmesini engelleyen güvenlik çözümleri uygulamalıdır.

Çalışanlar, gönderenin görünürdeki meşruluğuna bakılmaksızın herhangi bir dosyayı açmadan önce, beklenmedik dosya eklerini alternatif iletişim kanalları aracılığıyla doğrudan ilgili kişilerle doğrulamalıdır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.