Tehdit aktörleri, Gladinet CentreStack ve Triofox ürünlerinde yerel bir saldırganın kimlik doğrulaması olmadan sistem dosyalarına erişmesine olanak tanıyan sıfır gün güvenlik açığından (CVE-2025-11371) yararlanıyor.

Şu ana kadar en az üç şirket hedef alındı. Henüz bir yama mevcut olmasa da müşteriler azaltıcı önlemler uygulayabilir.

CentreStack ve Triofox, Gladinet’in bir şirketin kendi depolama alanını bulut olarak kullanmasına olanak tanıyan dosya paylaşımı ve uzaktan erişime yönelik iş çözümleridir. Satıcıya göre CentreStack “49’dan fazla ülkeden binlerce işletme tarafından kullanılıyor.”

Düzeltme yok, tüm sürümler etkilendi

Sıfır gün güvenlik açığı CVE-2025-11371, her iki ürünün varsayılan kurulumunu ve yapılandırmasını etkileyen ve en son sürüm olan 16.7.10368.56560 dahil tüm sürümleri etkileyen bir Yerel Dosya Ekleme (LFI) kusurudur.

Yönetilen siber güvenlik platformu Huntress’teki araştırmacılar, güvenlik sorununu 27 Eylül’de bir tehdit aktörünün bir makine anahtarı elde etmek ve uzaktan kod yürütmek için bunu başarıyla kullanması sonucunda tespit etti.

Daha yakından yapılan bir analiz, sorunun Web.config dosyasını okumak ve makine anahtarını çıkarmak için kullanılan bir LFI’dan kaynaklandığını ortaya çıkardı. Bu, saldırganın daha eski bir seri durumdan çıkarma güvenlik açığını (CVE-2025-30406) kullanmasına ve ViewState aracılığıyla uzaktan kod yürütme (RCE) gerçekleştirmesine olanak tanıdı.

CentreStack ve Triofox’taki CVE-2025-30406 seri durumdan çıkarma hatası da Mart ayında yaygın olarak kullanıldı ve bunun nedeni sabit kodlanmış bir makine anahtarıydı. Anahtarı bilen bir saldırgan, etkilenen sistemde RCE gerçekleştirebilir.

“Sonraki analizin ardından Huntress, bir tehdit aktörünün yukarıda belirtilen ViewState seri durumdan çıkarma güvenlik açığı aracılığıyla uzaktan kod yürütmek üzere uygulama Web.config dosyasından makine anahtarını almasına olanak tanıyan, kimliği doğrulanmamış bir yerel dosya ekleme güvenlik açığından (CVE-2025-11371) yararlanıldığını keşfetti” – Huntress

Huntress, bulguyu bildirmek için Gladinet ile temasa geçti. Satıcı, güvenlik açığından haberdar olduğunu doğruladı ve bir yama çıkana kadar müşterilere geçici çözüm konusunda bilgi verme sürecinde olduğunu söyledi.

Araştırmacılar, azaltmayı hedeflenen müşteriyle paylaştı ve CVE-2025-11371’e karşı korunmak için aşağıdaki önerileri yayınladı:

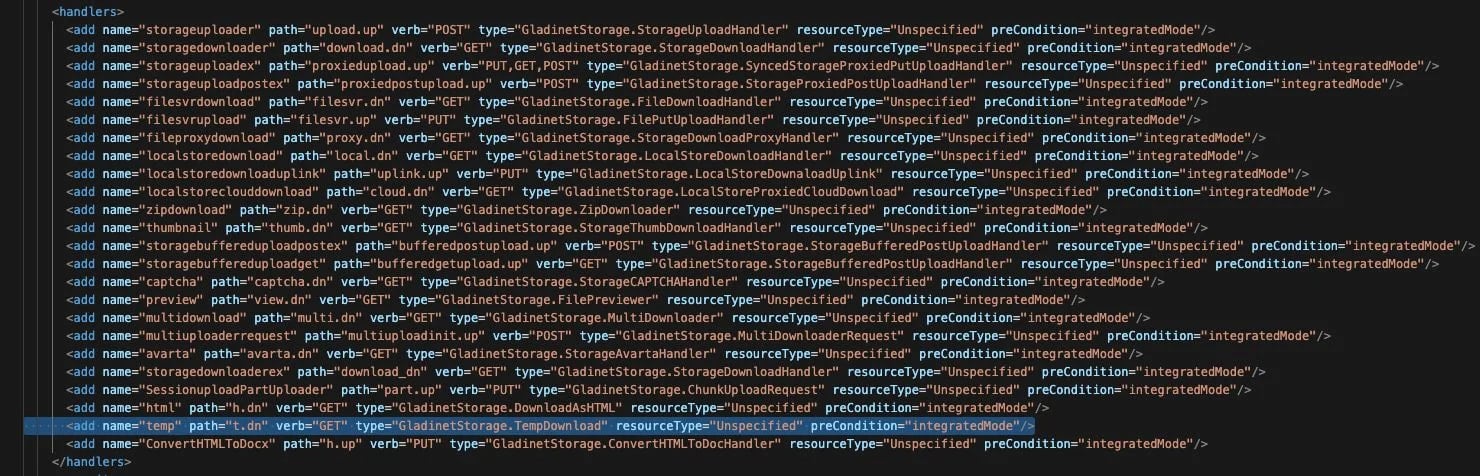

- “C:\Program Files (x86)\Gladinet Cloud Enterprise\UploadDownloadProxy\Web.config” konumundaki UploadDownloadProxy bileşeni için Web.config dosyasındaki geçici işleyiciyi devre dışı bırakın.

- Geçici işleyiciyi tanımlayan satırı bulun ve kaldırın; t.dn’yi işaret eder

Kaynak: Avcı

Bu satır, saldırganların Yerel Dosya Ekleme yoluyla yararlandığı güvenlik açığı işlevselliğini etkinleştirir, böylece bu satırın kaldırılması CVE-2025-11371’in kötüye kullanılmasını önler.

Araştırmacılar, hafifletici önlemlerin “platformun bazı işlevlerini etkileyeceği” konusunda uyarıyor ancak güvenlik açığından yararlanılamayacağından emin oluyorlar.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın