Araştırmacıların Oneclik olarak adlandırdığı sofistike bir kötü niyetli kampanya, Microsoft’un Clickonce yazılım dağıtım aracını ve özel Golang arka kapılarını enerji, petrol ve gaz sektörleri içindeki kuruluşları tehlikeye atmak için kullanıyor.

Bilgisayar korsanları, komut ve kontrol (C2) altyapısını gizli tutmak için meşru AWS bulut hizmetlerine (AWS, CloudFront, API Gateway, Lambda) güvenir.

Clickonce, Microsoft’tan, geliştiricilerin kendi kendini güncelleyen Windows tabanlı uygulamalar oluşturmasına olanak tanıyan ve kullanıcı etkileşimini minimumda düşüren bir dağıtım teknolojisidir.

Siber güvenlik şirketi Trellix’teki güvenlik araştırmacıları, kampanyanın üç çeşidini (V1A, BPI-MDM ve V1D) analiz etti ve bunların hepsi onecliknet olarak izlenen bir .net tabanlı yükleyici aracılığıyla RunnerBeacon adlı “sofistike bir golanguage arka kapı” dağıtıp kullandı.

Onlara göre, OneClik kampanyasının her versiyonu gelişmiş taktikler ve C2 gizleme, sağlam anti-analizi ve kum havuzu kaçırma teknikleriyle gelişti.

Operasyonel göstergeler Çin’e bağlı tehdit aktörlerine işaret ederken, araştırmacılar atıfta bulunmada dikkatlidir.

Microsoft’un Clickonce dağıtım aracını kötüye kullanma

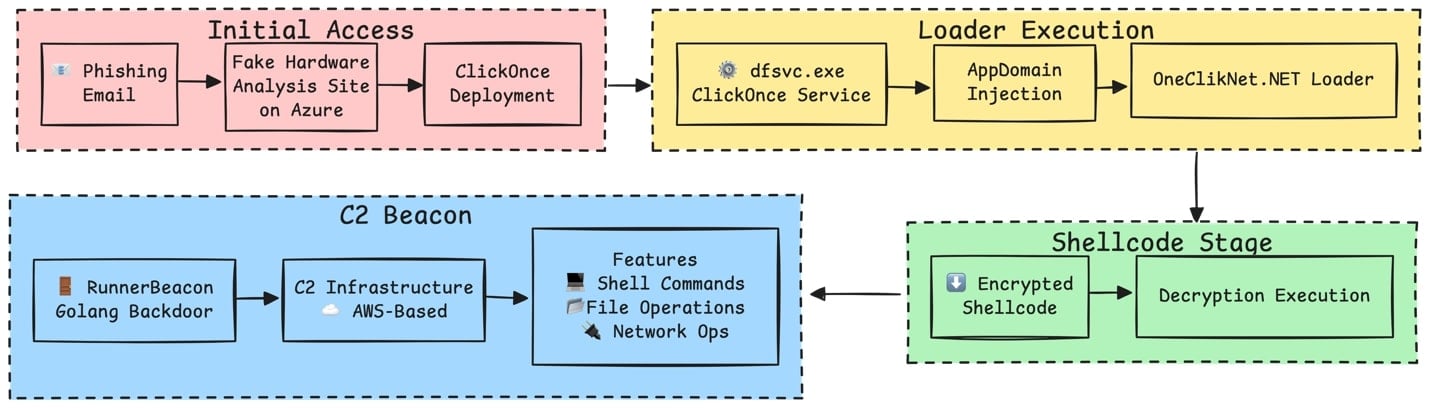

Oneclik saldırıları, meşru araçları özel kötü amaçlı yazılım ve bulut ve kurumsal araçlarla birleştirir, bu da tehdit oyuncunun operasyonun tespitinden kaçınmasını sağlar.

Azure ekosisteminde barındırılan sahte bir donanım analiz sitesine sahip bir kimlik avı e -postasıyla başlar ve meşru bir araç olarak gizlenmiş bir.

Trellix araştırmacıları, saldırganın, kullanıcı hesabı kontrol mekanizmasını tetiklemeden kötü niyetli yükler için bir dağıtım mekanizması olarak Clickonce uygulamalarını kullandığını söylüyor.

“Clickonce uygulamaları, Dağıtım Hizmeti (DFSVC.EXE) altında başlatarak saldırganların bu güvenilir ana bilgisayar aracılığıyla kötü amaçlı yüklerin proxy yürütülmesine olanak tanır.

Clickonce uygulamaları kullanıcı düzeyinde ayrıcalıklarla (kullanıcı hesabı kontrolü gerekmez) çalıştığından, ayrıcalık yükselişinden kaçınmayı amaçlayan tehdit aktörleri için çekici bir dağıtım mekanizması sunuyorlar ”diye açıklıyor.

Kaynak: Trellix

Yürütmeden sonra, Clickonce yükleyici, .NET uygulamasının, AppDomainManager enjeksiyonu adı verilen bir teknik olan düzenlemeleri nasıl yüklediğini kaçırarak kötü amaçlı yükler çalıştırır.

Oneclik durumunda, bu, tehdit aktörünün meşru bir .NET yürütülebilir dosyası kullanmasına izin verdi, örneğin Zsatray.exe– umt.exeveya IED.exenormal bağımlılıklardan başka bir şey yüklemek.

“Yükleyici yerinde olduğunda, yük yürütme dfsvc.exebenign Clickonce faaliyetleriyle harmanlama, ”diyor Trellix araştırmacıları.

Operasyonu daha uzun bir süre gizlemek için, tehdit oyuncusu, C2 iletişimini zararsız CDN trafiği ile karıştırıldığı için normal bulut kullanımı olarak gösteren meşru AWS hizmetlerinden yararlandı.

OneClik V1A varyantında, Beacon bir CloudFront dağıtım alanı ve bir API ağ geçidi uç noktasıyla temasa geçti. V1D’de HTTP geri arama adresi olarak bir AWS Lambda işlev URL’si kullanıldı.

Trellix araştırmacıları, ““ Bulutta saklanarak ”saldırganlar AWS’nin yüksek güvenini ve kullanılabilirliğini kullanıyor: savunucular, genellikle pratik olmayan bu trafiği fark etmek için SSL veya Denylist tüm AWS alanlarını şifresini çözmeli.”

GO Tabanlı RunnerBeacon Backdoor

Golang tabanlı RunnerBeacon Backdoor’un analizi, C2 protokolünün RC4 Stream Cipher algoritmasını kullanarak tüm trafiği şifrelediğini ve MessagePack kullanarak serileştirilmiş verileri gösterdi.

Aralarında Beacondata, Filerequest, CommandRequest, SocksRequest ve FileUpload olmak üzere birden fazla mesaj türüne sahip modüler bir mesaj protokolüne sahiptir.

Backdoor’un analizi engellemek için kullandığı yöntemlerden bazıları, araştırmacılar bir “obfuscate_and_sleep” rutini buldu ve işaret aralıklarında randomize “titreme”.

Araştırmacılar ayrıca, tehdit oyuncusunun şunlara izin veren üst düzey komutlar gözlemlediler:

- Kabuk komutlarını yürüt (createProcessw)

- İşlemleri Numaratla

- Dosya İşlemlerini Çalıştırın (Dizin Listesi, Yükle, İndirin)

- Ağ ile ilgili görevleri gerçekleştirin (bağlantı noktası taraması)

- Proxy veri trafiğine bir çorap 5 tüneli oluşturun

Ek RunnerBeacon yetenekleri, proses enjeksiyonu ve ayrıcalık artışı için zemin hazırlama gibi gelişmiş işlemleri içerir.

Trellix, Runnerbeacon’un tasarımının, Geacon ailesindekiler gibi bilinen Go tabanlı Kobalt Strike Beacons’a benzer olduğunu söylüyor.

Komutlar kümesindeki benzerlikler ve çapraz protokol C2 kullanımı nedeniyle, “RunnerBeacon, daha gizli ve bulut dostu operasyonlar için özel olarak uyarlanmış, gelişmiş bir çatal veya özel olarak değiştirilmiş Geacon varyantı olabilir” diyorlar.

Temkinli atıf

Oneclik kampanyası yakın zamanda keşfedilmesine rağmen, Mart ayının başında, Eylül 2023’te Petrol ve Gaz sektöründeki Orta Doğu’daki bir şirkette Runnerbeacon yükleyicisinin bir varyantı tespit edildi.

Dağıtım yöntemi belirlenemedi, ancak varyantın kodu oneclik işlemden analiz edilen modülle neredeyse aynı.

Çin’e bağlı bir devlet oyuncusu ile ilgili faaliyetlere işaret eden ipuçları arasında Çin tehdit aktörlerine atfedilen diğer kampanyalarda görülen taktikler, teknikler ve prosedürler yer alıyor.

Trellix, .NET AppDomainManager enjeksiyon tekniğinin Çin tehdit aktörlerine atfedilen çoklu siber saldırılarda kullanıldığını vurgular. Aynı şey şifreli yükü dağıtmak için kullanılan yöntem için de geçerlidir.

Ayrıca, daha önceki Çin bağlantılı kampanyalar, Alibaba ve Amazon’dan hizmetleri kullanarak bulut tabanlı evreleme tercihini göstermektedir.

Bununla birlikte, bu örtüşmeler oneclik saldırılarını belirli bir tehdit oyuncusuna atfetmek için yeterli değildir.

Trellix’in raporu, Oneclik kampanyasındaki tüm bileşenler için kimlik avı yemleri ve kötü amaçlı yazılım yükleyicilerinden yapılandırma dosyalarına, arka kapı ikili dosyalarına, meşru yürütülebilir ürünler, alan adları ve yapılandırma parametrelerine kadar kapsamlı bir uzlaşma göstergeleri listesi içeriyor.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.