Kaspersky’nin Securelisti, kötü amaçlı yazılım dağıtmak için sahte Github depolarını içeren Gitvenom kampanyasını ortaya koyuyor. Görünüşte meşru açık kaynaklı projelere sahip geliştiricileri hedefleyen Gitvenom, kimlik bilgilerini, kripto para birimini ve daha fazlasını çalıyor.

Modern yazılım geliştirmede, açık kaynaklı kodu, geliştiricilerin gereksiz işleri önlemeleri ve proje tamamlanmasını hızlandırmaları için geniş bir proje kütüphanesi sunduğu için çok önemlidir. Bununla birlikte, bu yaygın kullanılabilirlik, kötü amaçlı yazılım dağıtmak için modeli kullanan devlet destekli gruplar ve siber suçlular da dahil olmak üzere kötü niyetli aktörleri çekmiştir.

Gitvenom olarak adlandırılan yeni bir kampanya, Github kullanıcılarını aldatıcı projelerle hedefleyen, Kaspersky’nin Georgy Kucherin ve Joao Godinho tarafından yazılan son araştırmalarında ayrıntılı olarak açıklandığı gibi bu eğilimi örneklendiriyor.

Gitvenom, GitHub’da meşru projeler olarak maskelenen çok sayıda sahte depo oluşturulmasını içerir. Bu depolar, Instagram otomasyon yazılımı, bir Telegram Bitcoin cüzdan botu ve bir valorant hackleme aracı gibi görünüşte yararlı araçlarda gizlenmiş kötü niyetli kodlar içerir.

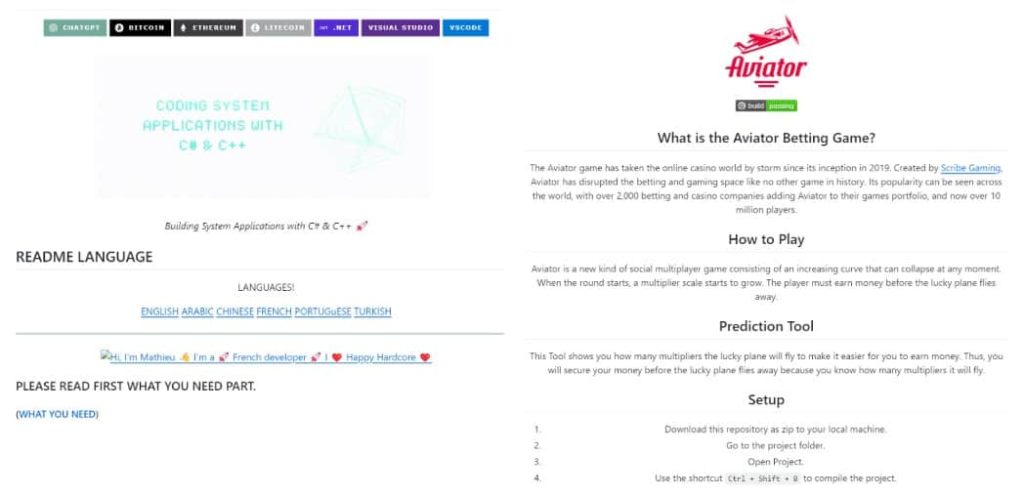

Araştırmacılar, faillerin bu depoların gerçek görünmesini sağlamak için önemli çaba harcadıklarını gözlemlediler. Potansiyel olarak AI yardımı ile oluşturulan, proje açıklamaları ve derleme talimatları sağlayan iyi hazırlanmış ReadMe.md dosyalarını kullanırlar. Ayrıca, özgünlük yanılsamasını arttırmak için zaman damgası manipülasyonu yoluyla çok sayıda etiket ekleme ve yapay olarak şişirme taahhüdleri gibi taktikler kullanırlar.

İlginç bir şekilde, bu projelerdeki kötü amaçlı kod, Python, JavaScript, C, C ++ ve C#içeren kullanılan programlama diline bağlı olarak değişir. Projeler belirli işlevleri vaat ederken, sonuçta anlamsız eylemler yaparlar ve gizli kötü amaçlı yazılımları barındırırlar.

Örneğin Python projelerinde, kötü amaçlı kod, sekme karakterlerinin uzun satırlarında (2000 civarında) gizlenir, bu da daha sonra ikincil bir Python komut dosyasını şifresini çözer ve yürütür. JavaScript projeleri, ana dosyadan çağrılan kötü niyetli işlevlere sahiptir, C, C ++ ve C# Projects, oluşturma işlemi sırasında çalışacak şekilde yapılandırılmış Visual Studio Project dosyalarına kötü amaçlı parti komut dosyalarını yerleştirir.

Farklı uygulamaya rağmen, yükler ortak bir hedefi paylaşıyor: belirlenmiş bir saldırgan kontrolündeki GitHub deposundan ek bileşenler indirmek. Bu bileşenler arasında, şifreler, bankacılık detayları, kimlik bilgileri, kripto para birimi cüzdanı bilgileri ve tarama geçmişi gibi hassas verileri hasat etmek için tasarlanmış bir Node.js Bilgi Stealer bulunmaktadır. Bu veriler daha sonra sıkıştırılır ve telgrafla saldırganlara eksfiltratlanır.

Ek olarak, indirilen bileşenler genellikle Asyncrat ve Quasar Rat gibi uzaktan uygulama araçlarını içerir ve saldırganların tehlikeye atılan sistemlerin kontrolünü ele geçirmesini sağlar. Bir pano korsanı da konuşlandırılmıştır ve panoya kopyalanan kripto para birimi cüzdanı adreslerini, saldırgan kontrollü adreslerle değiştirerek fonları faillere yönlendirir. Bu aktivite ile ilişkili böyle bir bitcoin cüzdanı Kasım 2024’te yaklaşık 5 BTC (485.000 USD) aldı.

Gitvenom kampanyası en az iki yıldır aktiftir ve etkinliği, Rusya, Brezilya ve Türkiye’de bir konsantrasyonla enfeksiyon girişimlerinin küresel erişiminde belirgindir. GitHub gibi kod paylaşım platformlarının popülaritesi göz önüne alındığında, kötü amaçlı aktörler bu caddeden yararlanmaya devam edecek.

Bu nedenle, üçüncü taraf kodu ile dikkatli olmak çok önemlidir. Yürütme veya entegrasyondan önce herhangi bir kod tarafından yapılan eylemlerin iyice incelenmesi, sahte projeleri tanımlamak ve uzlaşmayı önlemek için gereklidir.