Cyfirma, tehdit aktörlerinin GitHub’ı gerçek bir yazılım olarak masketmeyi barındırmak ve yaymak için GitHub’ı kullandıkları sofistike bir siber saldırı kampanyası keşfetti.

“PC için Ücretsiz VPN” ve “Minecraft Cilt Değiştirici” olarak maskelenen bu kötü amaçlı yükler, kullanıcıları adlandırılmış tehlikeli bir kötü amaçlı yazılım damlasını indirmek için kandırmak için tasarlanmıştır. Lansman.exe.

GitHub deposunda barındırıldı zımpara[.]com/samaioecbu dosyalara ayrıntılı talimatlar eşlik eder ve tarayıcı tabanlı güvenlik taramalarından kaçmak için şifre korumalı fermuar dosyalarında paketlenir.

GitHub gibi güvenilir bir platformun bu kötüye kullanılması, açık kaynaklı depoları kötü amaçlı yazılımları yaymak için artan siber suçluların artan eğilimini vurgulamakta, ücretsiz araçlar veya oyun modları arayan kullanıcıları avlıyor.

Aldatıcı cazibe şüpheli olmayan kullanıcıları hedef

Kötü amaçlı yazılımlara derin bir dalış, gizlilik ve kaçak için tasarlanmış çok aşamalı bir saldırı zincirini ortaya çıkarır.

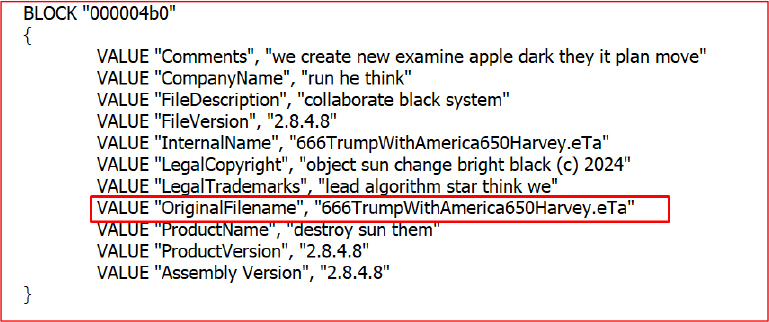

BBC7FC957D4FFF6A5BD004A3D124DDA’nın MD5 karması ile birincil yürütülebilir Launch.exe, ilk damlalık olarak hizmet eder.

Yürütme üzerine, anlamsız Fransız metninin arkasına gizlenmiş bir baz 64 kodlu DLL yükünü çözer ve Sincosmath () işlevindeki bitsel dönüşümler yoluyla ek şaşkınlık uygular.

Bu yük, kullanıcının AppData \ Roaming Dizininde msvcp110.dll olarak bırakılır, Windows API çağrılarını kullanarak dinamik olarak belleğe yüklenir LoadLibrary () ve getProcAddress ().

Paketlemeyi düşündüren yüksek entropi sergileyen DLL, analiz ortamları altında sona ermek için IsdebuggerPresent () gibi anti-tahriş etme tekniklerini kullanır ve ters mühendislik çabalarını hayal kırıklığına uğratmak için aşırı kontrol akışı kullanır.

Lumma Stealer kampanyası

Kampanyanın nihai hedefi dağıtmaktır Stealer lumkötü şöhretli bir bilgi çalan kötü amaçlı yazılım, proses enjeksiyonu yoluyla meşru pencerelere ikili dosyalara Msbuild.exe ve aspnet_regiis.exe.

Cyfirma raporuna göre, bu güvenilir süreçler güvenlik kontrollerini atlamak için istismar edilmektedir, VirtualAlloc () ve NTWriteVirtualMemory () gibi düşük seviyeli API çağrıları, yükün bellek içi yürütülmesini kolaylaştırır.

Dinamik analiz aynı zamanda şüpheli bir komut ve kontrol (C2) alanına bağlanma girişimlerini de ortaya koydu.[.]Bilinen Lumma Stealer desenleriyle hizalanan diğer altyapı ile birlikte saklayın.

Detaylı statik analize, sersemletme taktiklerini ve DLL yan yükleme (T1574.002) ve maskelenme (T1036) gibi MITER ATT & CK tekniklerine eşleştirme davranışlarını çözmesine rağmen, tehdit aktörünün kimliği tam olarak kalır ve proaktif savunma önlemlerine duyulan ihtiyacı vurgular.

Bu kampanya, GitHub gibi platformlardan yazılım indirirken uyanıklığın kritik öneminin altını çiziyor.

Kuruluşlar ve bireyler, tanımlanmış C2 alanlarını engellemeli, yürütülebilir indirmeleri doğrulanmamış kaynaklardan kısıtlamalı ve kullanıcı dizinlerindeki DLL’ler veya olağandışı API kullanımı gibi şüpheli etkinlikleri izlemelidir.

Ücretsiz araçların riskleri üzerine kullanıcı eğitimi, EDR çözümleri yoluyla davranış tabanlı algılama ve sağlanan YARA kurallarının uygulanması, bu tür tehditleri önemli ölçüde azaltabilir.

Uzlaşma Göstergeleri (IOCS)

| S. Hayır | Göstergeler | Tip | Bağlam |

|---|---|---|---|

| 1 | ACBAA6041286F9E3C815CD1712771A490530F52C90CE64DA20F28CFA0955A5CA | EXE | Lansman.exe |

| 2 | 15b644b42edce646e8ba69a677edcb09ec752e6e7920fd982979c714aece3925 | Dll | msvcp110.dll |

| 3 | ExplorationMsn[.]mağaza | İhtisas | C2 |

| 4 | Snailyeductyi[.]SBS | İhtisas | C2 |

| 5 | Ferrycheatyk[.]SBS | İhtisas | C2 |

| 6 | DeepyMouthi[.]SBS | İhtisas | C2 |

| 7 | yırtıcı[.]SBS | İhtisas | C2 |

| 8 | Captaitwik[.]SBS | İhtisas | C2 |

| 9 | sidercotay[.]SBS | İhtisas | C2 |

| 10 | kahraman[.]SBS | İhtisas | C2 |

| 11 | Montourt[.]SBS | İhtisas | C2 |

Günlük Siber Güvenlik Haberleri’nde güncel olun. Bizi takip edin Google News, LinkedIn ve X’te.