CryptoChameleon adlı yeni bir kimlik avı kiti, Okta için orijinallerine oldukça benzeyen, özel hazırlanmış tek oturum açma (SSO) sayfalarını kullanarak Federal İletişim Komisyonu (FCC) çalışanlarını hedeflemek için kullanılıyor.

Aynı kampanya aynı zamanda Okta, Gmail, iCloud, Outlook, Twitter, Yahoo ve AOL'yi taklit eden kimlik avı sayfalarını kullanan Binance, Coinbase, Kraken ve Gemini gibi kripto para platformlarının kullanıcılarını ve çalışanlarını da hedefliyor.

Kaynak: Gözetleme

Saldırganlar, kurbanları kimlik avı sayfalarına kullanıcı adları, şifreleri ve hatta bazı durumlarda fotoğraflı kimlikleri gibi hassas bilgileri girmeleri konusunda kandırmak için e-posta, SMS ve sesli kimlik avından oluşan karmaşık bir kimlik avı ve sosyal mühendislik saldırısı düzenler.

Lookout'taki araştırmacılar tarafından keşfedilen kimlik avı operasyonu, Scattered Spider hack grubu tarafından yürütülen 2022 Oktapus kampanyasına benziyor ancak güvenilir bir atıf için yeterli kanıt yok.

Çok yönlü sosyal mühendislik saldırısı

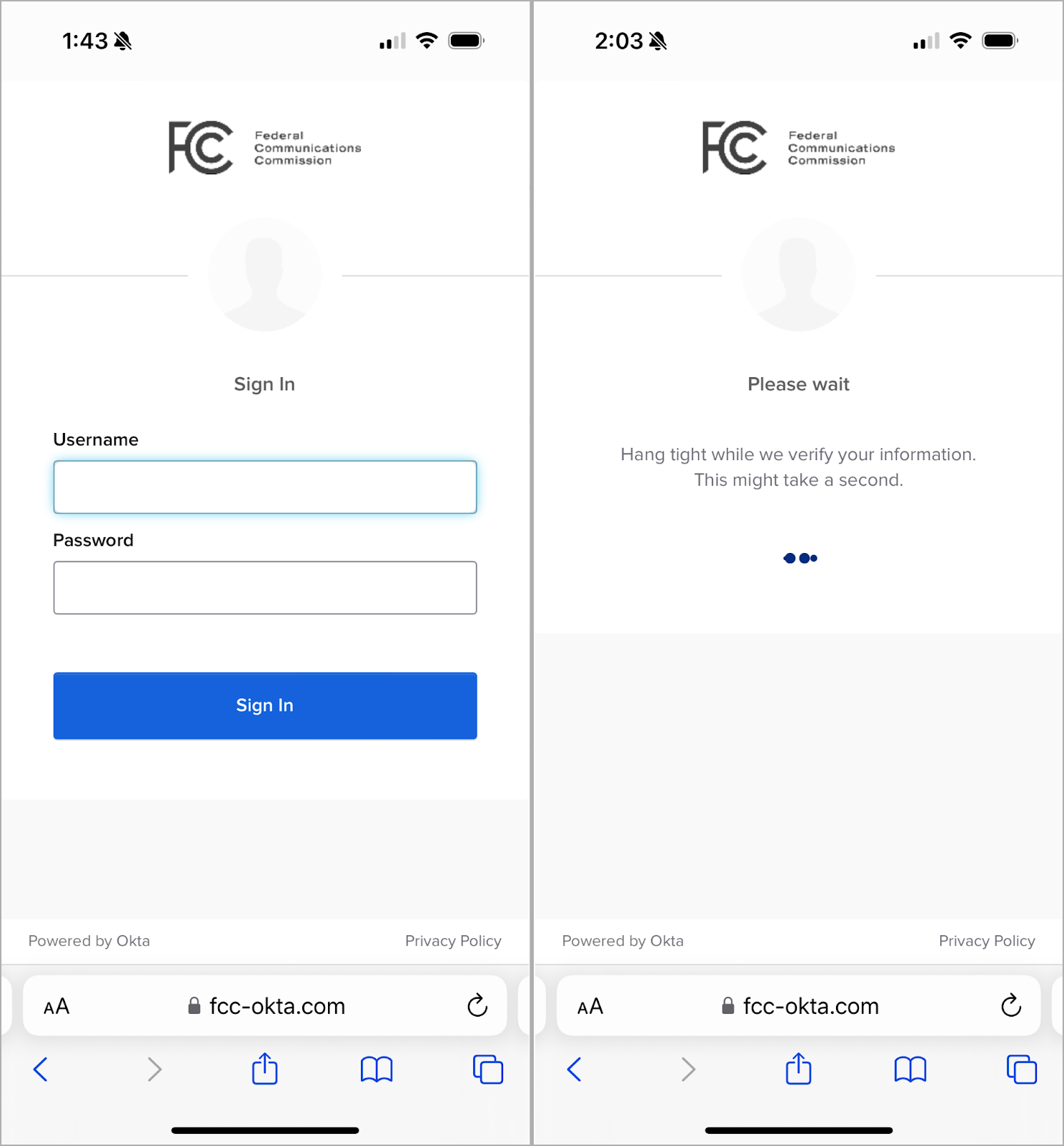

Tehdit aktörleri, öncelikle meşru varlıkların alan adlarına çok benzeyen alan adlarını kaydederek saldırıyı hazırlıyor. FCC durumunda “fcc-okta” yarattılar[.]FCC'nin meşru Okta tekli oturum açma sayfasından yalnızca bir karakter farklı olan com”.

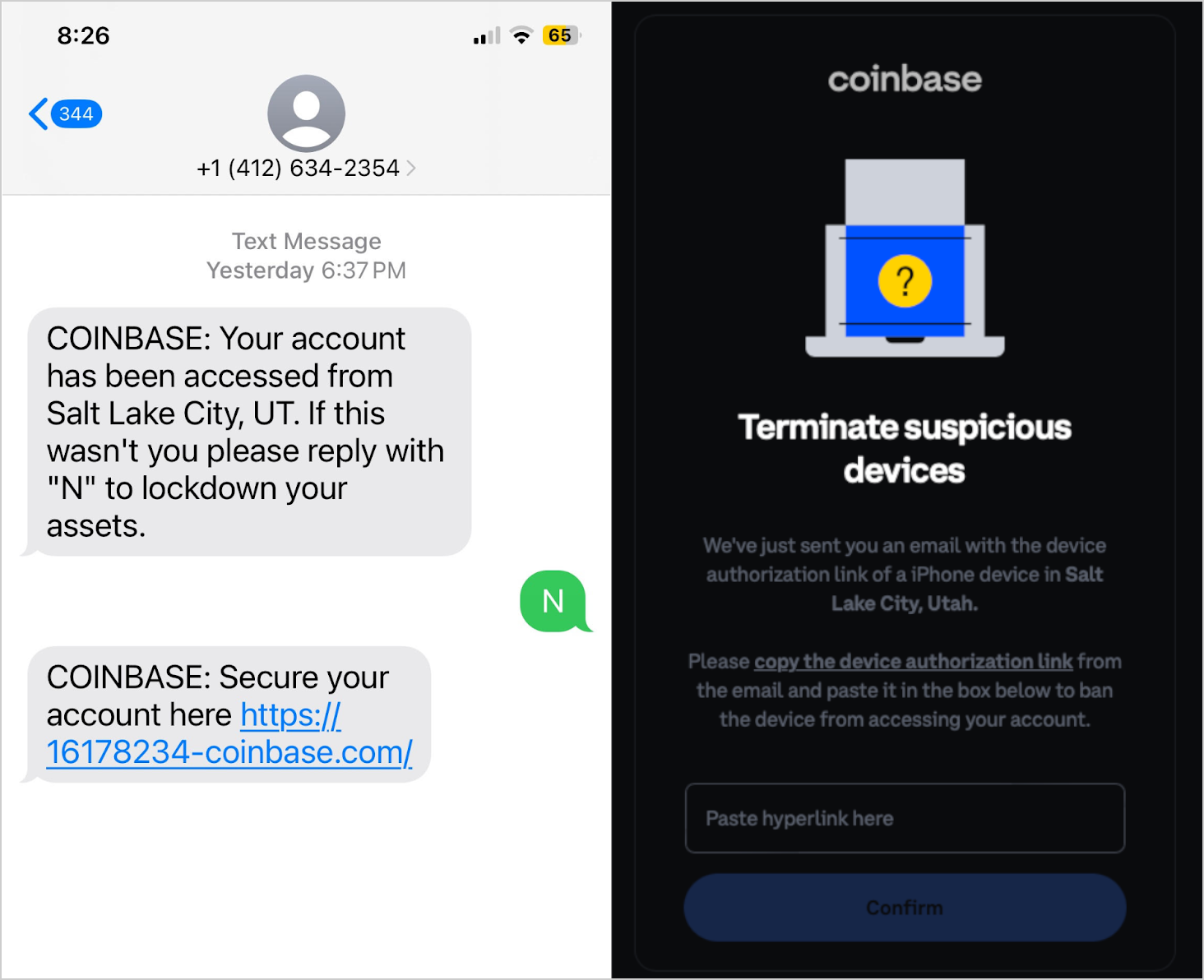

Saldırganlar, müşteri desteği gibi davranarak hedefi arayabilir, e-posta gönderebilir veya SMS gönderebilir ve onları hesaplarını “kurtarmak” için kimlik avı sitesine yönlendirebilir.

Coinbase için metinler, şüpheli giriş uyarıları hakkında uyarılar gibi davranarak kullanıcıları aşağıda gösterildiği gibi kimlik avı sayfalarına yönlendiriyordu.

Kaynak: Gözetleme

Kimlik avı sitesine ulaşan kurbanlardan CAPTCHA sorununu çözmeleri isteniyor; Lookout bunun hem botları filtrelemeye hem de kimlik avı sürecine meşruiyet kazandırmaya hizmet ettiğini söylüyor.

Bu adımı geçenler, Okta'nın orijinal giriş sitesinin tam bir kopyası gibi görünen, iyi tasarlanmış bir kimlik avı sayfasıyla karşılaşır.

Kaynak: Gözetleme

Siber suçlular tarafından kullanılan kimlik avı kiti, hedefin hesabını ele geçirmek için çok faktörlü kimlik doğrulama (MFA) kodlarının gerekli olması durumunda ek kimlik doğrulama istemek gibi senaryoları kolaylaştırmak için kurbanlarla gerçek zamanlı etkileşim kurmalarına olanak tanıyor.

Kimlik avı sürecini kontrol eden merkezi panel, saldırganların kimlik avı sayfasını kurbanın telefon numarası rakamlarını içerecek şekilde özelleştirmesine olanak tanıyarak SMS belirteci isteklerinin meşru görünmesini sağlar.

Kimlik avı işlemi tamamlandıktan sonra kurban, platformun gerçek oturum açma sayfasına veya hesabının incelenmekte olduğunu belirten sahte bir portala yönlendirilebilir.

Her iki hedef de mağdur tarafındaki şüpheyi azaltmak ve saldırganlara çalınan bilgilerden yararlanmaları için daha fazla zaman vermek için kullanılıyor.

Daha derine inmek

Lookout, kimlik avı kitini analiz ederek ve ilgili tuzakları bularak kripto para birimi alanındaki ek hedefler hakkında fikir sahibi oldu.

Araştırmacılar ayrıca saldırganın arka uç günlüklerine kısa süreli erişim sağladı ve bu da kampanyanın yüksek değerli riskler ürettiğini doğruladı.

Lookout, “Gözlemlenen günlüklere göre, sitelerin 100'den fazla kurbanı başarıyla ele geçirdiği görülüyor” diye açıklıyor.

“Sitelerin çoğu hala aktif ve her saat başı daha fazla kimlik bilgisi elde etmek için kimlik avı yapmaya devam ediyor.”

Tehdit aktörleri, 2023'ün sonlarında kimlik avı sayfalarını barındırmak için öncelikle Hostwinds ve Hostinger'ı kullandı ancak daha sonra, şüpheli siteler için daha uzun bir çalışma süresi sunabilecek Rusya merkezli RetnNet'e geçti.

Lookout, CryptoChameleon kimlik avı kitinin yalnızca tek bir tehdit aktörü tarafından mı kullanıldığını yoksa birden fazla gruba mı kiralandığını belirleyemedi.

Kitin arkasında kimin olduğuna bakılmaksızın, gelişmiş yapısı, operatörlerinin hedefleme stratejisi ve iletişim yöntemleri ve kimlik avı malzemelerinin yüksek kalitesi, bunun hedeflenen kuruluşlar üzerinde yaratabileceği etkinin altını çiziyor.

Komuta ve kontrol sunucuları ve kimlik avı siteleri de dahil olmak üzere güvenlik ihlali göstergelerinin bir listesi Lookout'un makalesinin alt kısmında bulunabilir.