Bilgisayar korsanları, yönetici hesaplarına yetkisiz erişim elde etmek ve sistem yapılandırma dosyalarını çalmak için birden fazla Fortinet ürününü etkileyen kritik önemdeki güvenlik açıklarından yararlanıyor.

İki güvenlik açığı CVE-2025-59718 ve CVE-2025-59719 olarak takip ediliyor ve Fortinet, 9 Aralık’ta bir danışma belgesinde kötüye kullanım potansiyeli konusunda uyardı.

CVE-2025-59718, FortiOS, FortiProxy ve FortiSwitchManager’ı etkileyen bir FortiCloud SSO kimlik doğrulama bypass’ıdır. Bu durum, SAML iletilerindeki kriptografik imzaların uygunsuz şekilde doğrulanmasından kaynaklanır ve bir saldırganın kötü amaçla hazırlanmış bir SAML onayı göndererek geçerli kimlik doğrulaması olmadan oturum açmasına olanak tanır.

CVE-2025-59719, FortiWeb’i etkileyen bir FortiCloud SSO kimlik doğrulama bypass’ıdır. Bu sorun, SAML mesajlarının kriptografik imza doğrulamasında da benzer bir sorundan kaynaklanıyor ve sahte SSO yoluyla kimliği doğrulanmamış yönetim erişimine olanak tanıyor.

Her iki sorundan da yalnızca varsayılan ayar olmayan FortiCloud SSO etkinleştirildiğinde yararlanılabilir. Ancak özellik açıkça devre dışı bırakılmadığı sürece, FortiCare kullanıcı arayüzü aracılığıyla cihazlar kaydedilirken otomatik olarak etkinleştirilir.

Yönetici hesaplarını hedefleme

Siber güvenlik şirketi Arctic Wolf’taki araştırmacılar, 12 Aralık’tan itibaren iki güvenlik açığından yararlanan saldırılar gözlemledi. İzinsiz girişlerin The Constant Company, BL Networks ve Kaopu Cloud HK ile bağlantılı çeşitli IP adreslerinden kaynaklandığını belirtiyorlar.

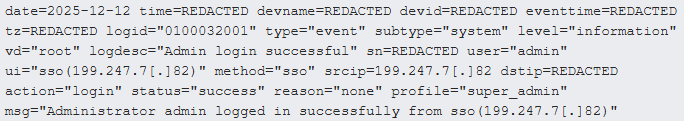

Arctic Wolf gözlemlerine göre saldırganlar, aşağıdaki günlükte görüldüğü gibi, kötü amaçlı tek oturum açma oturum açma bilgilerine (SSO) sahip yönetici hesaplarını hedef aldı:

Kaynak: Arktik Kurt

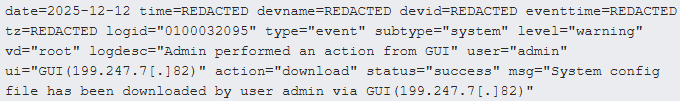

Bilgisayar korsanları, yönetici düzeyinde erişim elde ettikten sonra web yönetim arayüzüne erişerek sistemin yapılandırma dosyalarını indirmek gibi eylemler gerçekleştirdi.

Kaynak: Arktik Kurt

Yapılandırma dosyaları ağ düzenlerini, internete yönelik hizmetleri, güvenlik duvarı politikalarını, potansiyel olarak savunmasız arayüzleri, yönlendirme tablolarını ve ayrıca zayıfsa kırılabilecek karma şifreleri açığa çıkarabilir.

Bu dosyaların sızdırılması, bu etkinliğin savunmasız uç noktaları haritalandıran araştırmacılardan kaynaklanmadığını gösteriyor; çünkü istismar, gelecekteki saldırıları destekleyebilecek kötü niyetli bir operasyonun parçası.

Saldırıları engellemek

Bu iki kusur, FortiOS 6.4, FortiWeb 7.0 ve FortiWeb 7.2 dışındaki Fortinet ürünlerinin birden fazla sürümünü etkiliyor.

Saldırıları önlemek için Fortinet, güvenlik açığı bulunan bir sürümü kullanmaya devam eden yöneticilerin, daha güvenli bir sürüme yükseltme mümkün olana kadar FortiCloud oturum açma özelliğini geçici olarak devre dışı bırakmasını öneriyor.

Bu şu adresten yapılabilir: Sistem → Ayarlar → “FortiCloud SSO kullanarak yönetici oturum açmaya izin ver” = Kapalı.

Sistem yöneticilerinin her iki güvenlik açığını da gideren aşağıdaki sürümlerden birine geçmeleri önerilir:

- FortiOS 7.6.4+, 7.4.9+, 7.2.12+ ve 7.0.18+

- FortiProxy 7.6.4+, 7.4.11+, 7.2.15+, 7.0.22+

- FortiSwitchManager 7.2.7+, 7.0.6+

- FortiWeb 8.0.1+, 7.6.5+, 7.4.10+

Herhangi bir güvenlik ihlali belirtisi tespit edilirse, güvenlik duvarı kimlik bilgilerinin mümkün olan en kısa sürede döndürülmesi önerilir. Arctic Wolf ayrıca güvenlik duvarı/VPN yönetimi erişiminin yalnızca güvenilir dahili ağlarla sınırlandırılmasını da önerir.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.