Güvenlik araştırmacıları, siber suçluların güvenliği ihlal edilmiş ağlarda kalıcılık sağlamak ve komutları, betikleri ve ikili dosyaları yürütmek için Action1 uzaktan erişim yazılımını giderek daha fazla kullandıkları konusunda uyarıda bulunuyor.

Action1, bir ağdaki uç noktaları uzaktan yönetmek için yönetilen hizmet sağlayıcılar (MSP’ler) ve kuruluş tarafından yaygın olarak kullanılan bir uzaktan izleme ve yönetim (RMM) ürünüdür.

Yazılım, yöneticilerin yama yönetimini ve güvenlik güncellemelerinin dağıtımını otomatikleştirmesine, yazılımı uzaktan yüklemesine, ana bilgisayarları kataloglamasına, uç noktalardaki sorunları gidermesine ve gerçek zamanlı raporlar almasına olanak tanır.

Bu tür araçlar, yöneticiler için son derece yararlı olmakla birlikte, bunları kötü amaçlı yazılım dağıtmak veya ağlarda kalıcılık kazanmak için kullanabilen tehdit aktörleri için de değerlidir.

İkili dosyaları sistem olarak çalıştırma

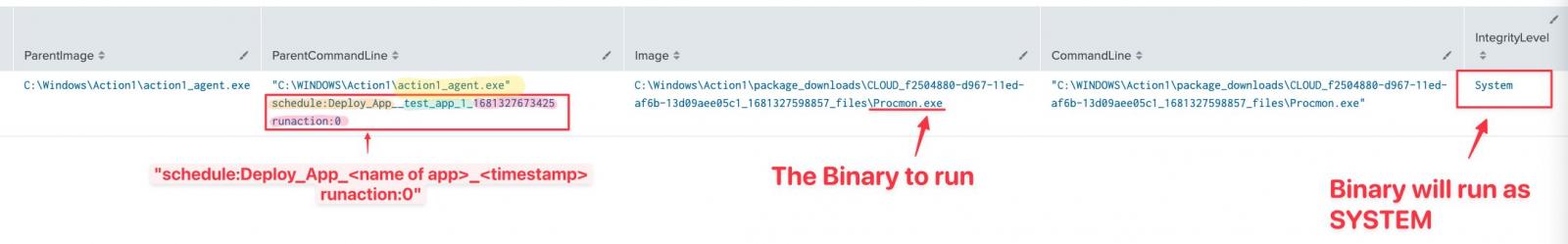

maliyetiGönüllü analist grubu The DFIR Report’un bir üyesi olan DFIR Raporu, Action1 RMM platformunun birden fazla tehdit aktörü tarafından keşif faaliyeti ve ağ ana makinelerinde sistem ayrıcalıklarıyla kod yürütmek için kötüye kullanıldığını fark etti.

bu araştırmacı diyor Action1 aracısını kurduktan sonra saldırganlar, saldırıda gerekli olan ikili dosyaların (örn. Process Monitor, PowerShell, Komut İstemi) yürütülmesini otomatikleştirmek için bir politika oluşturur.

Tsale, uzaktan erişim özelliklerinin yanı sıra, Action1’in, ürünün ücretsiz sürümündeki tek kısıtlama olan 100’e kadar uç nokta için ücretsiz olarak kullanılabileceğinin altını çiziyor.

Action1, fidye yazılımı saldırılarında kötüye kullanıldı

BleepingComputer, Action1 RMM platformunun kötüye kullanıldığı olaylar hakkında daha fazla bilgi edinmeye çalıştı ve kaynaklar tarafından bunun birden çok tehdit aktöründen gelen fidye yazılımı saldırılarında gözlemlendiği söylendi.

Ürün, farklı kötü amaçlı yazılım türlerini kullanan en az üç yeni fidye yazılımı saldırısının ilk aşamalarında kullanıldı. Yine de olaylar sırasında dağıtılan belirli fidye yazılımını bulamadık.

Ancak taktiklerin, tekniklerin ve prosedürlerin (TTP’ler), BlackBerry Incident Response ekibinin geçen yaz araştırdığı bir saldırıyı yansıttığı söylendi.

Tehdit araştırmacıları, saldırıyı o sırada bilinmeyen Monti adlı bir gruba bağladı. Bilgisayar korsanları, Log4Shell güvenlik açığından yararlanarak ortamı ihlal etti.

BlackBerry’nin analizi, Monti saldırısındaki uzlaşma göstergelerinin (IoC) çoğunun Conti örgütüne atfedilen fidye yazılımı olaylarında görüldüğünü gösterdi. Öne çıkan bir IoC, Action1 RMM aracısının kullanılmasıydı.

Conti saldırıları uzaktan erişim yazılımına dayansa da, tipik seçenekler AnyDesk uygulaması ve Atera RMM’ye deneme erişimiydi – güvenliği ihlal edilmiş ağa ajan yüklemek ve böylece tüm ana bilgisayarlara uzaktan erişim elde etmek.

Aracıların, yöneticilerin ağdaki Windows, Linux ve Mac sistemlerini yönetmesine olanak tanıyan bir ürün olan Zoho’nun ManageEngine Desktop Central yazılımı aracılığıyla kuruluşlara ilk erişimi sattığı durumlar da vardır.

Fidye yazılımı açısından bakıldığında, yasal RMM yazılımı, ihtiyaçlarını karşılayacak kadar çok yönlüdür, ağ üzerinde geniş erişim sağlar ve ortamdaki güvenlik aracıları genellikle platformları bir tehdit olarak işaretlemediğinden sürekli kalıcılık sağlar.

AI tabanlı filtreleme

Action1 RMM, dünya çapında binlerce yönetici tarafından yasal olarak kullanılırken, satıcı, ürünün yanal hareket için bir saldırının uzlaşma sonrası aşamasında tehdit aktörleri tarafından kötüye kullanıldığının farkındadır.

Güvenlik Açığı ve Tehdit Araştırması Başkan Yardımcısı ve Action1 Corporation’ın kurucu ortağı Mike Walters, BleepingComputer’a şirketin anormal kullanıcı davranışını tespit etmek ve bilgisayar korsanlarının platformu kötü amaçlarla kullanmasını önlemek için geçen yıl yapay zekaya dayalı bir sistem başlattığını söyledi.

“Geçen yıl, kullanıcı etkinliğini şüpheli davranış kalıplarına karşı tarayan, potansiyel olarak kötü amaçlı hesapları otomatik olarak askıya alan ve Action1’in özel güvenlik ekibini sorunu araştırması için uyaran bir tehdit aktörü filtreleme sistemini kullanıma sunduk” – Mike Walters

Araştırmacı, Action1’in platformun kötüye kullanımını durdurmak için yeni önlemler dahil etmeye çalıştığını belirterek, Action1’in siber saldırılar için kullanıldığı durumlarda şirketin “hem mağdurlar hem de yasal makamlarla işbirliğine tamamen açık” olduğunu da sözlerine ekledi.