Siber suçlular, kurumsal güvenlik altyapısında tehlikeli bir kör nokta oluşturarak uç nokta algılama ve yanıt (EDR) aracılarını sistematik olarak devre dışı bırakmak için Windows Defender Uygulama Kontrolü (WDAC) politikalarından yararlanmaktadır.

Black Basta gibi fidye yazılımı grupları da dahil olmak üzere gerçek dünya tehdit aktörleri, şimdi bir kavram kanıtı olarak geliştirilen sofistike bir saldırı tekniği benimsemişlerdir.

Key Takeaways

1. Attackers weaponize WDAC to block EDR at startup.

2. Proof-of-concept “Krueger” has morphed into real malware like “DreamDemon”.

3. Nine months in, defenses remain insufficient, leaving EDR systems exposed.

Jonathan Beierle, EDR sistemlerini nötralize etmek için WDAC politikalarından yararlanan ve Microsoft’un kendi güvenlik özelliğini etkili bir şekilde kendisine yönlendiren birden fazla kötü amaçlı yazılım ailesi belirledi.

Teknik, EDR yürütülebilir ürünleri, sürücüleri ve hizmetleri çalıştırmaktan engelleyen uygulama kontrol kuralları oluşturan kötü amaçlı WDAC politikalarının dağıtılmasını içerir.

Manipüle ederek C: \ windows \ system32 \ codeIntegity \ sipolicy.p7b Dosya Yolu, Saldırganlar bu politikaları sistem önyükleme sırasında EDR temsilcileri başlatmadan önce uygulayabilir.

Tehdit Oyuncuları WDAC politikalarını silahlandırıyor

Jonathan Beierle, WDAC’ın silahlanmasının, WDAC’ın EDR sistemlerini nasıl devre dışı bırakabileceğini gösteren .NET tabanlı bir kavram kanıtı aracı olan “Krueger” in piyasaya sürülmesiyle başladığını belirtti.

Aralık 2024’ün yayınlanmasından bu yana, siber güvenlik araştırmacıları tehdit aktörleri tarafından önemli ölçüde benimsendi ve 2025 boyunca kötü amaçlı yazılım depolarında çok sayıda örnek ortaya çıktı.

Yakalanan örneklerin analizi, Crowdstrike Falcon, Sentinelone, uç nokta için Microsoft Defender, Symantec uç nokta koruması ve tanyum dahil olmak üzere büyük EDR satıcılarının sofistike hedeflemesini ortaya koymaktadır.

Kötü niyetli WDAC politikaları, %Osdrive %\ Program Dosyaları \ CrowdStrike \* gibi belirli dosya yolu kuralları ve System 32 %32 hedefleyen sürücü engelleme kuralları içerir \ Drivers \ crowdstrike \*.

Tekniğin bir evrimini temsil eden “Dreamdemon” adlı yeni bir kötü amaçlı yazılım ailesi ortaya çıktı. .NET’te yazılmış orijinal Krueger aracının aksine, DreamDemon örnekleri C ++ kodundan derlenir ve gelişmiş gizli yetenekler gösterir.

Bu numuneler WDAC politikalarını kaynak olarak yerleştirir, bunları \\ localhost \ c $ gibi yerel SMB paylaşım referanslarını kullanarak dağıtır ve algılamayı önlemek için dosya gizleme ve zamanlama tekniklerini uygular.

Saldırı iş akışı tutarlı bir dört aşamalı işlemi izler: gömülü ilkeyi Windows API işlevlerini kullanarak yürütülebilir kaynaklardan yükleme FindResourcew, LoadResource ve LockResource; Politikayı Kritik CodeIntegrity Dizini’nin içine yerleştirme; politika dosyasının gizlenmesi ve zamanlaması; ve etkinliği maskelemek için tuzak günlük dosyaları oluşturma.

WDAC Politikaları

DreamDemon örnekleri, politika dağıtımından sonra gpupdate /kuvvet komutlarını uygulayarak belirli bir karmaşıklık gösterir ve kalıcı politika uygulaması için Grup Politikası Nesneleri (GPO) ile entegrasyon önerir.

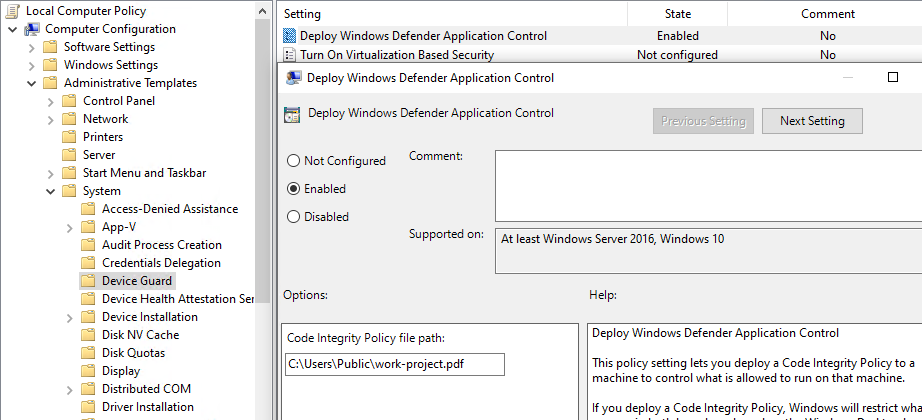

Bu teknik, bilgisayar yapılandırmasından yararlanır> Yönetici Şablonlar> Sistem> Cihaz Koruması> Rasgele konumlardan politikaları yüklemek için Windows Defender Uygulama Kontrol ayarını dağıtın.

Kötü niyetli politikalar, güvenlik ürünlerini seçici olarak engellerken normal sistem çalışmasına izin veren Microsoft’un Allowall.xml şablonuna dayalı olarak geliştirilmiş “BlackList” yaklaşımlarını kullanır.

Gelişmiş örnekler, daha önceki Windows sürümlerinde kullanılamayan bir özellik olan dosya yolu kurallarında birden fazla joker karakter kullanarak Windows 11 ve Server 2025 sistemlerini hedefler.

Tespit mekanizmaları, kayıt defteri tuşlarını izleme HKEY_LOCAL_MACHINE \ Software \ Politikalar \ Microsoft \ Windows \ ConfigCipolicyFilepath için Microsoft \ Windows \ Cihaz Guard, WDAC politikalarının diğer dosya türleri olarak maskelenmesi ve yırtma kurallarını hedefleyen Dosya İmza Uyumsuzluklarını analiz etmeyi içerir.

Siber güvenlik endüstrisi, bu teknik, ilk açıklamadan dokuz ay sonra büyük ölçüde etkili olmaya devam ettiği için kritik bir zorlukla karşı karşıyadır ve tehdit vektörünün yaygın farkındalığına rağmen EDR satıcıları tarafından konuşlandırılan sınırlı önleyici yetenekler.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.