Google’ın Tehdit Analiz Grubu (TAG), tehdit aktörlerinin birden fazla ülkedeki hükümet sistemlerinden hassas verileri çalmak için Zimbra İşbirliği e-posta sunucusundaki sıfır gün güvenlik açığından yararlandığını keşfetti.

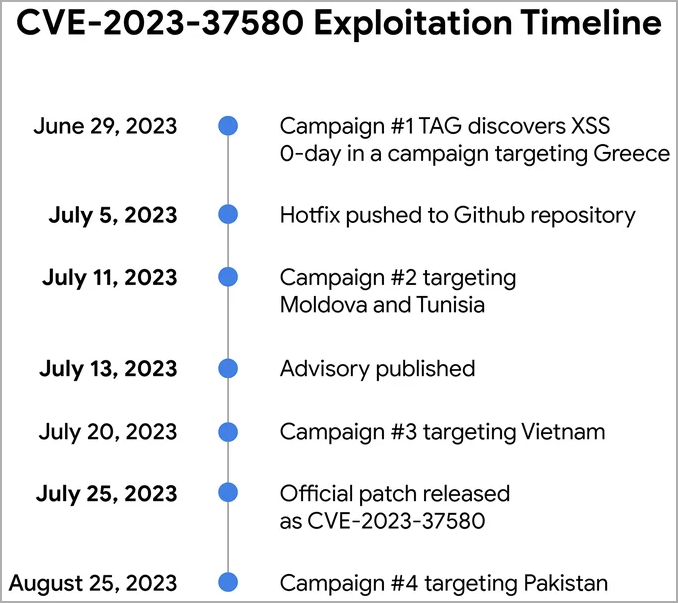

Bilgisayar korsanları, 29 Haziran’dan bu yana, CVE-2023-37580 olarak tanımlanan orta şiddette bir güvenlik sorunundan yararlandı; satıcı bu sorunu 25 Temmuz’da yazılımın 8.8.15 Yaması 41 sürümünde ele almadan yaklaşık bir ay önce.

Kusur, Zimbra Classic Web Client’ta bulunan bir XSS (siteler arası komut dosyası çalıştırma) sorunudur.

Saldırı ve yanıt zaman çizelgesi

Google’ın tehdit analistlerine göre tehdit aktörleri, e-posta verilerini, kullanıcı kimlik bilgilerini ve kimlik doğrulama jetonlarını çalmak, e-posta yönlendirmek ve kurbanları kimlik avı sayfalarına yönlendirmek için Yunanistan, Moldova, Tunus, Vietnam ve Pakistan’daki hükümet sistemlerindeki güvenlik açığından yararlandı.

Google, Haziran 2023’ün sonlarında yararlanıldığı sırada bilinmeyen güvenlik açığını Yunanistan’daki bir devlet kuruluşuna karşı kullanan dört farklı tehdit aktörünü gözlemledi.

Saldırganlar, e-posta verilerinin sızmasına izin veren ve saldırgan tarafından kontrol edilen bir adrese otomatik iletmeyi etkinleştiren kötü amaçlı bir URL içeren e-postalar gönderdi.

Zimbra, Google analistlerinin şirketi gözlemlenen güvenlik ihlalleri konusunda uyarmasının ardından GitHub’a bir acil durum düzeltmesi yayınladı.

İkinci saldırı ise 11 Temmuz’da Moldova ve Tunus’taki devlet kurumlarını hedef alan ve “Winter Vivern” olarak takip edilen bir tehdit aktörü tarafından gerçekleştirildi. Bu durumda istismar URL’leri hedef sistemlere kötü amaçlı JavaScript yükledi.

13 Temmuz’da Zimbra, güvenlik açığının azaltılmasını öneren bir güvenlik tavsiyesi yayınladı ancak bilgisayar korsanlarının bu hatayı aktif olarak istismar ettiğine dair bir not yoktu.

20 Temmuz’da kimliği belirsiz bir tehdit grubunun Vietnam hükümet kuruluşunu hedef alan üçüncü bir kampanyası başladı. Bu saldırılar, kurbanları bir kimlik avı sayfasına yönlendirmek için bir yararlanma URL’si kullandı.

Beş gün sonra Zimbra nihayet CVE-2023-37580 için resmi bir yama yayınladı, ancak hâlâ aktif istismarla ilgili bilgileri atlıyor.

Google, üç tehdit aktörünün resmi düzeltmenin yayınlanmasından önce güvenlik açığından yararlandığını belirtiyor.

25 Ağustos’ta gerçekleştirilen dördüncü kampanyada, büyük olasılıkla satıcının sorunu giderdikten sonra hatayı öğrenen bir tehdit aktörü, Zimbra kimlik doğrulama tokenlarını çalmak için bir Pakistan hükümet kuruluşunun sistemlerinde hatadan yararlandı.

Google’ın raporu, saldırganlar hakkında çok fazla ayrıntı açıklamıyor ancak yine de, sistemde halihazırda bulunan düşmanların saldırılarını ilerletmek için bunları kullanabileceği orta düzeydeki güvenlik açıklarıyla ilgili olsa bile, zamanında güvenlik güncellemelerinin önemi hakkında bir hatırlatma görevi görüyor.

CVE-2023-37580’in kötüye kullanılması, Zimbra ve Rouncube’yi etkileyen CVE-2022-24682 ve CVE-2023-5631 gibi posta sunucularına saldırmak için kullanılan çok sayıda XXS kusurunun örneklerinden biridir.