Microsoft, DarkMe uzaktan erişim truva atını (RAT) dağıtmak için finansal motivasyona sahip bir tehdit grubu tarafından vahşi doğada istismar edilen bir Windows Defender SmartScreen sıfır gün düzeltme ekini bugün yayınladı.

Bilgisayar korsanlığı grubunun (Water Hydra ve DarkCasino olarak takip ediliyor), Trend Micro güvenlik araştırmacıları tarafından Yılbaşı gecesi saldırılarında sıfır günü (CVE-2024-21412) kullandığı tespit edildi.

Microsoft bugün yayınlanan bir güvenlik danışma belgesinde, “Kimliği doğrulanmamış bir saldırgan, hedeflenen kullanıcıya, görüntülenen güvenlik kontrollerini atlayacak şekilde tasarlanmış özel hazırlanmış bir dosya gönderebilir.” dedi.

“Ancak saldırganın, kullanıcıyı saldırgan tarafından kontrol edilen içeriği görüntülemeye zorlama yolu yoktur. Bunun yerine, saldırganın, kullanıcıyı dosya bağlantısına tıklayarak işlem yapmaya ikna etmesi gerekir.”

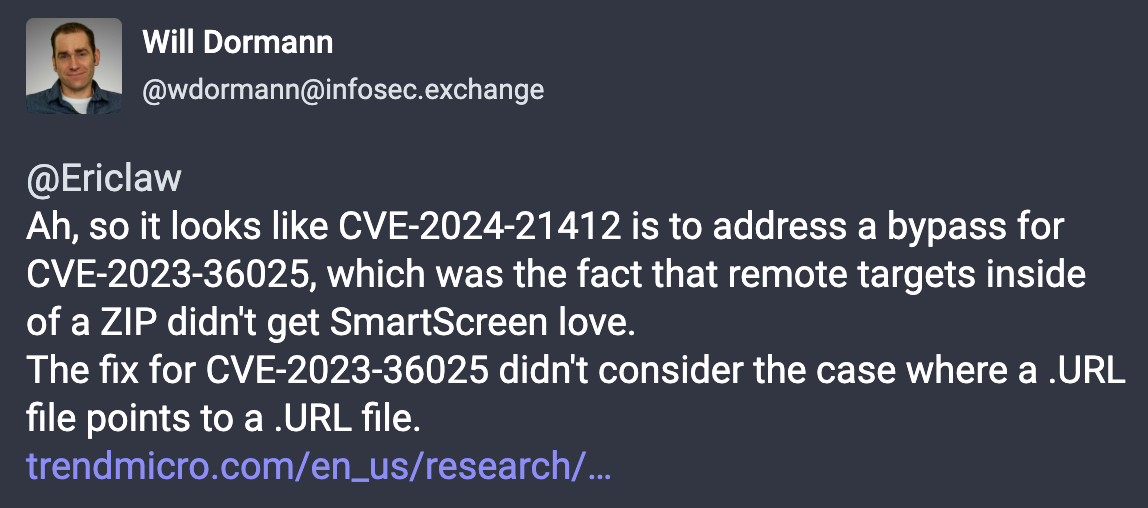

Bu sıfır günü bildirmesiyle tanınan Trend Micro güvenlik araştırmacısı Peter Girnus, CVE-2024-21412 kusurunun başka bir Defender SmartScreen güvenlik açığını (CVE-2023-36025) atladığını ortaya çıkardı.

CVE-2023-36025, Salı günü Kasım 2023 Yaması sırasında yamalandı ve Trend Micro’nun geçen ay açıkladığı gibi, Phemedrone bilgi hırsızı kötü amaçlı yazılımını dağıtmak için URL dosyalarını açarken Windows güvenlik istemlerini atlamak için de istismar edildi.

Sıfır gün finansal piyasa yatırımcılarını hedeflemek için kullanıldı

Microsoft’un bugün yamaladığı sıfır gün, “yüksek bahisli döviz alım satım piyasasına katılan döviz tüccarlarını” hedef alan saldırılarda kullanıldı; olası nihai hedef, daha sonraki bir aşamada veri hırsızlığı veya fidye yazılımı dağıtımıydı.

“Aralık 2023’ün sonlarında, Water Hydra grubunun internet kısayollarının (.URL) ve Web Tabanlı Dağıtılmış Yazma ve Sürüm Oluşturma (WebDAV) bileşenlerinin kötüye kullanılmasını içeren benzer araçlar, taktikler ve prosedürler (TTP’ler) içeren bir kampanyasını izlemeye başladık. “Trend Micro açıkladı.

“Başka bir kısayol içinde bir kısayol çağırmanın, güvenilmeyen bir kaynaktan dosya açarken veya çalıştırırken kullanıcıları uyaran kritik bir Windows bileşeni olan Web İşareti’ni (MotW) düzgün şekilde uygulayamayan SmartScreen’den kaçmak için yeterli olduğu sonucuna vardık.”

Water Hydra, hedef odaklı kimlik avı saldırılarında forex ticaret forumlarını ve hisse senedi alım satım Telegram kanallarını hedef almak için CVE-2024-21412’yi kullandı ve Rusya’daki (fxbulls) güvenliği ihlal edilmiş bir ticaret bilgi sitesine bağlantı veren kötü niyetli bir hisse senedi grafiğini devreye soktu.[.]ru) bir forex broker platformunun kimliğine bürünme (fxbulls[.]com).

Saldırganların amacı, hedeflenen tüccarları sosyal mühendislik yoluyla DarkMe kötü amaçlı yazılımını yüklemeleri için kandırmaktı.

Kullandıkları taktikler arasında İngilizce ve Rusça mesajlar yayınlamak, ticaret konusunda rehberlik istemek veya teklif etmek ve grafik teknik analizi ve grafik gösterge araçlarıyla ilgili sahte hisse senedi ve finansal araçları yaymak yer alıyor.

Bu yeni gözlemlenen DarkMe kötü amaçlı yazılım kampanyasına yönelik güvenlik ihlali göstergelerinin (IoC’ler) tam listesine buradan ulaşabilirsiniz.

Water Hydra korsanları geçmişte diğer sıfır gün güvenlik açıklarından da yararlanmıştı. Örneğin, bir yama yayınlanmadan birkaç ay önce, 500 milyondan fazla kullanıcı tarafından kullanılan WinRAR yazılımındaki yüksek önemdeki bir güvenlik açığını (CVE-2023-38831) ticari hesapların güvenliğini tehlikeye atmak için kullandılar.

Diğer satıcılar daha sonra CVE-2023-38831’in istismarını aralarında Rusya, Çin ve Kuzey Kore’deki Sandworm, APT28, APT40, DarkPink (NSFOCUS) ve Konni (Knownsec) tehdit gruplarının da bulunduğu çok sayıda hükümet destekli bilgisayar korsanlığı grubuyla ilişkilendirdi.