Mali grafik işleme birimlerini (GPU) etkileyen birkaç kritik güvenlik açıkları ortaya çıktı ve bilgisayar korsanlarının cihazların tam kontrolünü elde etmek için GPU sürücülerindeki kusurlardan yararlanmasına izin verdi.

CVE-2022-22706 ve CVE-2021-39793 olarak izlenen güvenlik açıkları, milyonlarca cihazı, yükseltme saldırılarını ayrıcalıklı hale getirerek, saldırganların güvenlik mekanizmalarını atlamasını, bellek izinlerini manipüle etmesini ve rasgele kodu bir kök kullanıcı olarak yürütmesini sağlıyor.

Teknik Arıza: Kusur Nasıl Çalışır

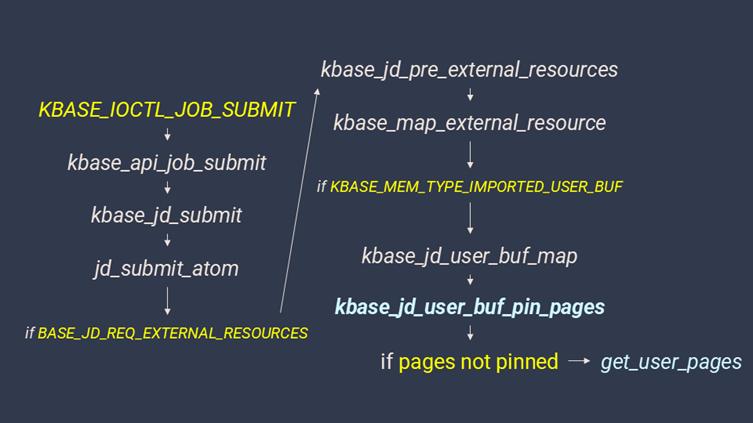

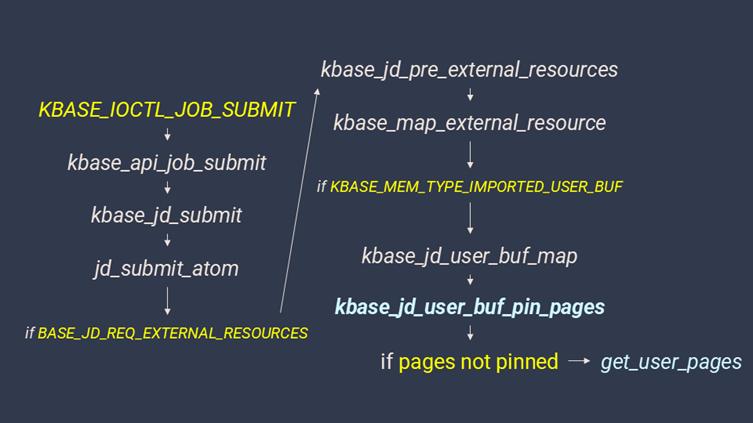

Sorunun merkezinde Mali GPU çekirdek sürücüsündeki KBASE_JD_USER_BUF_PIN_PAGES () işlevi var.

GPU işlemlerini ve bellek arabellek izinlerini yönetmekten sorumlu olan bu işlev, izin bayraklarını doğru bir şekilde uygulanamaz.

Özellikle, yalnızca KBASE_REG_GPU_WR bayrağını (GPU yazma erişimini temsil eder) kontrol eder ve KBASE_REG_CPU_WR bayrağını yok sayar (CPU yazma erişimini gösterir).

Bu gözetim, kötü niyetli uygulamaların, salt okunur bellek bölgelerine yazma erişimi elde etmeleri ve sahip olmamaları gereken ayrıcalıklar vermesi için kapıyı açar. Etkilenen sürücüler aşağıdaki sürümleri içerir:

- Midgard GPU çekirdek sürücüsü: R26P0 ila R31p0

- Bifrost GPU Çekirdek Sürücüsü: R0P0 ila R35P0

- Valhall GPU Çekirdek Sürücüsü: R19p0 ila R35P0

Kavram Kanıtı

Star Labs raporuna göre, araştırmacılar bu güvenlik açıklarının kök erişimi elde etmek için nasıl kullanıldığını gösterdiler:

Söküm Adımları

- Bellek Manipülasyonu: Bilgisayar korsanları önce yazma izinleri içeren bir bellek sayfası ayırır ve daha sonra sürücüyü haritalamasını manipüle ederek kısıtlamaları atlayarak kullanırlar.

- Çekirdek süreçlerini kaçırma: Yeni bululan yazma erişimlerini kullanarak, saldırganlar init veya vold gibi ayrıcalıklı sistem işlemlerini kurutabilirler.

- Artan ayrıcalıklar: Hacker’lar Selinux’u (Android’in temel güvenlik uygulama mekanizması) devre dışı bırakabilir ve keyfi kod yürütebilir.

- Kök seviyesi ters kabuk: Selinux devre dışı bırakıldığında, uzak saldırganların kök erişimini ve tehlikeye atılan cihazın tam kontrolünü kazanmasına izin veren bir ters kabuk yükü yürütülür.

İşte yamalı sürücüden sabit güvenlik açığını vurgulayan kod:

@@ -1683,7 +1683,8 @@

kbase_jd_user_buf_unmap(kctx, reg->gpu_alloc,

- (reg->flags & KBASE_REG_GPU_WR));

+ (reg->flags & (KBASE_REG_CPU_WR | KBASE_REG_GPU_WR)));

Düzeltme, hem CPU hem de GPU yazma izinlerinin doğrulanmasını sağlayarak kbase_reg_cpu_wr bayrak kontrolünü tanıtarak KBASE_REG_GPU_WR ile birlikte.

İstismar, donanım seviyesi güvenlik açıklarının şiddetinin altını çizmektedir. Bu teknikten yararlanan saldırganlar şunları yapabilir:

- Kişisel Verileri Çalın: Fotoğraflar, belgeler ve diğer hassas bilgiler eklenebilir.

- Konuşmalara Casusluk: Mikrofonlar ve kameralar uzaktan etkinleştirilebilir.

- Tuğla cihazlar: Saldırganlar, kritik sistem bileşenlerini bozarak cihazları kullanılamaz hale getirebilir.

Saldırının önemli bir gösterimi, kök bir ters kabuk elde etmek, Selinux uygulamasını atlamak ve Vold ve Init gibi sistem işlemlerini ele geçirmek için kötü niyetli yükler kullanmayı içeriyordu.

Aşağıdaki Termux çıkışı, istismarın ayrıcalıksız bir uygulama kullanıcısından nasıl kaynaklandığını gösterir:

~ $ cat /proc/self/attr/current

u:r:untrusted_app_27:s0:c222,c256,c512,c768

~ $ id

uid=10222(u0_a222) gid=10222(u0_a222) groups=10222(u0_a222),3003(inet),9997(everybody)Mali GPU sürücülerindeki güvenlik açıkları, donanım seviyesindeki istismarların artan sofistike olmasını açık bir hatırlatma görevi görüyor.

“Hackerlar cihazınızın tam kontrolünü elde etmek için GPU kusurlarından yararlanabilir” ifadesi artık varsayımsal bir senaryo değil – zamanında güvenlik güncellemelerinin ve yüksek kullanıcı uyanıklığının önemini vurgulayan bir gerçektir.

Mali GPU sürücüleri olan bir cihaz kullanıyorsanız, yazılımınızı güncellemek için hemen harekete geçin veya verilerinizi ve gizliliğinizi korumak için güvenlik açıklarını düzeltin.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free