En son araştırma raporunda, siber güvenlik firması Veriti, Openai’nin ChatGPT altyapısında bir güvenlik açığının aktif olarak sömürülmesini tespit etti. Hackread.com ile paylaşılan araştırmaları, orta şeffaf bir sorun olarak sınıflandırılmasına rağmen, gerçek dünyadaki senaryolarda aktif olarak silahlandırılan bir sunucu tarafı istek (SSRF) kusuru olan CVE-2024-27564’e odaklanıyor.

Veriti’nin soruşturması bazı rahatsız edici bulguları ortaya çıkardı. Dikkate değer bir keşif, tek bir haftada sadece bir kötü amaçlı IP adresinden kaynaklanan 10.479 saldırı denemesi ile saldırı denemesidir.

Ayrıca, kuruluşların, özellikle%35’inin, güvenlik sistemlerindeki izinsiz giriş önleme sistemleri (IP’ler), Web Uygulama Güvenlik Duvarları (WAF) ve geleneksel güvenlik duvarları dahil olmak üzere yanlış yapılandırmalar nedeniyle yetersiz bir şekilde korunmadığı bulunmuştur.

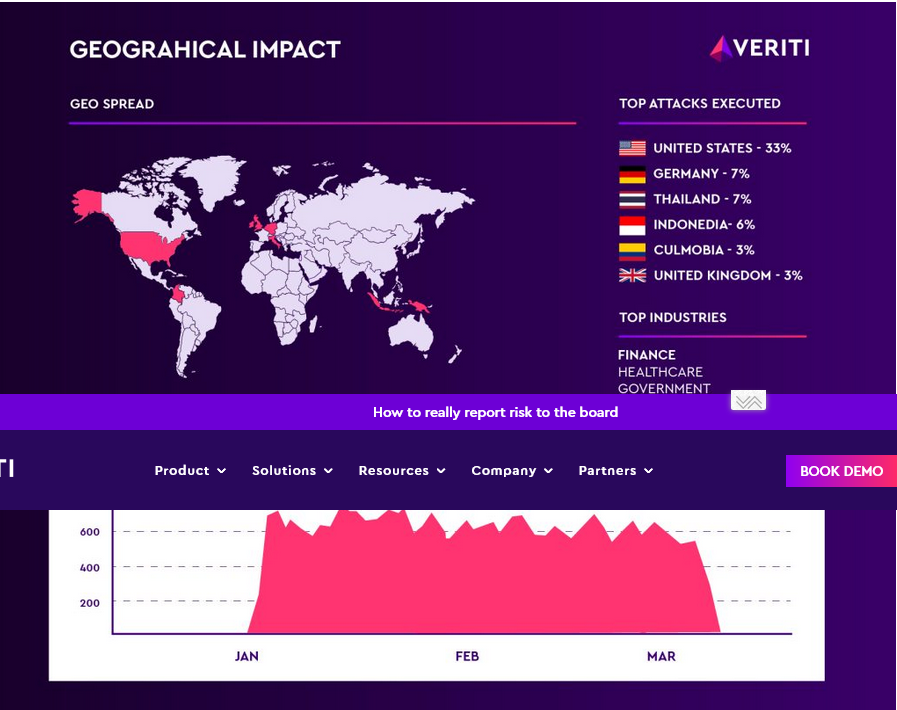

Bu saldırının küresel bir etkisi var, ABD%33 ile en yüksek saldırı konsantrasyonu yaşıyor, bunu Almanya ve Tayland, her biri%7 ile. Etkilenen diğer bölgeler arasında Endonezya, Kolombiya ve Birleşik Krallık bulunmaktadır. Aşağıdaki grafik, Ocak ayında faaliyette bir artış sergileyen ve ardından Şubat ve Mart aylarında bir düşüş göstererek zaman içinde saldırı eğilimini göstermektedir.

Araştırma, finans sektörünü özellikle bu saldırılar için birincil hedef olarak tanımlamaktadır. Bu, bankaların ve fintech şirketlerinin yapay zeka odaklı hizmetler ve API entegrasyonları konusundaki ağır güvenine atfedilir, bu da onları iç kaynakları ve hassas verileri tehlikeye atabilecek SSRF saldırılarına duyarlı hale getirir.

Finansal kurumlar için potansiyel sonuçlar arasında veri ihlalleri, yetkisiz işlemler, düzenleyici cezalar ve büyük itibar hasarı bulunmaktadır. Ayrıca, araştırmacılar kritik bir noktaya dikkat çekti: “Hiçbir güvenlik açığı önemli değil, saldırganlar bulabilecekleri zayıflıklardan yararlanacaklar.” Özellikle bu yüksek değerli kuruluşlar için, orta yüzlük güvenlik açıklarının görünümlü bir hata olabileceğini vurgulamaktadırlar.

Tipik olarak, güvenlik uygulamalarında, öncelik genellikle kritik ve yüksek şiddetli güvenlik açıklarına verilir. Bununla birlikte, Veriti’nin araştırmasının gösterdiği gibi, saldırganlar fırsatçıdır, ciddiyet sıralamasına bakılmaksızın karşılaştıkları zayıflıkları kullanırlar. Bu nedenle, güvenlik açığı önceliklendirmesi sadece şiddet skorlarına dayanmamalıdır, çünkü saldırı eğilimleri hızla değişebilir ve önemsiz olarak kabul edildiğinde güvenlik açıkları tercih edilen saldırı vektörleri haline gelebilir.

Veriti ayrıca, güvenlik ekipleri için değerli zeka sağlayarak bu güvenlik açığından yararlanmak için aktif olarak yer alan IP adreslerinin bir listesini belirledi. CVE-2024-27564 ile ilişkili riskleri azaltmak için araştırmacılar, güvenlik ekiplerinin IPS, WAF ve güvenlik duvarı yapılandırmalarını derhal gözden geçirmelerini öneriyor. Ayrıca, belirlenen kötü amaçlı IP adreslerinden kaynaklanan saldırı girişimleri için günlükleri aktif olarak izlemeli ve risk yönetimi stratejilerinde AI ile ilgili güvenlik boşluklarının değerlendirilmesine öncelik vermelidirler.