Veeam yedekleme sunucuları, çok sayıda yüksek profilli fidye yazılımı çetesiyle çalıştığı bilinen en az bir tehdit grubu tarafından hedefleniyor.

Veeam Yedekleme ve Çoğaltma (VBR) yazılımındaki yüksek önem dereceli bir güvenlik açığı için bir açıktan yararlanmanın kullanıma sunulmasından bir haftadan kısa bir süre sonra, 28 Mart’tan bu yana izinsiz girişlerde FIN7 saldırılarını yansıtan kötü amaçlı etkinlik ve araçlar gözlemlendi.

CVE-2023-27532 olarak izlenen güvenlik sorunu, VBR yapılandırmasında saklanan şifrelenmiş kimlik bilgilerini yedekleme altyapısındaki kimliği doğrulanmamış kullanıcılara ifşa ediyor. Bu, yedekleme altyapısı ana bilgisayarlarına erişmek için kullanılabilir.

Yazılım satıcısı sorunu 7 Mart’ta düzeltti ve geçici çözüm talimatları sağladı.

23 Mart’ta Horizon3 sızma testi şirketi, CVE-2023-27532 için bir güvenlik açığı yayınladı; bu, aynı zamanda güvenli olmayan bir API uç noktasının, kimlik bilgilerini düz metin olarak çıkarmak için nasıl kötüye kullanılabileceğini de gösterdi. Güvenlik açığından yararlanan bir saldırgan, kodu en yüksek ayrıcalıklarla uzaktan da çalıştırabilir.

O sırada Huntress Labs, hala savunmasız görünen yaklaşık 7.500 internete açık VBR ana bilgisayarı olduğu konusunda uyardı.

FIN7 bağlantıları

Finlandiya siber güvenlik ve gizlilik şirketi WithSecure’daki tehdit araştırmacıları bu hafta yayınladıkları bir raporda, Mart ayı sonlarında gözlemledikleri saldırıların, genel web üzerinden erişilebilen Veeam Backup and Replication yazılımı çalıştıran sunucuları hedef aldığını belirtiyor.

Taktikler, teknikler ve prosedürler, daha önce FIN7’ye atfedilen faaliyetlere benzerdi.

Araştırmacılar, kampanyanın zamanlamasına, güvenliği ihlal edilmiş sunucularda açık TCP bağlantı noktası 9401’e ve VBR’nin savunmasız bir sürümünü çalıştıran ana bilgisayarlara dayanarak, davetsiz misafirin erişim ve kötü amaçlı kod yürütme için CVE-2023-27532 güvenlik açığından büyük olasılıkla yararlandığına inanıyor.

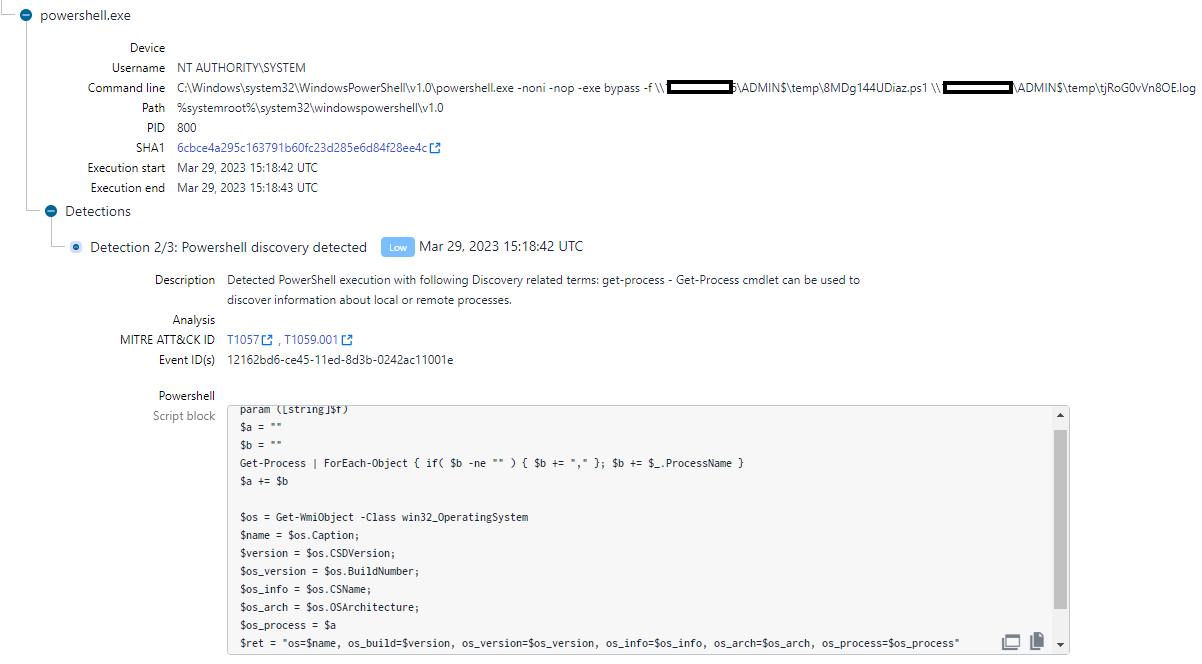

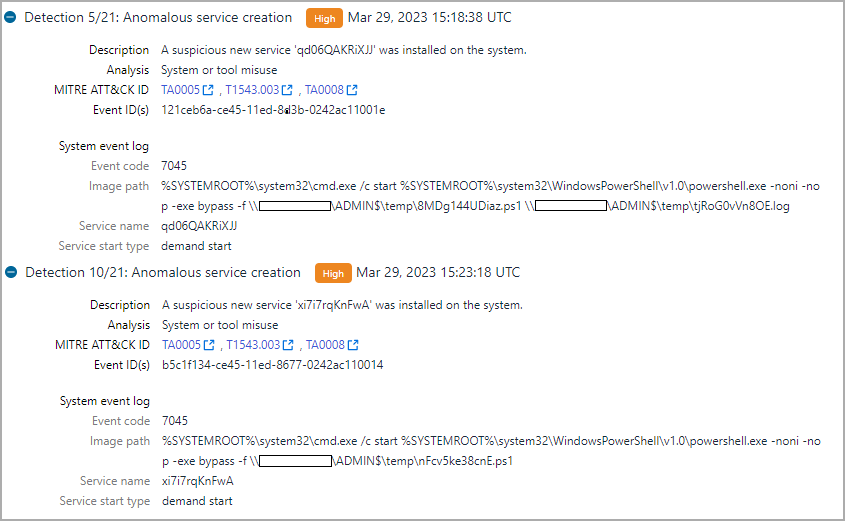

Araştırmacılar, WithSecure’un Endpoint Detection and Response (EDR) telemetri verilerini kullanarak bir tehdit avı çalışması gerçekleştirirken, bazı Veeam sunucularının şüpheli uyarılar oluşturduğunu fark etti (örn. sqlservr.exe yumurtlama cmd.exe ve PowerShell betiklerini indirme).

kaynak: Güvenli

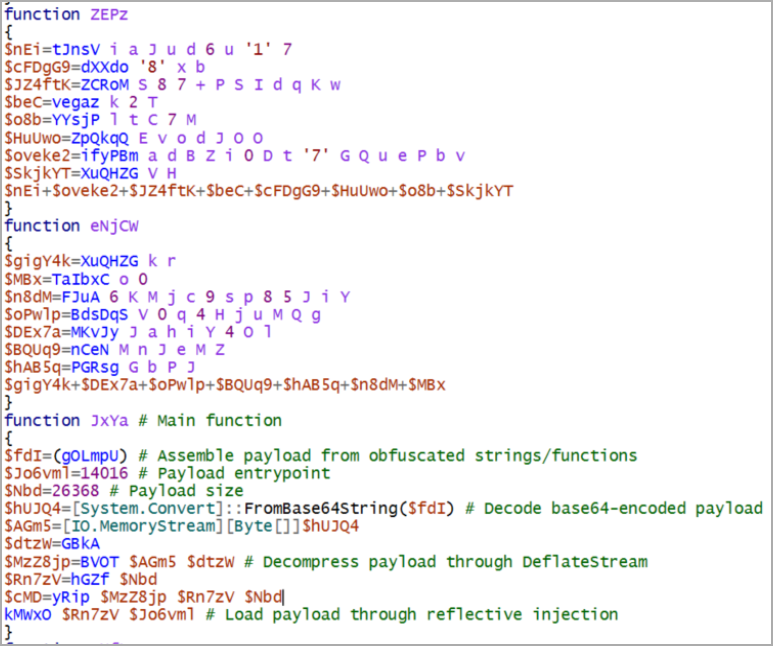

Daha yakından bakıldığında, tehdit aktörünün başlangıçta, güvenliği ihlal edilmiş makinede yürütülecek bir yük (DiceLoader/Lizar arka kapısı) içeren FIN7’ye atfedilen geçmiş saldırılarda görülen PowerTrash PowerShell komut dosyasını çalıştırdığını gösterdi.

Tirion olarak da izlenen DiceLoader, geçmişte FIN7 kötü niyetli etkinliğiyle de ilişkilendirilmişti. Bu çeteye atfedilen daha yeni olayların, Mandiant araştırmacılarının PowerPlant adını verdiği farklı bir arka kapıdan yararlandığını belirtmekte fayda var.

kaynak: Güvenli

WithSecure, PowerShell betiklerinin adlarının (icsnd16_64refl.ps1, icbt11801_64refl.ps1) daha önce FIN7 dosyaları için bildirilen adlandırma kuralını takip eden saldırılarda görüldü.

WithSecure’da kıdemli bir araştırmacı olan Neeraj Singh, BleepingComputer’a FIN7 etkinliğiyle ilgili tek bağlantının DiceLoader ve PowerTrash olmadığını söyledi.

Bir PowerShell betiği (host_ip.ps1) IP adreslerini ana bilgisayar adlarına çözümlemek için ve saldırının yanal hareket aşamasında keşif için kullanılan özel bir kişinin de FIN7’nin araç setinin bir parçası olduğu bilinmektedir.

kaynak: Güvenli

Singh, FIN7’ye atfedilen faaliyetle ilgili önceki raporlarla başka teknik örtüşmeler de gözlemlediklerini söyledi. Bazı örnekler, dosya adlandırma kurallarının yanı sıra komut satırı yürütme kalıplarıdır.

Ana bilgisayara eriştikten sonra, bilgisayar korsanları kötü amaçlı yazılımlarını, çeşitli komutları ve özel komut dosyalarını kullanarak sistem ve ağ bilgilerinin yanı sıra Veeam yedekleme veritabanından kimlik bilgilerini topladı.

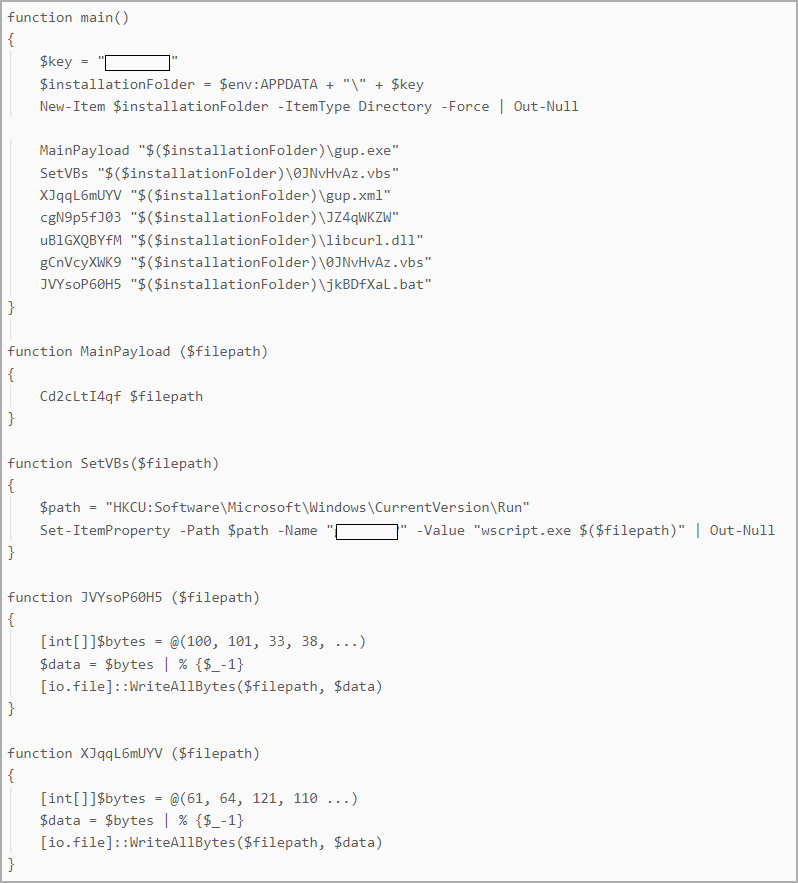

WithSecure’deki araştırmacılar, DiceLoader’ın kalıcılığının PowerHold adlı özel bir PowerShell betiği aracılığıyla elde edildiğini ve tehdit aktörünün çalınan kimlik bilgilerini kullanarak yanal hareket etmeye çalıştığını, WMI çağrıları ve ‘net paylaşım’ komutlarıyla erişimlerini test ettiğini ekledi.

kaynak: Güvenli

WithSecure, saldırganın yanal hareket çabasında başarılı olduğunu bildirir. Bilgisayar korsanları, çalınan kimlik bilgilerini kullanarak, hedefin yönetici paylaşımlarına PowerShell betiklerini bırakmak için SMB iletişim protokolüne güvendiler.

kaynak: Güvenli

Saldırılar, son yükü yerleştirmeden veya yürütmeden önce kesintiye uğradığından, bu kampanyadaki tehdit aktörlerinin nihai hedefi belirsizliğini koruyor.

Ancak araştırmacılar, saldırı zinciri başarılı bir şekilde tamamlanırsa izinsiz girişlerin fidye yazılımının dağıtılmasıyla sona ermiş olabileceğini söylüyor. Veri hırsızlığı başka bir potansiyel sonuç olabilirdi.

WithSecure, Veeam Yedekleme ve Çoğaltma yazılımını kullanan kuruluşların sağladıkları bilgileri dikkate almalarını ve bu bilgileri ağlarında güvenlik ihlali belirtileri aramak için kullanmalarını önerir.

İlk kabuk komutlarını çalıştırmanın kesin yöntemi bilinmese ve CVE-2023-27532’nin kötüye kullanıldığına dair kanıtlar net olmasa bile, diğer tehdit aktörleri bundan yararlanmaya çalışabileceğinden şirketler güvenlik açığını yamalamaya öncelik vermelidir.

FIN7, kötü şöhretli Conti sendikası, REvil, Maze, Egregor ve BlackBasta tarafından yürütülenler de dahil olmak üzere çeşitli fidye yazılımı operasyonlarıyla ortaklığıyla tanınır.

Son zamanlarda, IBM araştırmacıları, güvenliği ihlal edilmiş ana bilgisayara erişim sağlayan ve aynı zamanda daha fazla kalıcılık için bir Cobalt Strike işaretçisi yerleştirmeye izin veren Domino adlı yeni bir kötü amaçlı yazılım türünü dağıtmak için eski Conti üyeleriyle bir araya gelen FIN7 hakkında bir rapor yayınladı.

IBM araştırmacıları raporlarında, Domino ve FIN7 arasındaki bağlantının DiceLoader ile büyük kod çakışmasına dayandığını belirtiyor.