JSCamblers’taki siber güvenlik araştırmacıları sofistike bir Web Simging Çevrimiçi perakendecileri hedefleyen kampanya. Kampanya, eski bir uygulama programlama arayüzü kullanıyor (API) Çalınan kredi kartı ayrıntılarını kötü amaçlı sunuculara iletmeden önce gerçek zamanlı olarak doğrulamak için. Bu teknik, saldırganların sadece aktif ve geçerli kart numaralarını topladıklarından emin olmalarını sağlar ve operasyonlarının verimliliğini ve potansiyel kârını önemli ölçüde artırır.

Hackread.com ile paylaşılan JSCRAMBLER’in analizine göre, bu web süzme işlemi en azından Ağustos 2024’ten beri devam ediyor. Saldırı, yasal ödeme formlarını taklit etmek için tasarlanmış kötü amaçlı JavaScript kodunun enjeksiyonu ile başlıyor. Bu kod, müşteri ödeme bilgilerini girildikçe yakalar. İkinci aşama, Web Uygulaması Güvenlik Duvarları tarafından gerçekleştirilenler gibi statik güvenlik analizlerinden önemli URL’leri gizleyen baz64 kodlu bir dize kullanarak gizlemeyi içerir (WAFS).

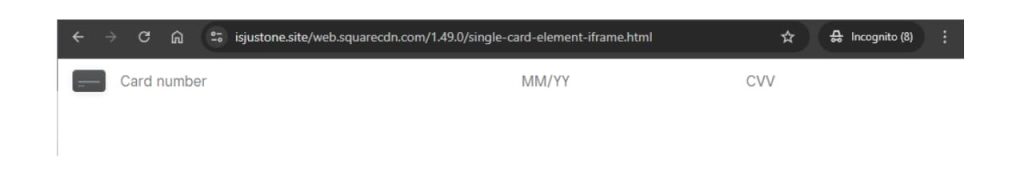

Bu kampanyadaki temel yenilik, kullanımdan kaldırılmış bir versiyonunu kullanmasında yatmaktadır. Stripe APIveriler saldırganların sunucularına gönderilmeden önce kartın geçerliliğini doğrulamak için popüler bir ödeme işleme hizmeti. Üçüncü aşamada, meşru şerit iframe gizlenir ve aldatıcı bir taklit ile değiştirilir ve “Yer Siparişi” düğmesi klonlanır ve orijinali gizler. Girilen ödeme verileri, Stripe’nin API’sı kullanılarak doğrulanır ve onaylanırsa kart ayrıntıları, saldırganlar tarafından kontrol edilen bir damla sunucusuna hızlı bir şekilde iletilir. Daha sonra kullanıcıdan bir hata mesajını takip ederek sayfayı yeniden yüklemesi istenir.

Araştırmacılar, etkilenen çevrimiçi perakendecilerin öncelikle popüler e-ticaret platformları kullananlar olduğunu belirlediler. Woocommerce– WordPressVe Önsöz. Ayrıca gözlemlediler Sessiz Skimmer varyantlar, ancak tutarlı değil. Ablehestitive olduğundan şüphelenilen bir figür olan yaklaşık 49 etkilenen tüccar, saldırının ikinci ve üçüncü aşamalarına hizmet etmek için kullanılan iki alanla birlikte tanımlandı. Aynı sunucuda ek 20 alan da algılandı. JScrambler, tehlikeye atılan 15 sitenin konuyu ele aldığını bildirdi.

Daha fazla problama, sıyırıcı komut dosyalarının dinamik olarak oluşturulduğunu ve hedeflenen her web sitesine göre uyarlandığını, bu da yüksek derecede sofistike ve otomatik dağıtım gösterdiğini ortaya koydu. Araştırmacılar, ek kurbanları tanımlamak için yönlendirici başlığını manipüle eden bir kaba zorlama tekniği kullandılar.

Bir örnekte, Skimmer kare bir ödeme iframe Iframe ile taklit ederken, diğer bazı durumlarda, kripto para cüzdanları gibi skimmer enjekte edilen ödeme seçenekleri, dinamik olarak sahte ekler Metamk Bağlantı pencereleri. Bununla birlikte, bu denemelerle ilişkili cüzdan adresleri çok az aktivite göstermez veya hiç bir aktivite göstermedi.

Onların Blog yazısıAraştırmacılar, tüccarları yetkisiz komut dosyası enjeksiyonlarını tespit etmek için gerçek zamanlı web sayfası izleme çözümleri uygulamaları konusunda uyarırken, üçüncü taraf servis sağlayıcılar (TPSP’ler), IFrame kaçırma ve form değişikliklerini önlemek için sertleştirilmiş IFrame uygulamalarını benimseyerek güvenliği artırabilir.

Araştırmacılar, “JScrambler’in araştırma ekibi bu kampanyayı izlemeye devam ediyor ve tüm çevrimiçi tüccarları müşteri tarafı tehditlerine karşı güvenlik önlemlerine öncelik vermeye çağırıyoruz” dedi.