Devam eden saldırılar, 40.000’den fazla etkin yüklemeye sahip, Güzel Çerez Onay Afişi adlı bir WordPress tanımlama bilgisi izni eklentisindeki Kimliği Doğrulanmamış Depolanmış Siteler Arası Komut Dosyası Çalıştırma (XSS) güvenlik açığını hedefliyor.

XSS saldırılarında, tehdit aktörleri, savunmasız web sitelerine, ziyaretçilerin web tarayıcılarında çalışacak kötü amaçlı JavaScript komut dosyaları enjekte eder.

Etki, hassas bilgilere yetkisiz erişim, oturumun ele geçirilmesi, kötü amaçlı web sitelerine yönlendirme yoluyla kötü amaçlı yazılım bulaşmaları veya hedefin sisteminin tamamen ele geçirilmesini içerebilir.

Saldırıları tespit eden WordPress güvenlik şirketi Defiant, söz konusu güvenlik açığının, kimliği doğrulanmamış saldırganların, yama uygulanmamış eklenti sürümleri (2.10.1’e kadar ve dahil) çalıştıran WordPress web sitelerinde hileli yönetici hesapları oluşturmasına da izin verdiğini söylüyor.

Bu kampanyada kullanılan güvenlik açığı, Ocak ayında 2.10.2 sürümünün yayınlanmasıyla birlikte yamalandı.

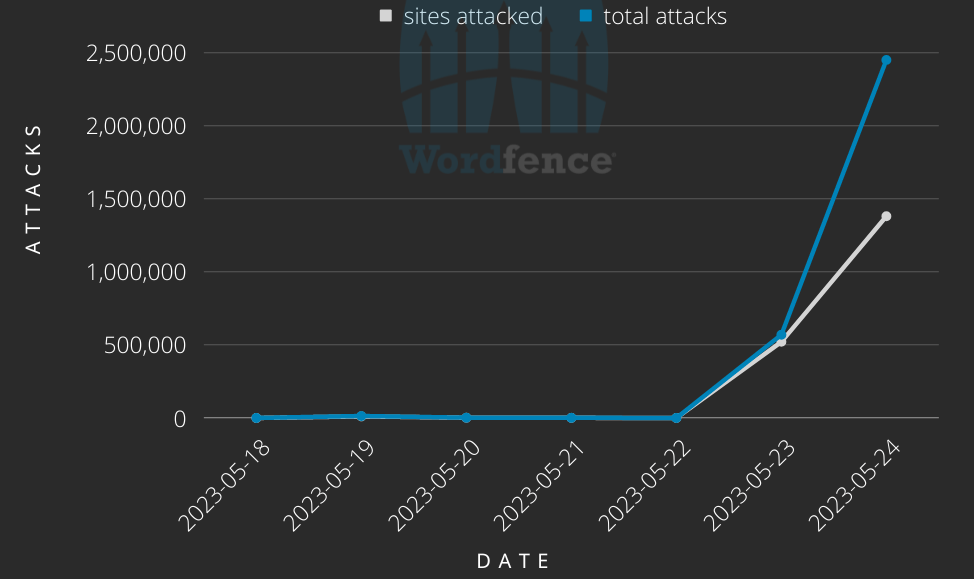

Tehdit analisti Ram Gall, “Kayıtlarımıza göre, güvenlik açığı 5 Şubat 2023’ten beri aktif olarak saldırıya uğradı, ancak bu, güvenlik açığına karşı gördüğümüz en büyük saldırı” dedi.

“23 Mayıs 2023’ten bu yana yaklaşık 14.000 IP adresinden 1,5 milyondan fazla siteye yönelik yaklaşık 3 milyon saldırıyı engelledik ve saldırılar devam ediyor.”

Bu devam eden saldırı kampanyasının büyük ölçekli doğasına rağmen Gall, tehdit aktörünün, savunmasız bir eklenti sürümü çalıştıran bir WordPress sitesini hedeflerken bile muhtemelen bir yük dağıtmayacak, yanlış yapılandırılmış bir istismar kullandığını söylüyor.

Buna rağmen, Beautiful Cookie Consent Banner eklentisini kullanan web sitelerinin yöneticilerine veya sahiplerine eklentiyi en son sürüme güncellemeleri tavsiye edilir çünkü başarısız bir saldırı bile eklentinin nsc_bar_bannersettings_json seçeneğinde saklanan yapılandırmasını bozabilir.

Eklentinin yamalı sürümleri de, web sitesinin bu saldırılarda hedef alınması durumunda kendini onarması için güncellendi.

Mevcut saldırı dalgası, web sitelerine kötü amaçlı bir yük enjekte edemese de, bu kampanyanın arkasındaki tehdit aktörü bu sorunu her an çözebilir ve açıkta kalan tüm siteleri potansiyel olarak etkileyebilir.

Geçen hafta, tehdit aktörleri, Essential Addons for Elementor ve WordPress Advanced Custom Fields eklentilerinin güvenlik açığı bulunan sürümlerini çalıştıran WordPress web siteleri için interneti araştırmaya da başladı.

Kampanyalar, kimliği doğrulanmamış saldırganların sırasıyla yönetici şifrelerini sıfırladıktan ve ayrıcalıklı erişim elde ettikten sonra web sitelerini ele geçirmelerine izin veren kavram kanıtı (PoC) istismarlarının yayınlanmasından sonra başladı.