Çekirdek modu sürücülerinde imzaları taklit etmek için öncelikle yerel Çince konuşan tehdit aktörleri tarafından bir Microsoft Windows ilke açığından yararlanıldığı gözlemlendi.

The Hacker News ile paylaşılan iki bölümlük ayrıntılı bir raporda Cisco Talos, “Aktörler, süresi dolmuş sertifikalarla imzalanmış kötü niyetli ve doğrulanmamış sürücüleri yüklemek için çekirdek modu sürücülerinin imza tarihini değiştiren birden fazla açık kaynaklı araçtan yararlanıyor.” Dedi. Çekirdeğe erişim bir sisteme tam erişim ve dolayısıyla tam bir uzlaşma sağladığından, bu büyük bir tehdittir.

Sorumlu açıklamanın ardından Microsoft, tehdidi azaltmak için tüm sertifikaları engellemek için adımlar attığını söyledi. Ayrıca, soruşturmasının “faaliyetin birkaç geliştirici programı hesabının kötüye kullanılmasıyla sınırlı olduğunu ve herhangi bir Microsoft hesabı güvenliği ihlali tespit edilmediğini” bulduğunu belirtti.

Teknoloji devi, olaya karışan geliştirici program hesaplarını askıya almanın yanı sıra, tehdit aktörlerinin sürücülerin kullanılmasından önce güvenliği ihlal edilmiş sistemlerde yönetici ayrıcalıkları elde ettiğini vurguladı.

Windows üreticisinin, fidye yazılımı saldırganlarının istismar sonrası etkinlik için Microsoft imzalı sürücüleri kullanmasını önlemek için Aralık 2022’de benzer engelleme korumaları başlattığını belirtmekte fayda var.

Çekirdek modu sürücülerin Microsoft’un Dev Portal’ından alınan bir sertifikayla dijital olarak imzalanmasını gerektiren sürücü imzası uygulaması, güvenlik çözümlerinden kaçmak, sistem süreçlerini kurcalamak ve kalıcılığı sürdürmek için potansiyel olarak silah haline getirilebilecek kötü niyetli sürücülere karşı çok önemli bir savunma hattıdır. .

Cisco Talos tarafından keşfedilen yeni zayıflık, çekirdek modu sürücülerinde imzaların taklit edilmesini mümkün kılarak, Windows sertifika ilkelerinin atlanmasına izin verir.

Bu, uyumluluğu sürdürmek için Microsoft tarafından oluşturulan ve çapraz imzalı sürücülere “29 Temmuz 2015’ten önce yayınlanan ve desteklenen çapraz imzalı bir sertifikaya zincirlenen bir son varlık sertifikasıyla imzalanmışlarsa” izin veren bir istisna nedeniyle mümkün olmuştur. [certificate authority].”

Siber güvenlik şirketi, “Üçüncü istisna, sertifikanın desteklenen bir çapraz imzalı sertifika yetkilisine zincirlenmesi koşuluyla, yeni derlenmiş bir sürücünün 29 Temmuz 2015’ten önce verilmiş veya süresi dolmuş iptal edilmemiş sertifikalarla imzalanmasına izin veren bir boşluk oluşturuyor.” söz konusu.

Sonuç olarak, bu şekilde imzalanan bir sürücünün bir Windows aygıtına yüklenmesi engellenmeyecek ve böylece tehdit aktörlerinin, doğrulama için Microsoft’a göndermeden binlerce kötü amaçlı, imzalanmış sürücüyü dağıtmak için escape maddesinden yararlanmasına olanak sağlanacaktır.

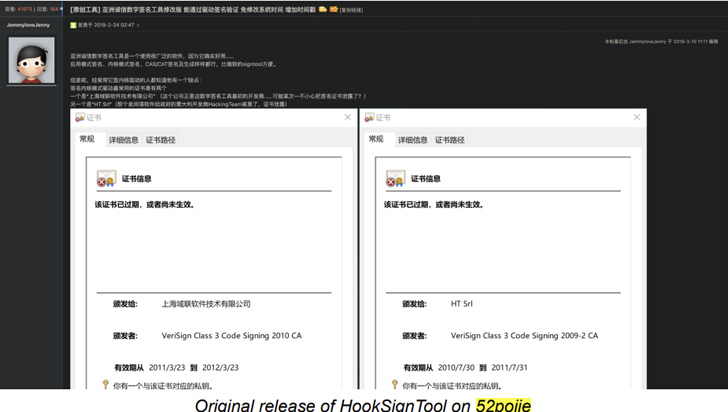

Bu hileli sürücüler, sırasıyla 2019 ve 2018’den beri halka açık olan HookSignTool ve FuckCertVerifyTimeValidity gibi imza zaman damgası sahtecilik yazılımları kullanılarak dağıtılır.

HookSignTool’a 7 Ocak 2020’den beri GitHub aracılığıyla erişilebilirken, FuckCertVerifyTimeValidity kod barındırma hizmetine ilk kez 14 Aralık 2018’de bağlandı.

Cisco Talos, “HookSignTool, Windows API’ye bağlanma ve meşru bir kod imzalama aracının içe aktarma tablosunu manuel olarak değiştirme kombinasyonu yoluyla imzalama işlemi sırasında bir sürücünün imza tarihini değiştiren bir sürücü imzası dövme aracıdır” dedi.

Spesifik olarak, yürütme sırasında imzalama zaman damgasını değiştirmek için bir sertifikanın zaman geçerliliğini doğrulayan CertVerifyTimeValidity işlevine bağlanmayı içerir.

“Bu küçük proje, işaret aracının doğrulamasını engelliyor. [sic] FuckCertVerifyTimeValidity için GitHub sayfasında, “sertifika zaman geçerliliği ve sistem saatini manuel olarak değiştirmeden çöp kutunuzu eski sertifika ile imzalamanıza izin verin” yazıyor.

🔐 PAM Güvenliği – Hassas Hesaplarınızı Güvenceye Almak İçin Uzman Çözümler

Uzmanlar tarafından yönetilen bu web semineri, sizi ayrıcalıklı erişim güvenliği stratejinizi dönüştürmek için ihtiyaç duyduğunuz bilgi ve stratejilerle donatacak.

Yerinizi Ayırın

“Crypt32!CertVerifyTimeValidity içine kancayı kurar ve her zaman 0 döndürmesini sağlar ve kernel32!GetLocalTime’ın istediğiniz gibi dönmesini sağlar, çünkü 2011 yılından bir sertifika imzalamak için signtool’un komut satırına “-fuckyear 2011″ ekleyebilirsiniz.”

Bununla birlikte, başarılı bir sahtecilikten kurtulmak için, sertifikanın özel anahtarı ve parolasıyla birlikte 29 Temmuz 2015’ten önce verilmiş, iptal edilmemiş bir kod imzalama sertifikası gerekir.

Cisco Talos, GitHub’da bir FuckCertVerifyTimeValidity deposunda barındırılan bir PFX dosyasında anahtarlar ve parolalar içeren bir düzineden fazla kod imzalama sertifikası bulduğunu söyledi. Bu sertifikaların nasıl elde edildiği hemen belli değil.

Dahası, HookSignTool’un dijital haklar yönetimi (DRM) bütünlük kontrollerini atlamak için kırılmış sürücüleri yeniden imzalamak için kullanıldığı ve “Juno_Jr” adlı bir aktörün meşru bir yazılım önbelleğe alma çözümü olan PrimoCache’in kırılmış bir sürümünü piyasaya sürdüğü gözlemlendi. , 9 Kasım 2022’de bir Çin yazılımı kırma forumunda.

“Kırık sürümde […]Talos araştırmacıları, yamalı sürücü, orijinal olarak ‘Shenzhen Luyoudashi Technology Co., Ltd.’ adına verilen ve GitHub’daki PFX dosyasında bulunan bir sertifikayla yeniden imzalandı” dedi. imzalı bir sürücüde DRM kontrollerini atlamaya çalışırken önemli bir barikat.”

Hepsi bu değil. HookSignTool, imza zaman damgasını taklit etmek için RedDriver olarak tanımlanan önceden belgelenmemiş bir sürücü tarafından da kullanılıyor. En az 2021’den beri aktif, tarayıcı trafiğini engellemek ve yerel ana bilgisayara (127.0.0.1) yeniden yönlendirmek için Windows Filtreleme Platformundan (WFP) yararlanan sürücü tabanlı bir tarayıcı korsanı olarak işlev görür.

Hedef tarayıcı, Liebao, QQ Tarayıcı, Sogou ve UC Tarayıcının yanı sıra Google Chrome, Microsoft Edge ve Mozilla Firefox gibi birçok popüler Çince tarayıcının işlem adlarını içeren sabit kodlu bir listeden rastgele seçilir.

Cisco Talos sosyal yardım araştırmacısı Chris Neal The Hacker News’e “İlk olarak Windows sürücülerinde sertifika zaman damgası sahteciliği araştırırken RedDriver’ı buldum” dedi. “Karşılaştığım ve hemen şüphe uyandıran ilk örneklerden biriydi. Dikkatimi çeken, RedDriver dosyasında saklanan web tarayıcılarının listesiydi.”

Bu tarayıcı trafik yeniden yönlendirmesinin nihai amacı net değildir, ancak böyle bir yeteneğin tarayıcı trafiğini paket düzeyinde kurcalamak için kötüye kullanılabileceğini söylemeye gerek yoktur.

RedDriver bulaşma zincirleri, “DnfClientShell32.exe” adlı bir ikili dosyanın yürütülmesiyle başlar ve bu da, kötü amaçlı sürücüyü indirmek için bir komut ve kontrol (C2) sunucusuyla şifreli iletişimi başlatır.

Neal, “İlk dosyanın teslimini gözlemlemedik, ancak dosyanın bir oyun dosyası gibi görünmek için paketlenmesi ve kötü niyetli bir indirme bağlantısı üzerinde barındırılması çok muhtemeldir” dedi. “Kurban muhtemelen yasal bir kaynaktan bir dosya indirdiğini düşündü ve yürütülebilir dosyayı çalıştırdı. ‘DNFClient’, Çin’de son derece popüler bir oyun olan ve genellikle ‘DNF’ olarak anılan ‘Dungeon Fighter Online’a ait bir dosyanın adıdır. .'”

Cisco Talos, “Kötü niyetli sürücüler geliştirmek için öğrenme eğrisi dik olduğu için, RedDriver muhtemelen oldukça yetenekli tehdit aktörleri tarafından geliştirildi.” Dedi. “Tehdit anadili Çince olan kişileri hedef alıyor gibi görünse de, yazarlar muhtemelen Çince konuşanlardır.”

“Yazarlar ayrıca, önceki geliştirme deneyimini gerektiren başka bir beceri seti olan yazılım geliştirme yaşam döngülerine aşinalık veya deneyim gösterdiler.”