Bitpixie olarak bilinen Windows Boot Manager’da kritik bir güvenlik açığı, saldırganların Bitlocker Drive şifrelemesini atlamasını ve Windows sistemlerinde yerel ayrıcalıkları artırmasını sağlar.

Güvenlik açığı, 2005’ten 2022’ye kadar önyükleme yöneticilerini etkiler ve yine de kurumsal güvenlik için önemli riskler oluşturarak, indirgeme saldırıları yoluyla güncellenmiş sistemlerde kullanılabilir.

Key Takeaways

1. Bitpixie lets attackers bypass BitLocker and escalate privileges.

2. Admin access is possible if a BitLocker PIN is known.

3. Patch KB5025885 is required to mitigate.

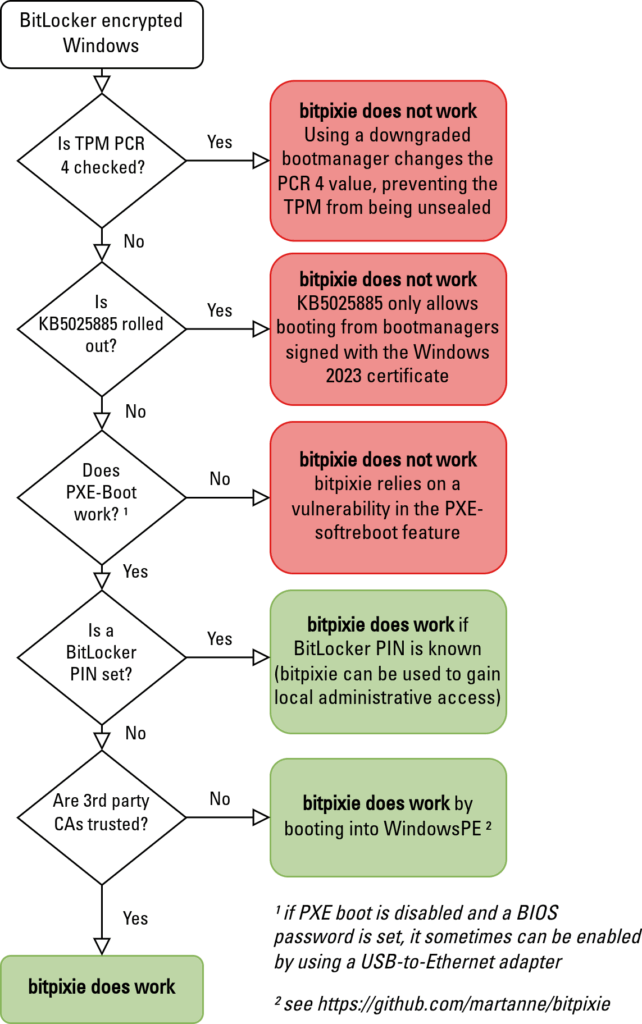

Bitpixie güvenlik açığı, Bitlocker Volume Ana Anahtarının (VMK) önyükleme işlemi sırasında bellekten düzgün bir şekilde silinmediği Windows Boot Manager’ın PXE (Ön Hızlı Yürütme Ortamı) Yumuşak Yeniden Başlatma özelliğindeki bir kusurdan kaynaklanır.

Bu güvenlik açığı, önyükleme yöneticisinin ağ önyükleme işlemlerini ele almasını etkileyen CVE-2023-21563 ile bağlantılıdır.

Bitpixie Windows Boot Manager Güvenlik Açığı’nı sömürmek

SYSS teknolojisi, sömürü sürecinin önyükleme yapılandırmasını ve bellek çıkarma mekanizmalarını hedefleyen sofistike iki aşamalı bir saldırı içerdiğini detaylandırıyor.

Saldırganlar önce kontrollü TFTP sunucusundan bir kurtarma önyükleme işlemi yüklemesini belirten kötü amaçlı bir önyükleme yapılandırma verileri (BCD) dosyası oluşturur.

Bu değiştirilmiş BCD dosyası, VMK’yı sistem belleğinde korurken saldırgan kontrollü bir Linux ortamını yükleyen bir PXE yumuşak yeniden başlatmayı tetiklemek için normal önyükleme sırasını yeniden yönlendirir.

Saldırı, Windows ölçülen önyükleme işleminde kullanılan güvenilir platform modülünü (TPM) ve platform yapılandırma kayıtlarını (PCR’ler) kullanır.

Normal çalışma sırasında Bitlocker, VMK’yı TPM’den çıkarmadan önce önyükleme bütünlüğünü doğrulamak için PCR kayıtları 7 ve 11’e güvenir.

Bununla birlikte, BitPixie güvenlik açığı, saldırganların PXE yumuşak yeniden başlatma işlemleri sırasında bellek kalıcılığından yararlanarak bu korumayı atlatmalarını sağlar.

VMK’yı bellekten çıkarmak için saldırganlar, bitLocker meta veri alanının başlangıcını işaret eden spesifik bayt deseni -fve-fs- (hex: 2d 46 56 45 2d 46 53 2d) için tararlar.

VMK’nın kendisi bayt imzası 03 20 01 00 ve ardından 32 bayt şifreleme anahtarı ile tanımlanır. Çıkarıldıktan sonra, bu anahtar, sisteme idari erişim sağlayarak Bitlocker şifreli tüm bölümün kilidini açmak için kullanılabilir.

Bitlocker Ön-Boot kimlik doğrulaması (PBA) ve PIN gereksinimleri ile korunan sistemler bile, ayrıcalık yükseltme saldırılarına karşı savunmasız kalır.

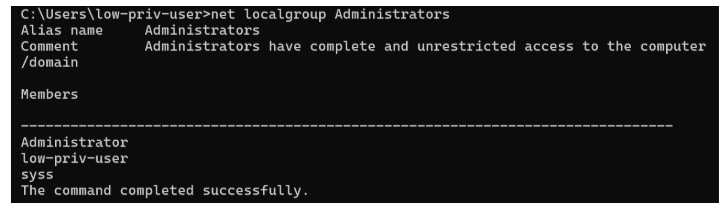

Araştırmalar, Bitlocker Pin hakkında bilgi sahibi olan kötü niyetli içericilerin, atanan sistemlerinde yerel idari ayrıcalıklar kazanmak için Bitpixie’den yararlanabileceğini göstermektedir.

Saldırı başarılı olur, çünkü pim doğrulaması savunmasız bellek işlemesinden önce gerçekleşir ve VMK’nın pim korumalı sistemlerden bile çıkarılmasına izin verir.

Saldırganlar daha sonra, yöneticiler grubuna düşük ayrıcalıklı kullanıcı hesapları eklemek için Güvenlik Hesap Yöneticisi (SAM) veritabanı gibi Windows kayıt defteri dosyalarını değiştirebilir.

Bu teknik yanal hareket ve kurumsal ortamlarda kalıcı erişim sağlar.

Güvenlik açığı, çeşitli konfigürasyonlar için farklı bayt imzaları gözlemlenen birden fazla VMK koruma türünü etkiler:

- Standart TPM Koruması: 03 20 01 00

- Pim korumalı TPM: 03 20 11 00 veya 03 20 05 00

- Kurtarma Parola Koruması: 03 20 08 00

Hafifletme

Microsoft, BitPixie ve ilgili önyükleme yöneticisi güvenlik açıkları için birincil hafifletme olarak KB5025885’i yayınladı.

Bu güncelleme, savunmasız Microsoft Windows Production PCA 2011 sertifikasını yeni Windows UEFI CA 2023 sertifikasıyla değiştirerek savunmasız önyükleme yöneticilerine düşürme saldırılarını önler.

Yama, UEFI Güvenli Önyükleme Veritabanına yeni sertifika yetkilileri ekler ve 2011 sertifikasını hariç tutulan imzaların (DBX) veritabanına ekleyerek iptal eder.

Kuruluşlar, PXE önyükleme saldırılarını önlemek için güçlü pimlere sahip zorunlu Bitlocker PBA, güncellenmiş PCR doğrulama yapılandırmaları ve ağ segmentasyonu dahil kapsamlı savunma stratejileri uygulamalıdır.

Microsoft Sertifika güncellemesi 2026’da mevcut sertifikaların süresi dolduğunda zorunlu hale gelir ve bu da zorunlu geçişten önce uyumluluk sorunlarını belirlemek için erken dağıtım kritik hale getirir.

Güvenlik ekipleri, yetkisiz PXE önyükleme girişimlerini izlemeli, iş istasyonları için fiziksel güvenlik kontrollerini uygulamalı ve Bitlocker kurtarma anahtarlarının kurumsal anahtar yönetim sistemleri aracılığıyla güvenli bir şekilde yönetilmesini sağlamalıdır.

Güvenlik açığı, donanım tabanlı güvenlik kontrollerinin önemini ve modern şifreleme uygulamalarını hedefleyen önyükleme seviyesi saldırı tekniklerinin devam eden evrimini göstermektedir.

Free live webinar on new malware tactics from our analysts! Learn advanced detection techniques -> Register for Free