3CX İnternet Üzerinden Ses Protokolü (VOIP) masaüstü istemcisinin dijital olarak imzalanmış ve truva atına bulaştırılmış bir sürümünün, devam eden bir tedarik zinciri saldırısında şirketin müşterilerini hedeflemek için kullanıldığı bildiriliyor.

3CX, 3CX Telefon Sistemi dünya çapında 600.000’den fazla şirket tarafından kullanılan ve günlük 12 milyondan fazla kullanıcısı olan bir VoIP IPBX yazılım geliştirme şirketidir.

Şirketin müşteri listesi, American Express, Coca-Cola, McDonald’s, BMW, Honda, AirFrance, NHS, Toyota, Mercedes-Benz, IKEA ve HollidayInn gibi yüksek profilli şirket ve kuruluşların uzun bir listesini içerir.

Sophos ve CrowdStrike’tan güvenlik araştırmacılarının uyarılarına göre, saldırganlar güvenliği ihlal edilmiş 3CX yazılım telefonu uygulamasının hem Windows hem de macOS kullanıcılarını hedefliyor.

CrowdStrike’ın tehdit istihbarat ekibi, “Kötü amaçlı etkinlik, aktör kontrollü altyapıya işaret göndermeyi, ikinci aşama yüklerin konuşlandırılmasını ve az sayıda vakada uygulamalı klavye etkinliğini içerir.” Dedi.

Sophos, Yönetilen Algılama ve Yanıt hizmeti aracılığıyla yayınlanan bir danışma belgesinde, “Bugüne kadar gözlemlenen en yaygın kullanım sonrası etkinlik, etkileşimli bir komut kabuğunun oluşturulmasıdır.”

CrowdStrike, bu saldırının arkasında Labyrinth Collima olduğu için izlediği Kuzey Kore devlet destekli bir bilgisayar korsanlığı grubundan şüphelenirken, Sophos’un araştırmacıları “bu atfı büyük bir güvenle doğrulayamayacaklarını” söylüyor.

Labyrinth Collima etkinliğinin, Kaspersky tarafından Lazarus Group, Dragos tarafından Covellite, Mandiant tarafından UNC4034, Microsoft tarafından Zinc ve Secureworks tarafından Nickel Academy olarak izlenen diğer tehdit aktörleriyle örtüştüğü bilinmektedir.

Şirket, BleepingComputerr’a e-posta yoluyla “CrowdStrike, rakiplerin adlandırma kuralları söz konusu olduğunda derinlemesine bir analitik sürece sahiptir” dedi.

“LABYRINTH CHOLLIMA, SILENT CHOLLIMA ve STARDUST CHOLLIMA dahil olmak üzere diğer DPRK-nexus düşmanlarını içeren Lazarus Grubu olarak tanımlanan grubun bir alt kümesidir.”

SmoothOperator yazılımı tedarik zinciri saldırısı

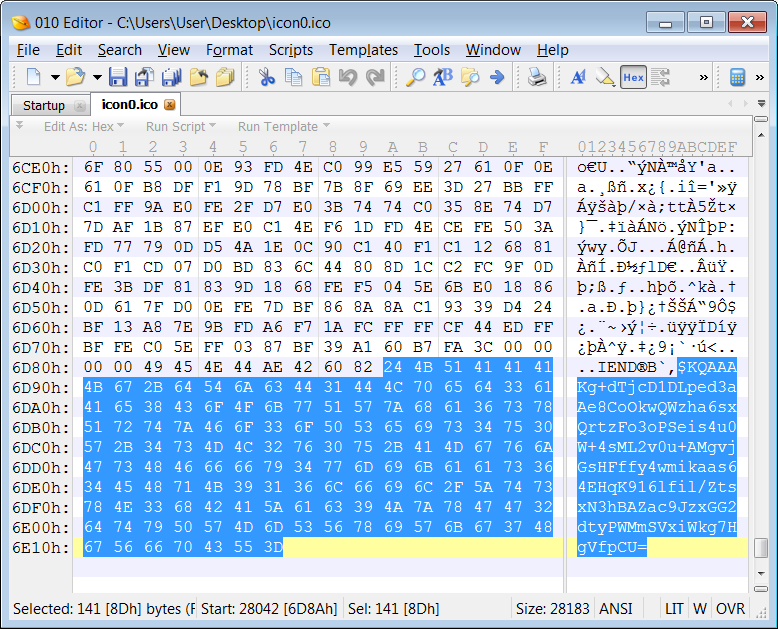

SentinelOne ayrıca Perşembe günü yayınlanan bir raporda, trojenleştirilmiş 3CX masaüstü uygulamasının GitHub’da barındırılan ve görüntülere eklenmiş Base64 kodlu dizeler içeren simge dosyalarını indirdiğini ortaya çıkardı.

SentinelOne tarafından SmoothOperator olarak adlandırılan bu yazılım tedarik zinciri saldırısının arkasındaki saldırganlar, ilk olarak 7 Aralık 2022’de bu simge dosyalarından birini depolarına yükledi.

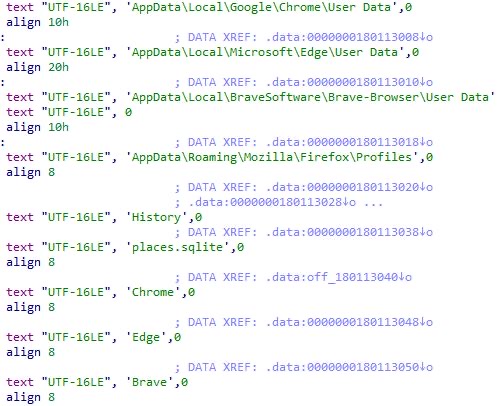

Uygulama, bu Base64 dizilerini, daha önce bilinmeyen bir bilgi çalan kötü amaçlı yazılım olan güvenliği ihlal edilmiş cihazlara son bir yük indirmek için kullanır.

Bu yeni kötü amaçlı yazılım, sistem bilgilerini toplayabilir ve Chrome, Edge, Brave ve Firefox kullanıcı profillerinden veri ve depolanmış kimlik bilgilerini çalabilir.

SentinelOne, “Şu anda, Mac yükleyicisinin benzer şekilde truva atına bulaştığını doğrulayamıyoruz. Devam eden araştırmamız, saldırıları düzenlemek için kullanılabilecek Chrome uzantısı gibi ek uygulamaları da içeriyor” dedi.

“Tehdit aktörü, Şubat 2022’den itibaren genişleyen bir altyapı seti kaydetti, ancak henüz mevcut tehdit kümeleriyle bariz bağlantılar görmüyoruz.”

Güvenlik yazılımı tarafından kötü amaçlı olarak etiketlendi

CrowdStrike, 3CX’in masaüstü istemcisinin truva atına bulaştırılmış sürümünün aşağıdaki saldırgan kontrollü alanlardan birine bağlanacağını söylüyor:

| akamaicontainer[.]iletişim | msedgepackageinfo[.]iletişim |

| akamaitechcloudhizmetleri[.]iletişim | mstorageazure[.]iletişim |

| azuredeploystore[.]iletişim | depolama kutuları[.]iletişim |

| azureonlinebulut[.]iletişim | ofis eklentileri[.]iletişim |

| azureonlinestorage[.]iletişim | Ofis depolama kutusu[.]iletişim |

| dunamisrd[.]iletişim | pbxcloudehizmetleri[.]iletişim |

| bulut hizmeti[.]iletişim | Pbx telefon ağı[.]iletişim |

| qwepoi123098[.]iletişim | zacharryblogs[.]iletişim |

| sbmsa[.]wiki | pbx kaynakları[.]iletişim |

| kaynak laboratuvarları[.]iletişim | gazetecilik[.]org |

| görsel stüdyo fabrikası[.]iletişim |

Masaüstü istemcisinin bağlanmaya çalıştığı müşteriler tarafından belirtilen etki alanlarından bazıları azureonlinestorage’ı içeriyor[.]com, depolama kutuları[.]com ve msstorageazure[.]com.

BleepingComputer, yazılımın truva atı olduğu iddia edilen bir sürümünü test etti ancak bu etki alanlarına yönelik herhangi bir bağlantıyı tetikleyemedi.

Ancak, 3CX forumlarındaki birden fazla müşteri, bir hafta önce, 22 Mart’tan başlayarak, VoIP istemci uygulamasının SentinelOne, CrowdStrike ve ESET güvenlik yazılımı tarafından kötü amaçlı olarak işaretlendiğini söyleyen uyarılar aldıklarını belirtti.

Müşteriler, güvenlik uyarılarının, Mac’lerde 3CXDesktopApp 18.12.407 ve 18.12.416 Windows sürümlerini veya 18.11.1213 ve en son sürümü yükledikten sonra tetiklendiğini bildiriyor.

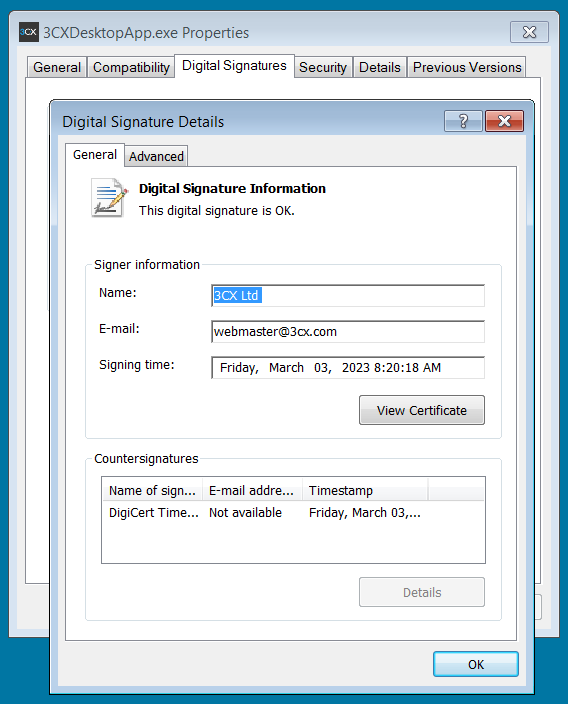

CrowdStrike tarafından paylaşılan trojenleştirilmiş 3CX yazılım telefonu istemci örneklerinden biri, üç haftadan uzun bir süre önce, 3 Mart 2023’te DigiCert tarafından verilen meşru bir 3CX Ltd sertifikasıyla dijital olarak imzalandı.

BleepingComputer, aynı sertifikanın yazılımın eski sürümlerinde kullanıldığını doğruladı.

SentinelOne, 3CXDesktopApp.exe ikili dosyasını analiz ederken “sızma çerçevesi veya kabuk kodu” tespit ederken ve ESET bunu bir “Win64/Agent.CFM” truva atı olarak etiketlerken, CrowdStrike’ın Falcon OverWatch tarafından yönetilen tehdit avlama hizmeti, kullanıcıları sistemlerini kötü niyetli faaliyetlere karşı “acilen” incelemeleri konusunda uyarır. “

3CX’in destek ekibi üyeleri, Çarşamba günü müşteri raporlarıyla dolu forum başlıklarından birinde bunu potansiyel bir SentinelOne yanlış pozitif olarak etiketlese de, şirket sorunları henüz kamuya açıklamadı.

BleepingComputer bugün erken saatlerde ulaştığı zaman, bir 3CX sözcüsü yorum talebine yanıt vermedi.